Hostinger数据泄露影响了近1400万客户

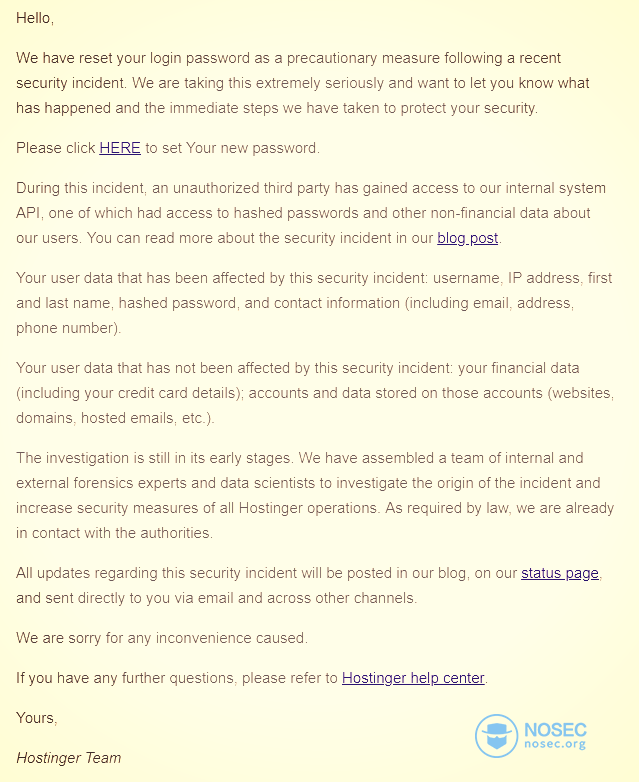

主机提供商Hostinger今天宣布,在最近发生的数据泄露事件允许未授权访问客户端数据库后,该公司重置了1400万客户的登录密码。

事件发生在8月23日,第三方能够访问用户名,用户hash密码,电子邮件,名字和IP地址。

服务器存在未授权访问

Hostinger 今天在一篇博客文章中提供了有关该事件的更多细节,称未经授权的一方访问了他们的一个服务器,然后能够获得对客户信息的进一步访问。

这是可以实现的,因为服务器具有授权令牌,允许访问和权限提升到用于查询客户帐户、电话号码、家庭住址和公司地址等信息的RESTfulAPI。

"这个API数据库包括我们的客户用户名、电子邮件、hash密码、名字和IP地址,已被未授权访问。存储客户端数据的数据库表中包含大约1400万Hostinger用户的信息。"

密码重置操作是一种预防措施,Hostinger客户端会收到通知,以及关于如何重新访问其帐户的详细信息。

该公司表示,财务数据和网站没有受到任何影响。Hostinger服务的付款是通过第三方提供商完成的,内部调查表明,有关网站、域名和托管电子邮件的数据“没有受到影响”。

设置复杂的密码

hash密码是防止入侵者以明文获取敏感信息的一种好方法。但是,由于该公司使用sha1算法进行加扰,主机客户端的密码可能仍然存在风险。

受该事件影响的一位Hostinger的客户联系了该公司,询问用于加密密码的哈希算法。收到的答复是数据已使用SHA-1进行哈希处理,现在SHA-2用于重置密码。

SHA-1比SHA-2古老得多,并且有在互联网上有海量的数据库,具有数十亿个哈希及其原始数据(彩虹表),可用于查找密码。

攻击者使用以这种方式获取的密码进行"撞库"攻击,尝试在受害者的各种其他服务的帐户上登录。

安全哈希算法(SHA)运行速度快,被攻击的时候离线破解也快。较慢的变种(如bcrypt)则更适合对密码进行哈希处理。

Hostinger警告,此事件可能会用于寻求登录详细信息、个人信息或直接访问恶意网站的网络钓鱼活动。

强烈建议用户最好每个应用单独设置一个强密码。这里推荐密码管理器,它可以安全地生成和存储它们。

对这一事件的调查正在进行中,一个外部专业人士和公司内部技术人员成立的专家小组正在调查取证。当局也已经联系,并且通知了客户。

Hostinger计划在不久的将来添加一个支持双重身份验证(2FA)的安全功能。这将确保仅用户名和密码不足以访问帐户。