挑衅?疑似BITTER APT继续瞄准中国政府组织

网络安全公司Anomali威胁研究小组最近发现了一个网络钓鱼网站冒充中国外交部电子邮件服务的登录页面。当访问者尝试登录该页面时,会收到弹出的验证消息,要求用户关闭窗口并继续浏览。

事件概览

研究人员对威胁行为者基础设施的进一步分析揭示了这个针对中国政府网站和国有企业的更广泛的网络钓鱼活动。他们推测威胁行为者试图窃取中国政府官员的用户名和密码,这是明显的网络间谍活动。

调查期间发现的其中一个恶意域名被安全厂商“CERT 360”确定为2019年5月“BITTER”APT组织活动的一部分。Anomali已经确定了BITTER组织进一步针对中国政府的攻击尝试——通过伪造登录页面,窃取用户凭据并获得对特权帐户信息的访问权限。根据“Let's Encrypt”颁发的域验证(DV)证书日期,研究人员认为此活动自2019年5月开始。

Anomali研究人员确定了一个看起来类似外交部电子邮件登录页面的网站。进一步的调查显示,这样的网站大约有40个,其中所有网站似乎都针对中国的政府和其他组织。所有站点都使用“Let's Encrypt”颁发的域验证(DV)证书。子域似乎具有相似的命名规律,主要针对在线邮件登录并包含验证或帐户验证主题。

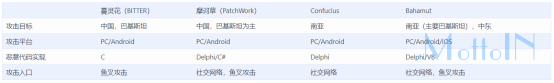

BITTER (蔓灵花)组织

BITTER 组织是一个长期针对中国、巴基斯坦等国家进行攻击活动的APT组织,该APT组织为目前活跃的针对境内目标进行攻击的境外APT组织之一。该组织主要针对政府、军工业、电力、核等单位进行攻击,窃取敏感资料,具有强烈的政治背景。该组织最早在2016由美国安全公司Forcepoint进行了披露,并且命名为“BITTER”,同年国内相关研究单位也跟进发布了分析报告,将该组织命名为“蔓灵花”。

BITTER攻击始于2013年11月,但一直到2016年才第一次被曝光。2018年五月份被观察到了疑似该组织对我国境内敏感单位的攻击活动,但是由于当时无法下载到具体的攻击模块,因此无法进行进一步的关联和分析。而在十月底,再次捕捉到了疑似该组织对我国的军工业、核能、政府等重点单位的攻击,并且获取到了完整的攻击武器库,经过进一步的关联分析,研究人员确认该攻击组织就是2016年曝光的“蔓灵花”。而有趣的是,研究人员进一步分析溯源发现,该组织跟“白象”(摩诃草、HangOver、Patchwork)也有千丝万缕的关系。

网络钓鱼网站详细信息

下面是研究人员最早发现和调查的一个网站,该网站托管在域名“btappclientsvc .net”上,已于2019年5月30日注册。

针对中国外交部的钓鱼网站

该网络钓鱼网站似乎旨在窃取外交部(MFA)的电子邮件凭据。一旦用户输入他们的凭证,他们就会看到下图中的消息。

受害者登录该网站后弹出的消息

除此之外,还有许多伪装成政府部门和企业组织的虚假网站,如下所示:

具体来说,此次受影响的网站包括:

中华人民共和国外交部(MFA)

国家发展和改革委员会

国务院国有资产监督管理委员会(SASAC)

中华人民共和国商务部(MOFCOM)

中国国家航空技术进出口总公司(CATIC)

中国电子进出口总公司(CEIEC)

中国长城工业总公司(CGWIC)

中国核工业集团公司(CNNC)

中国中原工程总公司(CZEC)

航空工业公司中国(AVIC)

保利拍卖香港有限公司

Anomali研究人员在他们的研究结果中指出,可以预期BITTER将继续以中国政府为目标,采用旨在窃取用户凭据并获取特权帐户信息的欺骗性登录页面。据悉,该组织背后有国家力量参与其中,但Anomali无法确定此次活动背后具体的国家。