新Roaming Mantis活动或将以中国为目标

根据卡巴斯基实验室4月3日发布的报告,今年3月以来,全球范围内大量用户遭遇恶意软件的攻击,造成大量信息被盗。而在进行深入研究之后,专家认为这是去年3月兴起的Roaming Mantis(漫步螳螂)攻击活动的延续。

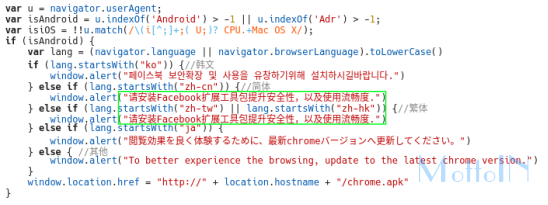

2018年3月首次在日本发现Roaming Mantis的攻击案例,当时攻击者通过感染路由器将用户重定向到受感染的虚假网站。卡巴斯基实验室的调查显示,该攻击活动针对的是南亚用户,大多数受影响的用户来自孟加拉国、日本和韩国。查看恶意网页的HTML源代码,其似乎支持四种语言环境:英语、韩语、简体中文和日语。

考虑到该攻击活动利用的网站含有简体中文,且其他语言国家已经有过攻击案例,因此中国有一定可能成为攻击者的下一个目标,需要严加防范,提前做好防御措施。

最新攻击

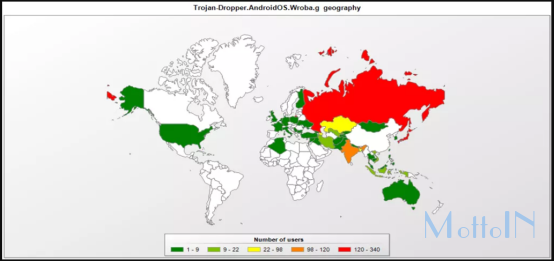

2019年2月25日至3月20日期间,卡巴斯基的研究人员在950多个独立用户的设备系统中检测到了超过6800次与Roaming Mantis相关的恶意软件。

最新的一波攻击浪潮中,攻击者旨在通过短信(SMiShing)传播网络钓鱼链接。与去年的攻击相比,此次攻击范围更大。受害者大多来自俄罗斯、日本、印度、孟加拉国、哈萨克斯坦、阿塞拜疆、伊朗和越南。

卡巴斯基表示,“我们认为此次攻击波的规模要大得多,这些数字仅仅只反映了其中一小部分。”

攻击方式

最新Roaming Mantis活动采用了一种利用恶意移动配置的新网络钓鱼方法,与此同时,攻击者也没有放弃此前被研究人员观察到的DNS劫持技术。

与之前的攻击相比,这次攻击活动的主要变化在于使用新的登陆页面,提示iOS设备的用户安装恶意iOS移动配置。

弹出消息提示移动配置安装

安装配置后,网络钓鱼站点将在Web浏览器中自动启动,收集设备中的信息并将其发送给攻击者。此信息包括DEVICE_PRODUCT、DEVICE_VERSION、UDID、ICCID、IMEI和MEID。

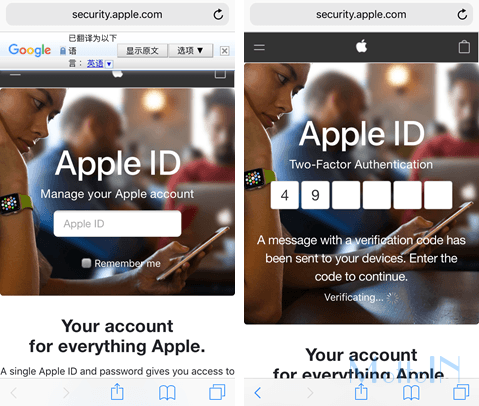

移动配置中的XML和CA

CA中包含疑似开发人员的电子邮件地址“zeeyf79797@yahoo.co[.]jp”,这可能是恶意的。研究人员为此研究创建了一个测试帐户,并在钓鱼网站上使用了此帐户凭据。一旦威胁行为者收集到身份证和密码,犯罪分子就会尝试从香港登陆该账户。输入凭据后,研究人员被引导到下一页,该页试图窃取发送到设备的双因素身份验证代码(PIN)。

在Android方面,卡巴斯基的遥测数据显示了新一波恶意APK文件,将其检测为“Trojan-Dropper.AndroidOS.Wroba.g”。

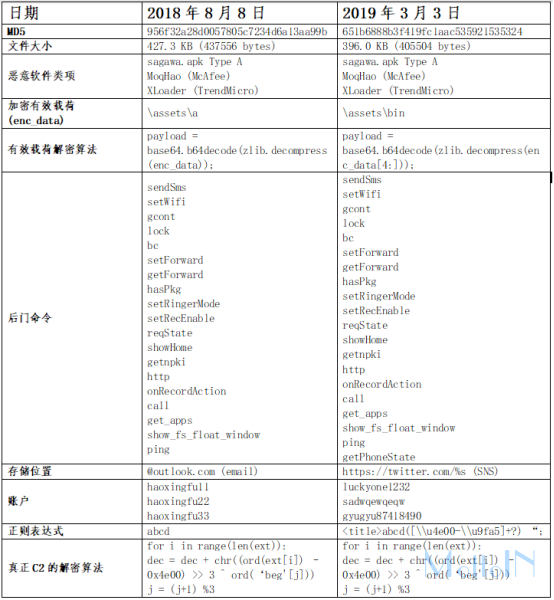

研究人员分析了此恶意APK文件,并确认它绝对是sagawa.apk Type A恶意软件的变种。除了iOS用户,Android用户同样也是攻击目标,攻击者使用对其使用的恶意软件是XLoader(由Trend Micro跟踪)和MoqHao(由McAfee跟踪)。作为攻击活动的一部分,攻击者还对大量路由器进行了妥协攻击,以便覆盖DNS设置。

恶意DNS转换器的URL查询用于改写路由器的DNS设置,但仅限于以下条件:没有从本地网对路由器的控制面板进行身份验证;设备具有路由器面板的管理会话;并且路由器使用简单的用户名和密码(或默认值),例如admin。

卡巴斯基表示,数百台路由器遭到攻击者入侵,所有这些路由器都指向了流氓DNS IP地址。“这一波攻击的特定在于攻击者采用恶意移动配置进行网络钓鱼,尽管此前观察到的DNS劫持攻击也仍被攻击者积极使用。这一特定令人非常担忧,可能会为用户安全带来严重的威胁,”卡巴斯基总结道。

从存储位置和帐户获得真正的C2服务器

在去年的活动中,在@outlook.com上的三个帐户haoxingfu11、haoxingfu22、haoxingfu33被存储在样本中,以便检索C2服务器地址。在新一波攻击中,威胁行为者已经改变了他们从电子邮件服务中检索C2地址的策略,转而从Twitter获取它。

三个可疑的Twitter帐户也很容易找到,因为样本的帐户ID存储在一起,用“|”字符分隔,就像旧样本一样:

a

除了前面提到的三个帐户,我们还发现了其他几个帐户:

lucky88755

lucky98745

lucky876543

gyugyu87418490

luckyone1232

sadwqewqeqw

卡巴斯基还注意到威胁行为者引入了一个新的后门命令“getPhoneState”。下表显示了该恶意软件的旧版本和较新版本的差异:

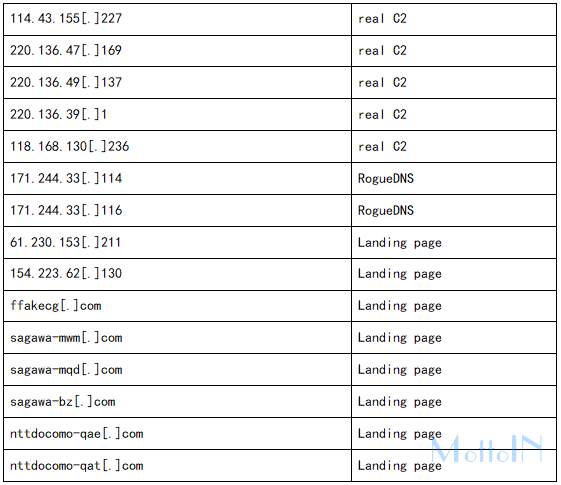

妥协指标(IoCs)

恶意主机:

sagawa.apk Type A及其模块:

除了卡巴斯基之外,趋势科技研究人员也于4月初发现了一种新的XLoader变体, 这款新的Xloader变体针对Android设备伪装成安全应用程序,同时对Apple设备使用恶意iOS配置文件来影响iPhone和iPad。这版变种的幕后攻击者采用几个钓鱼网站作为他们的主机,特别是复制了日本移动电话运营商的网站,诱骗用户下载假的安全Android应用程序包。此钓鱼网站主要通过短信传播。在Apple设备的情况下,访问同一恶意网站会将其用户重定向到另一个钓鱼网站如hxxp://apple-icloud.qwq-japan.com,提示用户安装恶意iOS配置文件以解决阻止网站加载的网络问题。 如果用户安装了配置文件,恶意网站将打开,并跳转到Apple的网络钓鱼站点。这个最新版本已被标记XLoader版本6.0,并且这个版本还添加了一个名为“getPhoneState”的后门命令,该命令收集移动设备的唯一标识符,例如IMSI、ICCID、Android ID和设备序列号等。

XLoader 6.0添加新C2命令getPhoneState的代码

此前2018年3月的那次攻击,卡巴斯基研究人员推测其幕后攻击人员可能来自亚洲国家(韩国),目的是寻求经济利益。而此次新Roaming Mantis攻击的威胁行为者则尚无定论。

总结

鉴于Roaming Mantis活动自去年掀起攻击浪潮后,最近又再度兴起。且最初的大多数受害者位于南亚国家,其幕后攻击者所用的钓鱼网站支持简体中文,因此中国很有可能成为其接下来的攻击目标。相对此前的攻击,攻击者在策略和工具上都做了一定的升级。无论是Android用户、iOS用户还是桌面用户,都需谨防路由器DNS劫持攻击、恶意网页钓鱼攻击。

为免受此类恶意软件的攻击,建议用户确保自己的路由器运行的是最新版本的固件而且设置了强密码。从官方渠道下载应用程序,且不要随意点击来路不明的链接。对于设备中的关键信息采取适当的保存、处理方式,以免被盗,进而造成更大的损失。