WhatsApp漏洞用间谍软件无声感染手机

WhatsApp出现的安全漏洞已被利用将间谍软件注入感染者智能手机。该漏洞为CVE-2019-3568,在谷歌Android、苹果iOS、微软的Windows Phone上的应用都有出现,现在全球范围内已经有15亿人使用,黑客可以劫持应用,通过加密聊天运行恶意代码、窃听通话、打开麦克风和摄像头、访问照片、联系人等。为隐藏感染方式,通话日志甚至可以被更改。

据研究人员表示,此软件感染的是缓冲区溢出漏洞。

缓冲区溢出是指当计算机向缓冲区内填充数据位数时超过了缓冲区本身的容量,溢出的数据覆盖在合法数据上。理想的情况是:程序会检查数据长度,而且并不允许输入超过缓冲区长度的字符。但是绝大多数程序都会假设数据长度总是与所分配的储存空间相匹配,这就为缓冲区溢出埋下隐患。操作系统所使用的缓冲区,又被称为“堆栈”,在各个操作进程之间,指令会被临时储存在“堆栈”当中,“堆栈”也会出现缓冲区溢出。

在与受害者通话时,攻击者会操控数据包,受害者手机在接收这些数据包后,WhatsApp的内部缓冲区被强制溢出,覆盖应用内存的其他部分,窥探所征用的聊天应用。

此款软件归Facebook所有。Facebook表示,“WhatsApp VoIP[IP语音]堆栈中的缓冲区溢出漏洞允许通过发送到目标电话号码的特制SRTCP数据包远程执行代码,影响了“v2.19.134之前的WhatsApp for Android,v2.19.44之前的WhatsApp Business for Android、v2.19.51之前的WhatsApp for iOS、v2.19.51之前的WhatsApp Business for iOS、v2之前的WhatsApp for Windows Phone18.348及v2.18.15的WhatsApp for Tizen”。

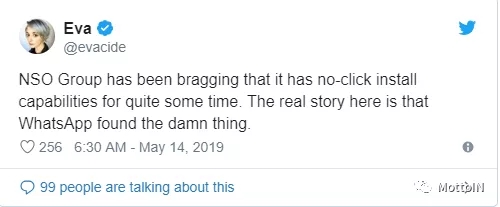

这种工具可针对特定目标,所以利用这种漏洞其实并非易事。该软件名为Pegasus,据称是由成立于2010年的以色列网络情报公司NSO Group制作并以10亿美元的价格出售给了各国政府。一旦安装在受害者设备上,便可以录制电话、打开信息、激活手机摄像头和麦克风进行进一步监控,并发回位置数据。