越来越多的黑客使用RDP建立网络隧道来绕过安全保护措施

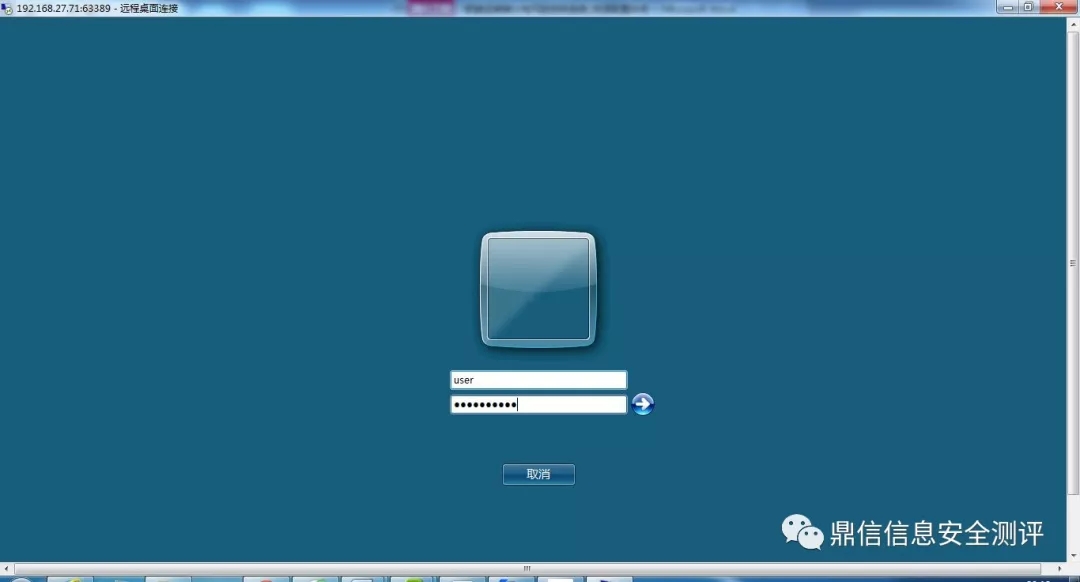

据国外安全机构报告称,越来越多的黑客利用远程桌面协议(RDP)使用网络隧道和基于主机的端口转发来绕过网络保护进行攻击。

众所周知,RDP是Microsoft Windows组件, 远程桌面协议(RDP, Remote Desktop Protocol)是一个多通道(multi-channel)的协议,让用户(客户端或称“本地电脑”)连上提供微软终端机服务的电脑(服务器端或称“远程电脑”)。大部分的Windows都有客户端都提供远程桌面所需软件。其他操作系统也有相应的客户端软件,如Linux、FreeBSD、MacOS X。服务端电脑方面,通过则监听TCP3389端口的数据,以建立远程连接。然而,技术本身是无善恶的,黑客一直将该技术用于邪恶的目的,并且这种趋势继续保持上升,另外利用RDP进行攻击,又不同于其他后门容易发现发现。

与非图形后门相比,黑客更喜欢RDP的稳定性和功能性优势,黑客使用本机Windows RDP实用程序,在受到破坏的环境中跨系统进行横向攻击。 使用RDP远程访问的功能进行攻击,需要不同的攻击向量用于初始攻击(如网络钓鱼)。此外,为了攻击受防火墙和NAT规则保护的非暴露在互联网的系统,黑客越来越多地使用网络隧道和基于主机的端口转发进行攻击。允许攻击者与被防火墙阻止的远程服务器建立连接,并滥用该连接作为传输机制,通过防火墙“隧道”侦听本地服务,从而使远程服务器可以访问。

PuTTY Link或Plink是用于隧道RDP会话的一个实用程序,允许攻击者与其他系统建立安全shell(SSH)网络连接。由于许多IT环境要么不对协议进行检查,要么不阻止从其网络出站的SSH通信,攻击者可以使用该工具创建加密隧道并与命令和控制(C&C)服务器建立RDP连接。

黑客利用RDP会话在环境中还可以横向移动,进行横向攻击,观察到攻击者可以使用本机Windows网络外壳(netsh)命令结合使用RDP端口转发进行网络发现。如,黑客可以配置跳转框以侦听任意端口,以便从先前控制的系统发送流量,流量将通过跳转框直接转发到分段网络上的任何系统,使用任何指定的端口,包括默认的RDP端口TCP 3389。 基于主机和基于网络的预防和检测机制应该为组织提供减轻此类RDP攻击所需的手段。

其中,在不需要使用远程桌面服务时将其禁用,启用基于主机的防火墙规则以拒绝入站RDP连接,以及防止在工作站上使用RDP与本地帐户有助于提高安全性。可以通过查看注册表项、事件日志和其他信息有助于检测此类攻击。 网络层面,管理员应强制使用白名单策略进行管理服务器启动RDP连接,防止特权帐户用于RDP,查看防火墙规则以识别端口转发漏洞,检查网络流量的内容,以及设置Snort规则用于识别其网络流量中的RDP隧道。

虽然,RDP使IT环境能够为用户提供简便自由和互操作性。但随着越来越多的黑客使用RDP跨系统进行网络横向移动攻击,组织的安全团队正面临着是如何破解合法使用和恶意RDP流量的挑战。应提高安全意识,采取基于主机和网络的适当预防和检测方法来进行主动监控。

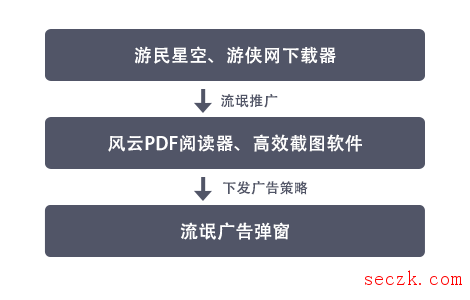

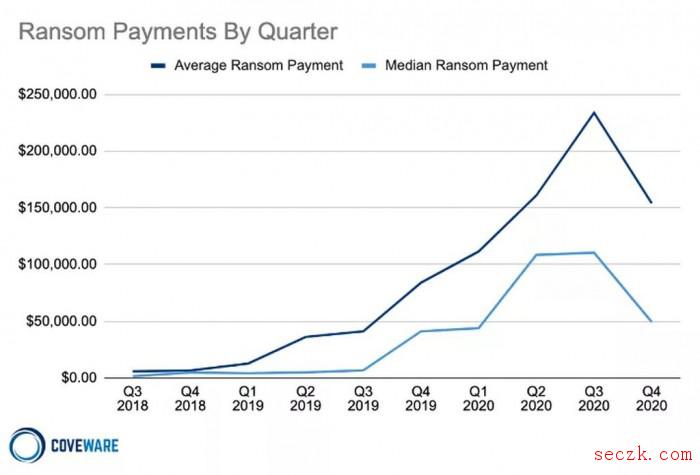

我们知道利用RDP攻击只是进入系统的途径之一,而后续的攻击或许会结合恶意加密病毒、恶意挖矿、窃取数据等等恶意手段,对系统与网络进行攻击。如昨天写的“GandCrab勒索病毒软件和Ursnif病毒通过MS Word宏传播”则是对勒索病毒展开的,结合最近国内国际发生的网络安全事件。