BITTER用于攻击巴基斯坦的ArtraDownloader

至少从2015年开始,一个被称为BITTER (蔓灵花)的南亚威胁组织一直在使用以前未报告过的下载器变种攻击巴基斯坦和中国组织。

研究人员根据样本中发现的PDB字符串将这个恶意软件系列命名为ArtraDownloader。研究人员发现的这个下载器的三个变体,最早的时间戳是2015年2月。这个下载器会下载与BITTER威胁组织相关的远程访问特洛伊木马(RAT)BitterRAT 。从2018年9月开始,一直到2019年初,BITTER针对巴基斯坦和沙特阿拉伯发起了一波攻击,这是BITTER攻击沙特阿拉伯的首例报道。

一.BITTER (蔓灵花)组织介绍

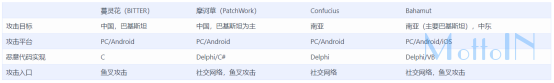

蔓灵花(T-APT-17、BITTER)APT组织是一个长期针对中国、巴基斯坦等国家进行攻击活动的APT组织,该APT组织为目前活跃的针对境内目标进行攻击的境外APT组织之一。该组织主要针对政府、军工业、电力、核等单位进行攻击,窃取敏感资料,具有强烈的政治背景。该组织最早在2016由美国安全公司Forcepoint进行了披露,并且命名为“BITTER”,同年国内360威胁情报中心也跟进发布了分析报告,命名为“蔓灵花”。

该组织的名称的命名由来为,该组织的特洛伊木马数据包头部以“BITTER”作为标识,因此命名为“BITTER”。但是值得注意的是,自从该活动被曝光后,该组织就修改了数据包结构,不再以“BITTER”作为数据包的标识,改为五字节的随机字符进行代替。

BITTER攻击始于2013年11月,但一直到2016年才第一次被曝光。腾讯御见威胁中心在2018年五月份捕捉到了疑似该组织对我国境内敏感单位的攻击活动,但是由于当时无法下载到具体的攻击模块,因此无法进行进一步的关联和分析。而在十月底,腾讯御见威胁情报中心再次捕捉到了疑似该组织对我国的军工业、核能、政府等重点单位的攻击,并且获取到了完整的攻击武器库,经过进一步的关联分析,研究人员确认该攻击组织就是2016年曝光的蔓灵花。而有趣的是,研究人员进一步分析溯源发现,该组织跟“白象”(摩诃草、HangOver、Patchwork)也有千丝万缕的关系。

二.背景

从2018年9月中旬到2019年1月,研究人员观察了用于攻击巴基斯坦和沙特阿拉伯组织的ArtraDownloader。目前已经确定了几个恶意文件,所有这些文件都可能通过受感染的巴基斯坦合法网站进行分发,这些网站包括与巴基斯坦政府和其他巴基斯坦组织有关的网站。

从2018年9月12日开始,研究人员在网址https://wforc[.]pk/js/上发现了以下名称的文件。

Internet Data Traffic Report – August 2018.docx

PAF Webmail Security Report.doc.exe

鱼叉式网络钓鱼攻击针对沙特阿拉伯电气供应商的雇员。恶意文件通过C2 nethosttalk[.]com分发。

在同一时间内,研究人员观察到另外两个文件(如下所列)被托管在另一个巴基斯坦网站上。这些可执行文件名称如下,托管在khurram.com[.]pk/js/drvn上,并与域名nethosttalk[.]com进行通信。

Handling of Logistics.pdf[.]com

Cyber security work shop.pdf[.]com

从2018年11月6日开始,研究人员观察到http://rmmun.org[.]pk/svch托管了两个与域info.viewworld71[.]com或hewle.kielsoservice[.]net进行通信的ArtraDownloader文件。RMMUN, Roots Metropolitan Model United Nations是于2018年11月8日至11日举行的一项活动,旨在促进人权和经济发展等问题的合作和见解。

2018年11月至2019年1月,研究人员发现巴基斯坦的一家工程和液压公司almasoodgroup[.]com托管了两个AtraDownloader可执行文件以及用于提供有效载荷的恶意文件。其中一个文件Port Details.doc是一个利用EQNEDT漏洞CVE-2017-11882的RTF文档。此文件下载了一个有效负载,该负载也与域hewle.kielsoservice[.]net进行通信。该公司域上托管的其他两个文件与命令和控制域xiovo426[.]net进行通信。

1月2日,文件article_amy.doc也上传到VirusTotal。该文件托管在almasoodgroup[.]com/js/cwqj上,并与C2域thepandaservices.nsiagenthoster[.]net进行通信。域almasoodgroup[.]com在此特定实例中似乎是合法但受感染的域。

2018年12月17日到18日,在一个用户访问了文档cocktail之后,从http://fst.gov[.]pk/images/winsvc (SHA256: ef0cb0a1…)上下载了一个文档。研究人员不清楚用户是如何被引诱打开此文档的,此有效负载是ArtraDownloader变体1的一个实例,利用了CVE-2017-11882(EQNEDT)。在这种情况下,研究人员使用hewle.kielsoservice[.]net/Engset.php的命令和控制域进行了观察。

三.总结

迄今为止,被称为BITTER(蔓灵花)的威胁组织继续积极参与全球各地区的活动。他们使用名为ArtraDownloader的定制下载恶意软件系列来攻击巴基斯坦、中国和沙特阿拉伯。此下载程序利用独特的自定义混淆例程,通过HTTP下载并执行BitterRAT恶意软件系列。已经有多个组织受到影响或被发现托管BITTER使用的恶意软件,包括巴基斯坦政府、工程公司和电气供应商。

BITTER(蔓灵花)是近几年针对我国境内目标进行攻击活动的最活跃的APT组织之一,意在攻击军工、能源、政府等敏感目标而窃取资料。虽然,该组织被曝光多次,但是该组织完全没有收手的意图,反而不断的改进攻击武器库以进行更多的攻击。

根据以前的攻击,BITTER(蔓灵花)经常使用鱼叉邮件攻击的手法,邮件中包含word漏洞的文档诱导用户点击。低版本的word打开攻击文档后,漏洞文档中的Shellcode被执行,调用URLDownloadToFileA函数从指定的网站中下载木马程序并使用CMD重命名后执行,实现了远程控制工具的下载安装。

除了基本的漏洞文档,还有伪装成图片文件的exe,诱导用户进行点击,exe执行后释放图片并下载安装RAT程序。

Windows端后门程序目前发现的有三大类,第一类是Downloader程序,当用户触发漏洞文档时,最先从网站上下载Downloader并且执行;第二类是后门程序FileStolen,功能较简单,意在窃取文件;第三类是具有完整功能的RAT,其有各种功能,体积较大,其中有的RAT远程控制样本带有不受信任的数字签名,有的尝试伪装成Microsoft Printer Spooling Service。

Android端软件会冒充正常应用,启动后上传用户信息,如固件信息,Sim卡信息,位置信息,通讯录,通话记录,短信,Email,并监视用户的操作,可以录音,监控通话,向指定号码拨打电话,打开浏览器等。

随着中国国力的不断增强,一些境外组织会不断的对我国的敏感机构进行攻击,意图窃取情报和进行破坏活动,并且攻击会越来越猛烈。因此相关单位一定不能掉以轻心,且不断的提升人员的安全意识。