全球顶尖黑客组织巡礼——伊朗APT34利用LinkedIn

最近与伊朗相关的威胁组织APT34进行了一项新的网络钓鱼活动,其在过去一个月内至少使用了三个新的恶意软件工具,并利用了一种非常精明的策略:创建一个高度相似的虚假LinkedIn网页,并邀请受害者加入该社交网络。

APT34疑似来自伊朗

APT34,又名OilRig、HelixKitten和Greenbug,疑似来自伊朗。APT34自2014年以来一直活跃,是专门从事网络间谍活动的威胁组织,以针对中东地区各种组织的攻击而闻名,其受害者包括金融、能源部门、电信、化工行业,以及政府单位。

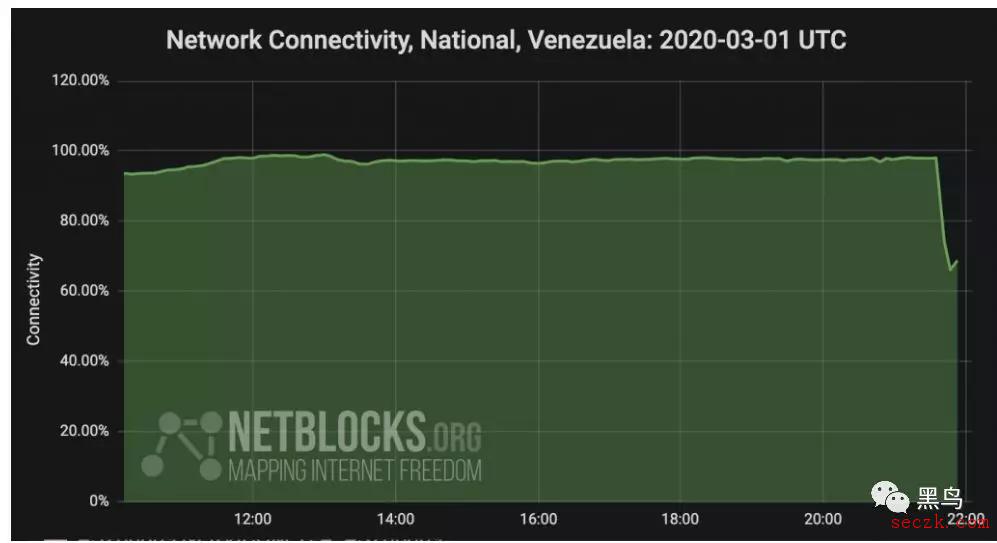

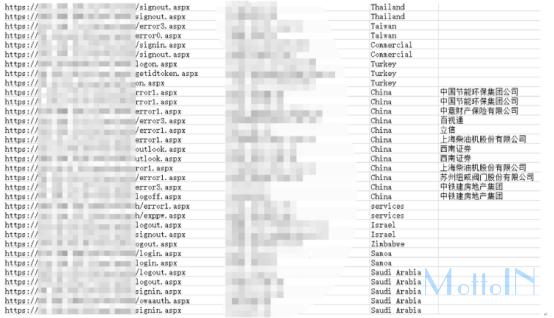

今年4月,一位名为Lab Dookhtegan的用户在国外聊天软件Telegram公布了伊朗黑客组织APT34的相关信息,其中记录了118条不同国家网站的Webshell信息、12个国内网站的Webshell,包括中国节能环保集团、中铁建、上海柴油机等国内公司都曾遭受过APT34组织的攻击。

Lab Dookhtegan公布的部分Webshell

LinkedIn:对!我“躺枪”了

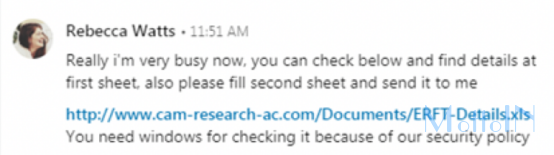

根据著名安全情报公司FireEye的说法,APT34伪装成剑桥大学的研究人员。他们建立了一个所谓的LinkedIn页面,借此打消受害者的疑心和顾虑,诱使他们打开该网页上的恶意文件:这些恶意文件包括三个新的恶意软件系列。

要求下载TONEDEAF(其中一个恶意软件)的LinkedIn消息

“他们使用许多公共和非公共工具来收集一些非常关键的战略信息,这些信息将有利于与地缘政治和经济需求相关的国家利益,”FireEye上周四发布的一篇报告中指出,在本次网络钓鱼工作中,APT34使用的非公共工具包括三个新的恶意软件系列,并且他们重新利用了Pickpocket——APT34专属的一款恶意软件。

FireEye表示,他们首先在遥测中发现一个未知的恶意可执行文件,进而发现此次网络钓鱼活动的目标是能源公司、政府工作人员和公用事业部门。

进一步的调查显示,是一个名为ERFT-Details.xls的文件部署了恶意软件,该文件是通过自称剑桥大学研究人员的LinkedIn消息发送的。

“这不是我们第一次发现APT34在其各种恶意活动中利用学术界或工作招聘为由进行社会工程学对话,”该分析称。“这些对话通常发生在社交媒体平台上,如果目标组织将更多得精力放在电子邮件入侵防御上,那么社交媒体平台就成了威胁行为者迂回的突破口。”

三款新恶意工具

新的网络钓鱼活动利用PowerShell、Pickpocket和Golang开发的三款恶意软件,包括:Tonedeaf、ValueVault和Longwatch。

名为Tonedeaf的新恶意软件变种已经被证明是一个后门,它使用HTTP GET和POST请求与单个命令和控制(C2)服务器进行通信。FireEye指出Tonedeaf具有各种恶意功能,包括收集系统信息、上传和下载文件,以及执行任意shell命令。

在确定恶意代码的命令和控制(C2)服务器域名后,FireEye进一步发现了在那里托管的另外两个恶意软件系列:ValueVault和Longwatch。此外,研究人员还发现了Pickpocket变种——一款浏览器凭据窃取工具。

据FireEye称,ValueVault是Windows Vault密码转储器浏览器凭证窃取工具的Golang编译版本,其来自Cain&Abel开发商Massimiliano Montoro。同时Longwatch作为一个键盘记录器,可以将键盘输入内容保存到Window→ temp文件夹→log.txt文件中。

ValueVault通过允许攻击者提取和查看存储在Windows Vault中的凭据来维护与原始工具相同的功能。此外,ValueVault将调用Windows PowerShell来提取浏览器历史记录,以便将浏览器密码与访问过的网站相匹配。

FireEye最后表示,APT34的活动正在扩散,他们怀疑这是伊朗针对中东地区制裁的一种回应。“随着中东地区地缘政治紧张局势的加剧,我们预计伊朗将大幅增加其网络间谍活动的数量和范围……伊朗迫切需要战略情报,并可能通过对掌握那些促进伊朗经济和国家安全的决策者和关键组织进行间谍活动。”