新WSH RAT恶意软件瞄准银行客户

安全研究人员近日发现了一项正在进行的网络钓鱼活动,该活动分发了一种新的远程访问木马(RAT),并通过键盘记录器和信息窃取器主动瞄准商业银行客户。

WSH远程访问工具

这个新的恶意木马,被其开发者命名为WSH远程访问工具(RAT),是基于VBS(Visual Basic Script)的Houdini蠕虫(H-Worm)的最新变种,其中Houdini蠕虫最初是在2013年开发和传播的。

除了移植到JavaScript并在与其命令和控制(C2)服务器通信时使用不同的User-Agent字符串和分隔符,WSH RAT基本上与H-Worm相同。

WSH RAT功能多样

根据发现这一新RAT的Cofense研究团队的说法,“WSH很可能是对合法的Windows Script Host的引用,这是一个用于在Windows设备上执行脚本的应用程序。”

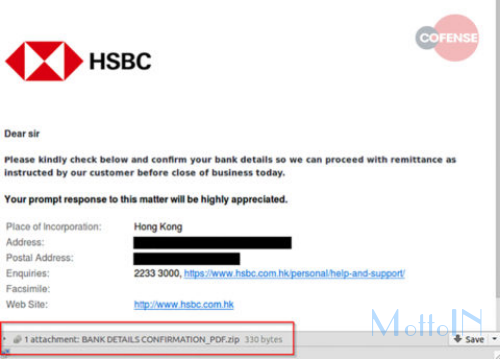

此外,开发团队在6月2日发布该工具时,通过恶意URL、MHT和ZIP文件形式的网络钓鱼活动主动分发。

网络钓鱼电子邮件示例

该RAT允许任何购买者发起恶意攻击,从受害者的网络浏览器和电子邮件客户端窃取密码、远程控制目标计算机、上传,下载和执行文件、以及执行远程脚本和命令。此外,它还具有键盘记录功能,使其可以终止反恶意软件程序,并禁用Windows UAC。通过向所有受感染的受害者发送批量发布命令也是攻击者的一种选择。

目前,开发者正在以订阅方式进行销售,每月支付50美元的客户可以解锁该工具的所有功能。

WSH RAT订阅信息

WSH RAT网络钓鱼活动

如上所述,网络钓鱼活动以恶意URL、MHT和ZIP文件形式分发恶意电子邮件附件,通过重定向以下载包含RAT有效负载的ZIP存档来主动瞄准商业银行的客户。一旦攻击目标使用与H-Worm相同的配置结构和C2通信基础设施,就会在其设备上下载该恶意有效负载。

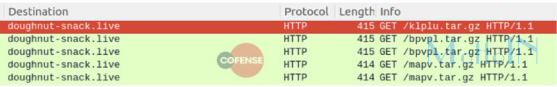

在联系C2服务器之后,作为攻击第二阶段的一部分,WSH RAT将在受感染设备上下载并部署3个额外的恶意负载,其伪装成.tar.gz文档形式的PE32可执行文件。

第二阶段恶意负载下载

这三种恶意负载分别是键盘记录程序、邮件凭据查看器和由第三方开发的浏览器凭据查看器,这些工具供攻击者收集设备上的凭据和其他敏感信息。

正如Cofense的研究人员所发现的那样,“H-Worm的重新散列证明了威胁行为者愿意重新使用仍适用于当今IT环境的技术。”

此外,“提供包含MHT文件的.zip文件的网络钓鱼活动,能够绕过Symantec Messaging Gateway的病毒和垃圾邮件检查程序”,并最终成果感染目标。

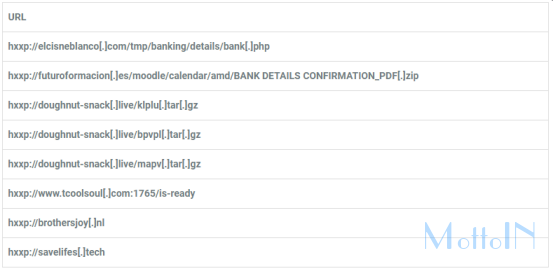

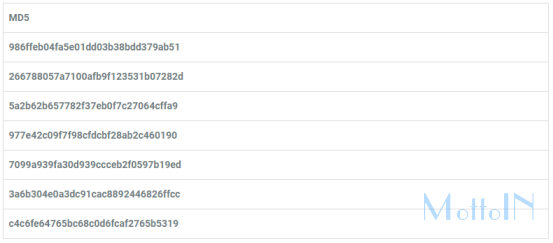

Cofense在关于WSH RAT的报告末尾提供了包含URL、IP地址和MD5恶意软件样本哈希值的妥协指标列表。