利用新后门工具,Turla攻击或将波及全球

根据网络安全公司ESET本周二发布的最新研究报告,一个名为Turla APT的疑似俄罗斯网络间谍组织已经开发并一直在使用新的后门工具——LightNeuron,“这是第一个针对Microsoft Exchange电子邮件服务器的后门,”ESET恶意软件研究员Matthieu Faou表示。

1.Turla——一个极具威胁的黑客组织

Turla,也被称为Snake、WhiteBear、Venomous Bear、Kypton、Waterbug和Uroboros,是迄今为止最为高级的威胁组织之一,并被认为隶属于俄罗斯政府(该组织成员均说俄语)。该组织以攻击来自40多个国家的政府、军队、大使馆、教育研究部门、制药业等目标。

虽然该组织被认为至少在2007年就已经成立,但直到2014年它才被卡巴斯基实验室发现。这主要是因为,该组织被证实能够利用卫星通信中固有的安全漏洞来隐藏其C&C服务器的位置和控制中心。

众所周知,一旦C&C服务器的位置暴露,幕后的操作者就会很容易被发现。因此,Turla组织具备的这种能力使得它能够很好地隐藏自己的位置和实施间谍活动。卡巴斯基实验室在2017年进行的一项调查显示,相比于2015年,Turla组织已经将其卫星C&C注册数量增加了至少十倍。

2.Turla发起的攻击事件

自2007 年以来,Turla组织一直处于活跃状态,并制造了许多影响一时的大事件。比如,在2008年被指攻击了美国中央司令部,即Buckshot Yankee事件——通过U盘将一种名为“agent.btz”的恶意软件上传到了五角大楼的军事网络系统之中。

另一起事件发生在2016年,也就是对瑞士军工企业RUAG集团的大规模网络攻击。在这起攻击中,Turla使用了网络间谍软件Epic Turla(Turla间谍软件家族的一个分支,被称为“史上最复杂的APT间谍软件”)、木马程序以及Rootkit恶意软件的组合。

此外,被Turla攻击过的组织远不止于此,这包括乌克兰、欧盟各国政府以及各国大使馆、研究和教育组织以及制药、军工企业。

根据卡巴斯基实验室的说法,Turla这些年来主要使用了以下几种攻击工具:

IcedCoffeer和KopiLuwak;

Carbon;

Mosquito;

WhiteBear。

3.利用LightNeuron后门攻击电子邮件服务器

“Turla过去使用名为Neuron(又名DarkNeuron)的恶意软件来定位电子邮件服务器,但它并非专门设计用于与Microsoft Exchange交互。其他一些APT组织使用传统的后门来监控邮件服务器的活动。但是,LightNeuron是第一个直接集成到Microsoft Exchange工作流程中的,”Faou表示。

LightNeuron允许黑客完全控制受感染的电子邮件服务器的所有内容,能够拦截,重定向或编辑传入或传出电子邮件的内容,因此,这款由Turla组织开发后门工具可以说是同类产品中最强大的工具之一。ESET在报告中表示,自2014年以来,Turla已经使用LightNeuron将近五年,这再次显示了该工具的先进功能,能够在这么长的时间内避免检测。

实际上,第一次提到LightNeuron是在卡巴斯基实验室发布的2018年第二季度APT趋势的报告中。但是,卡巴斯基当时只是简单地描述了这个工具。而本次发布的ESET报告更加清晰地展示了该工具的独特功能,使其在迄今为止的电子邮件服务器上部署的所有其他后门中脱颖而出。

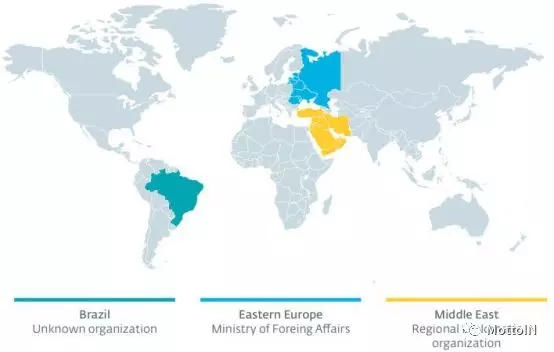

据ESET表示,本次攻击中已发现三个组织感染了Turla的LightNeuron后门。尽管该公司未列出受害者的姓名,但提供了一般说明:

巴西不明组织;

东欧外交部;

中东地区外交组织。

4.LightNeuron后门的独特之处

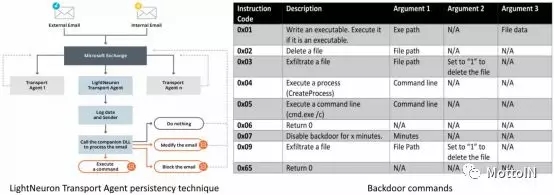

根据研究人员的说法,除了是针对Microsoft Exchange服务器的第一个后门之外,使LightNeuron脱颖而出的是它的命令和控制机制。

一旦Microsoft Exchange服务器被LightNeuron后门成功感染和修改,黑客就不会直接与其连接。相反,他们会发送带有PDF或JPG附件的电子邮件。使用隐写技术,Turla黑客能够隐藏PDF和JPG图像中的命令,后门读取然后执行。

根据ESET,LightNeuron能够读取和修改通过Exchange服务器发送的任何电子邮件,编写并发送新的电子邮件,以及阻止用户接收某些电子邮件,功能堪称强大。

此外,受害者组织将很难检测到Turla与其LightNeuron后门之间的任何交互,主要是因为这些命令隐藏在PDF或JPG代码中,并且接收到的恶意电子邮件可能伪装成常见的垃圾邮件,避免引起关注。

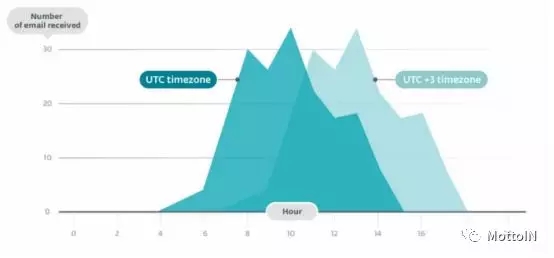

对于LightNeuron后门的归因问题,ESET研究人员做出了进一步解释。在他们调查的案例中,发现Turla黑客仅在UTC+3(莫斯科)时区工作日的9点到18点之间向后门所在的服务器发送命令。从2018年12月至2019年1月14日,没有进行任何活动,这段时间恰好是俄罗斯主要宗教——东正教的教徒的传统圣诞节和新年。