新BitPaymer勒索软件变体通过PsExec感染美国企业

BitPaymer勒索软件在2018年经历了低潮后,近日似乎又重新回到了正轨。只是这一次,攻击看起来更具针对性。

此前早在2017年8月,BitPaymer勒索软件曾被用于攻击英国的国民健康服务(NHS),并勒索高达53比特币(约合20万美元)。由于该勒索软件以企业组织为目标,并且提出了高额的赎金要求,因此在当时非常引人注目。

今年早些时候,研究人员在一家美国饮料制造公司的系统中发现了BitPaymer勒索软件的一种新变种,该变体被追踪为Ransom.Win32.BITPAYMER.GACAJ。

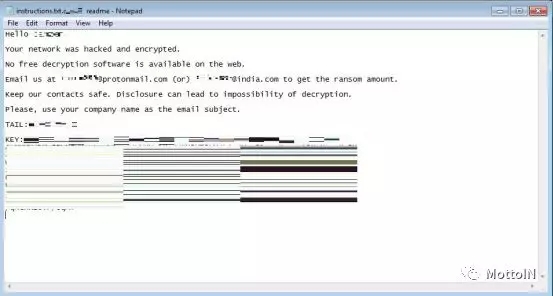

这款新勒索软件通过PsExec分发,其中PsExec是一种命令行工具,允许在远程计算机上执行进程。其在勒索通知中使用受害者公司的名称,并将其作为加密文件的扩展名。

1.攻击概况

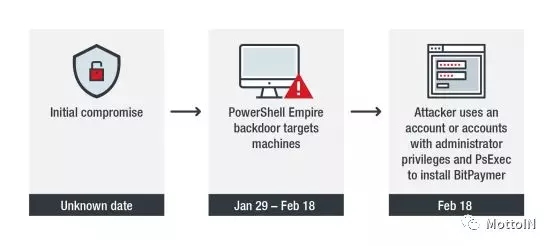

在一份详细的调查报告中,趋势科技的研究人员在美国一家饮料制造公司的系统中发现BitPaymer的新变体通过PsExec执行的。具体来说,攻击发生在当地时间2019年2月18日晚上9:40至11:03之间。

为了发起攻击,攻击者入侵了一个具有管理员权限的帐户。这样攻击者就能够运行可复制、可执行Bitpaymer 变体的恶意命令。

“攻击者至少需要一个具有管理员权限的帐户才能通过PsExec运行命令。这意味着,可能由于不可预见的情况,在勒索软件安装之前就已经出现了安全漏洞,”研究人员表示

2.BitPaymer新变体

研究人员注意到,被追踪为Ransom.Win32.BITPAYMER.GACAJ的新变体在勒索通知中使用受害公司的名称,并将其作为加密文件的扩展名。但研究人员将其联想到2018年末出现的一个类似BitPaymer变体,当时它针对的是目标包括一家总部位于德国的制造公司。该变体也在勒索通知中使用了受害公司的名称作为加密文件的扩展名。

新变体与以前发现的BitPaymer变体有许多相似之处:

2018年1月发现的变体,使用.locked作为加密文件的扩展名

2018年9月发现的变体,使用.locked作为加密文件的扩展名

2019年2月发现的变体,使用受害公司的名称作为加密文件的扩展名

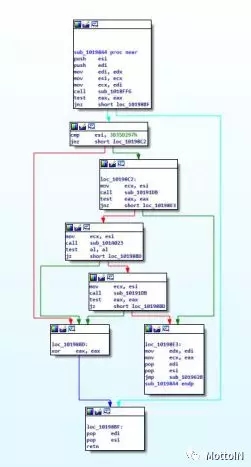

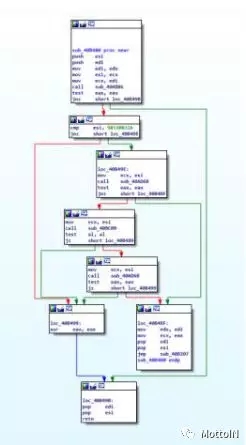

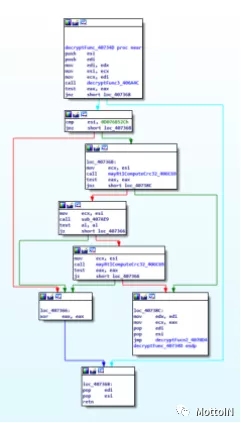

同时,新变体在其函数使用了相同的代码来获得Windows API,且解压缩此代码的入口点也相同。

2018年9月变体(左)与2019年2月变体(右)