特斯拉被黑客无人机入侵

如今,一辆汽车包含多达150个电子控制单元和大约1亿行软件代码,是战斗机的四倍,而随着自动驾驶技术的发展,汽车的代码量有望在10年内再增长两倍。毫无疑问,随着汽车的数字化,留给黑客的攻击面也迅速扩大,这将带来重大的网络安全风险,从而威胁到车辆安全、消费者的隐私甚至生命。

近日,安全研究者使用无人机远程利用“零点击漏洞”成功入侵了特斯拉,不但能够打开车门,而且还能完全控制车载娱乐系统。所谓的“零点击”利用,指的是无需用户交互的、最高效和危险的攻击手法(漏洞利用)。

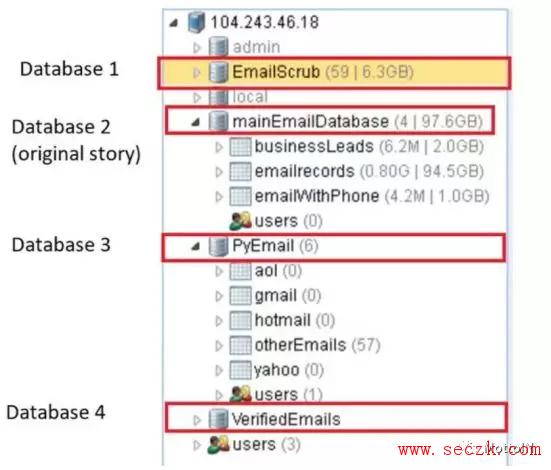

来自安全公司Kunnamon的安全研究人员Ralf-Philipp Weinmann和来自Comsecuris的Benedikt Schmotzle近日宣布在特斯拉汽车中的开源软件组件(ConnMan)中发现了远程零点击安全漏洞,使他们可以黑入停放的特斯拉汽车并通过WiFi的系统控制其信息娱乐系统,该攻击被命名为TBONE(一种车祸类型)。

攻击者可以远程打开车门和行李箱、调整座椅位置、设置转向和加速模式等。简而言之,就是黑客能完成驾驶员在中控屏幕上操纵按钮所能做的所有事情。

两名研究人员从一架无人机上成功发起攻击,证明黑客可在无需任何用户交互的情况下,对特斯拉汽车(可能还包括其他使用类似开源组件的汽车)实施远程入侵。

以上是Ralf-Philipp Weinmann和Benedikt Schmotzle去年的研究成果,最初计划用来参加Pwn2Own 2020黑客大赛,该竞赛为黑客入侵特斯拉提供了一辆汽车和奖金作为奖励。但后来Pwn2Own组织者决定暂时取消汽车类别,研究人员于是选择通过漏洞赏金计划将漏洞报告给特斯拉。

这个被称为TBONE的攻击涉及对两个漏洞的利用,这些漏洞来自嵌入式设备的互联网连接管理器ConnMan。攻击者可以利用这些漏洞来完全控制Tesla的信息娱乐系统,而无需任何用户交互。

利用这些漏洞,黑客可以执行普通车主能够在信息娱乐系统上执行的任何操作。其中包括打开门、更改座椅位置、播放音乐、控制空调以及修改转向和加速模式。但是,研究人员解释说:“尽管如此,这种攻击并不能接管汽车的驾驶控制。”

研究者展示了如何使用无人机通过(特斯拉车载)Wi-Fi发起攻击,以入侵停放的特斯拉汽车并在100米外远程打开车门。研究者声称,该漏洞利用对特斯拉S、3、X和Y等主要车型都起作用。

“远程+零点击”还不是最可怕之处,据研究人员透露,该漏洞利用还可被武器化成蠕虫病毒。

研究者指出:“向TBONE添加特权升级漏洞,例如CVE-2021-3347,将使黑客能够在特斯拉汽车中加载新的Wi-Fi固件,将其变成可攻击其他特斯拉汽车的访问点。但是,我们不想将这种攻击武器化为蠕虫。”

据报道,特斯拉已停止使用ConnMan并于2020年10月推出了更新程序,对该漏洞进行了修补。ConnMan的原始开发商是英特尔公司,但研究人员透露,英特尔并不认为是自己的责任。

虽然特斯拉弃用了ConnMan,但由于ConnMan组件已在汽车工业中广泛使用,这可能意味着特斯拉修复的漏洞在汽车行业依然存在,黑客也可以对其他车辆发起类似TBONE的攻击。

据悉,Weinmann和Schmotzle向德国国家CERT寻求帮助,以帮助告知可能受到影响的汽车供应商,但目前尚不清楚其他制造商是否已针对研究人员的发现采取了行动。

研究人员在今年早些时候的CanSecWest会议上介绍了他们的发现,包括使用无人机入侵特斯拉的视频。

在过去的几年中,曾有多家网络安全公司的研究人员已经证明,特斯拉可以被黑客入侵,甚至在许多情况下可以被远程入侵。随着电动汽车和自动驾驶汽车的快速崛起,汽车行业的网络攻击面正在不断扩大,安全威胁不断升级,用户面临的数据隐私、财产甚至人身安全威胁也比智能手机时代更为严峻。