我研究了一下套路贷背后的逻辑和技术,写了份网络诈骗研究报告

2020年是不平凡的一年,新冠疫情伴随着全年,在此大环境的影响下,不法分子也在铤而走险的偷猎,根据《新冠疫情期间网络诈骗趋势报告》显示,随着春节结束,诈骗分子开始频繁利用网络实施诈骗,其中以金融诈骗和网络赌博诈骗损失最大,人均损失高达五万余元,之后受疫情影响,部分人群收入不稳定,网络借贷“零抵押”“低利息”“低门槛”等虚假广告迎合了众人的心理,给大家财产带来了严重损失。根据2020年全国公安机关网络诈骗案例可以看到,全国共破获电信网络诈骗25.6万起。抓捕涉诈嫌疑人26.3万名,为群众避免直接经济损失1200亿元。

随着越来越多骗术的揭发,诈骗方式也由传统的电话诈骗和钓鱼网站转向为盗取银行Card等个人隐私信息,演变成今日的“杀猪盘”、“套路贷”等,诈骗方式数不胜数、根据《2019年网络诈骗研究报告》显示,金融诈骗、游戏诈骗、兼职诈骗已成为举报量最高的三大诈骗类型,其中,17岁至34岁的人群是网络诈骗受害者最为集中的年龄段,在诸多诈骗方式中,骗子们还会紧跟热点,如各大热剧播放、最火区块链、双十一消费等等。这些足以看出我国网络犯罪呈现出生态化、链条化、国际化和低龄化等普遍趋势。

为避免更多的人上当,恒安嘉新暗影安全实验室对此类网络诈骗现象进行了深入分析,此篇文章为大家揭露网络诈骗中的贷款类诈骗App,希望大家可以对贷款诈骗提高警惕,保护个人财产安全。

二、贷款类诈骗方式分析

2.1 诈骗流程

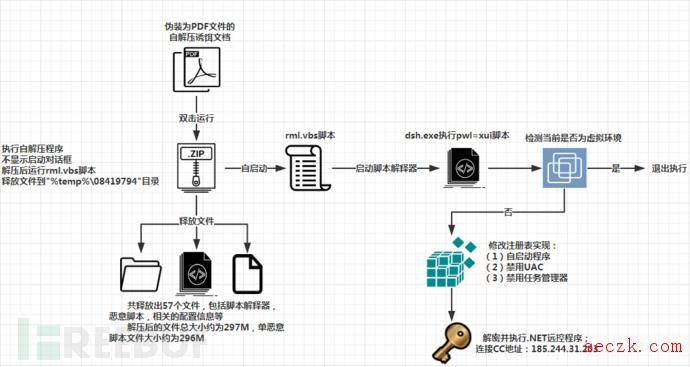

民间套路贷款都是以非法占有为目的,假借民间借贷之名,诱使或迫使被害人签订借贷、变相借贷、抵押、担保等相关协议,通过虚增借贷金额、恶意制造违约、肆意认定违约、毁匿还款证据等方式形成虚假债权债务,并借助诉讼、仲裁、公证、采用暴力、威胁以及其他手段非法占有被害人财物。以下是套路贷的几种违法套路。

图2-1 套路贷常规套路图

图2-1 套路贷常规套路图

在此类现象的衍生下,网络贷款因其隐蔽性更成为不法分子的第二选择,网络贷款在兼具传统套路贷方式的同时,还会在工本费、手续费等名义上做文章。

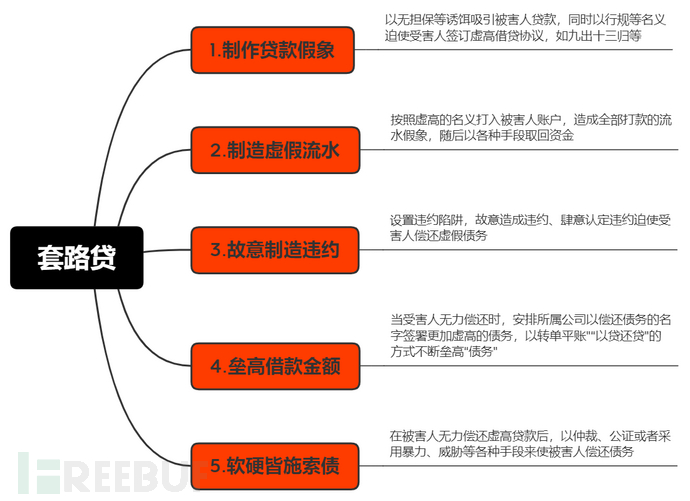

经过对贷款类App的诈骗追踪,我们已经掌握了贷款类App的基本套路,首先诈骗人员会发送诈骗短信到用户手机上,同时也会仿冒官方客服在微信、QQ等社交软件进行退关传播,用户根据链接下载完软件后,一旦填写完贷款信息,会立即生成订单,之后会提示银行Card错误,然后以工本费、解冻费等名义来进行诈骗,如下图所示。

图2-2 诈骗APP流程图

图2-2 诈骗APP流程图

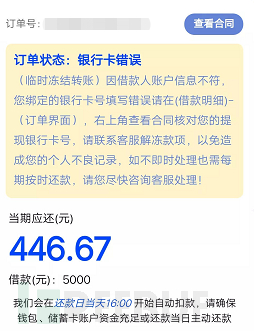

图2-3 银行Card冻结

图2-3 银行Card冻结

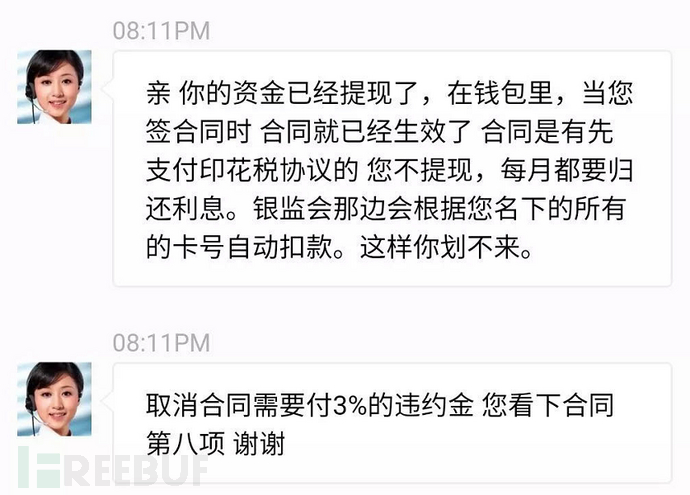

接下来客服会把责任推给用户,非但不会放款,还会告知用户合同已生效,即使没有拿到钱也要还款,借此威胁用户继续实行诈骗,如图2-4所示。

图2-4 以违约金威胁用户

图2-4 以违约金威胁用户

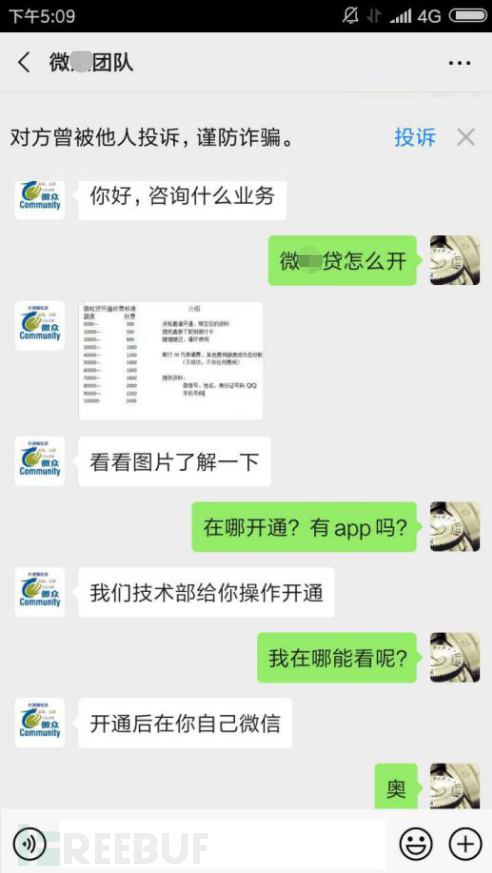

部分诈骗人员还会以开通微*贷以及给微*贷提额的方式进行诈骗,此种方式目的在于骗取申请费和服务费,如图2-5所示。

图2-5 骗取手续费

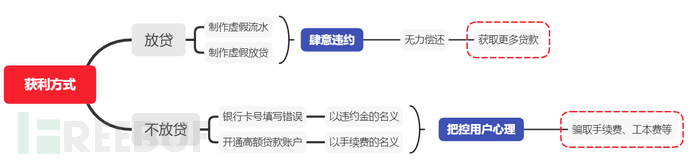

2.2 获利方式

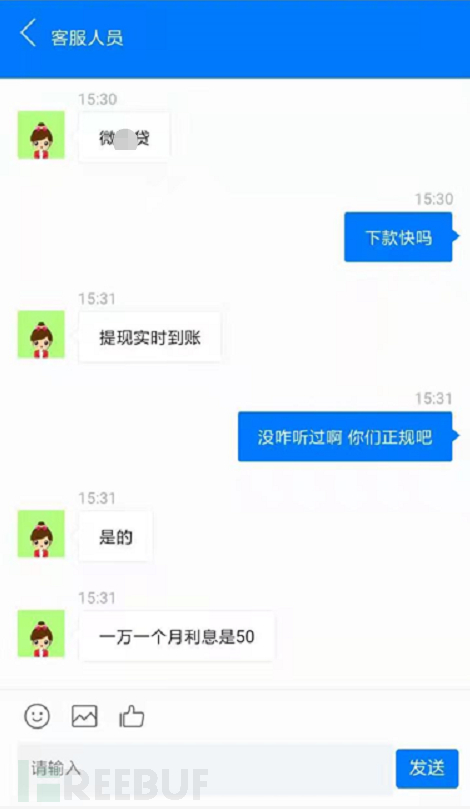

根据诈骗流程可以看出微*贷的主要获利方式分为两种一种是利用虚假流水肆意违约导致受害人无力偿还虚假债务来骗取更多贷款,另一种是利用违约金的方式来把控用户的心理,让用户交取所谓的解冻费和工本费,一旦用户上钩,则继续以各种名义拖着用户,让用户重复交钱,下图的对话简明阐述了诈骗人员如何获取利益。

图2-6 诈骗人员获取利益

图2-6 诈骗人员获取利益

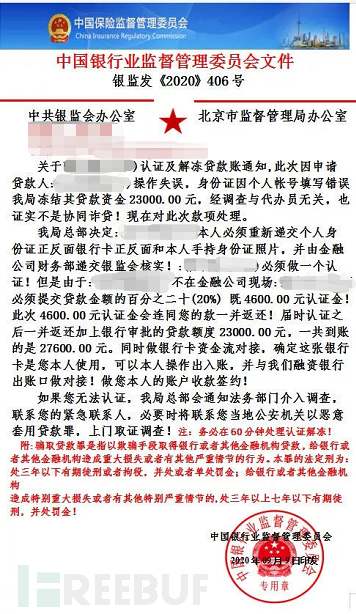

借贷协议规定,一方以欺诈、胁迫等手段或者乘人之危,使对方在违背真实意思的情况下所形成的借贷关系,应认定为无效,所以软件内部的合同是没有法律效应的,毕竟还没有拿到货款。下面是一位网友遭遇的微*贷客服发送的P图违规协议,实际上并无法律效应。

图2-7 P图的违规协议

图2-7 P图的违规协议

三、 贷款类诈骗特征分析

3.1 概述

2020年,恒安嘉新利用全景态势感知平台、舆情检测等各类方式,检测到大量的贷款类诈骗App,下面从贷款类诈骗App的应用名称特点、代码结构特点、签名特征、服务器域名以及相关数据统计方面阐述其特点。

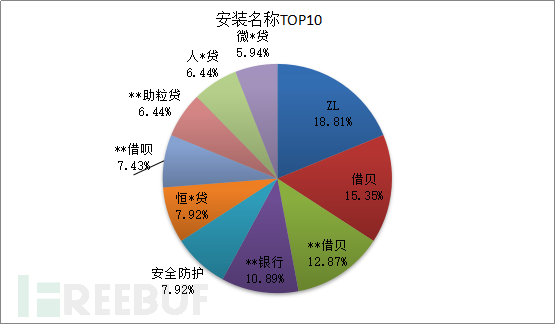

3.2 安装名称统计

根据我们目前掌握的涉诈类App进行统计,可以看到此类软件包含大量微*贷、**信贷、中金小贷等大量贷款类软件,并且这些贷款类App多数是仿冒正版金融软件,来达到增强用户信任,诱骗用户的目的,如图3-2所示。

图3-1 安装名称统计

图3-1 安装名称统计

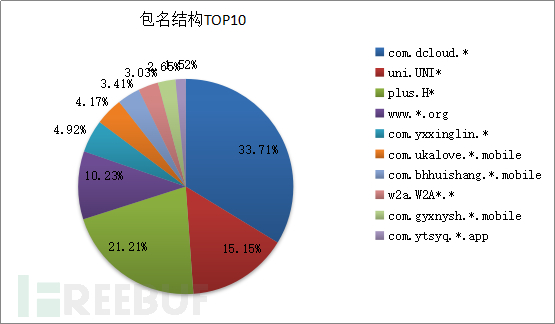

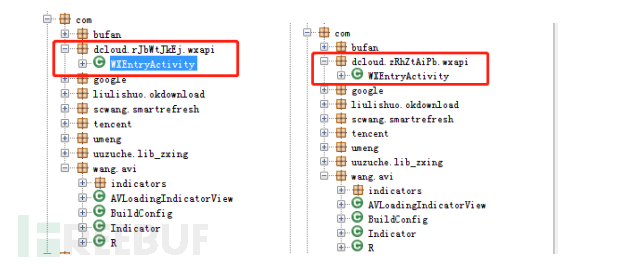

3.3 代码结构统计

对贷款类诈骗App的代码结构进行分析,可以看到排名靠前的样本包名前缀基本为“com.dcloud”、“uni.UNI”、“plus”等开头的格式,相同包结构基本可以确定为同一组织或者相同的封装平台进行批量开发或者封装打包,常见的打包封装平台有DCloud、APICloud、不凡等打包平台,如图3-3、3-4所示。

图3-2 包名结构TOP10

图3-2 包名结构TOP10

图3-3 com.dcloud包名结构对比

图3-3 com.dcloud包名结构对比

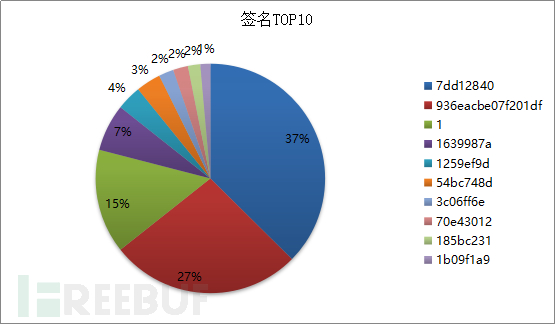

3.4 签名信息统计

对样本包名结构TOP5进行签名信息提取,根据包名与签名对比,如图3-6所示,此类样本多数会使用7dd12840和谷歌签名。

图3-4 签名top10

图3-4 签名top10

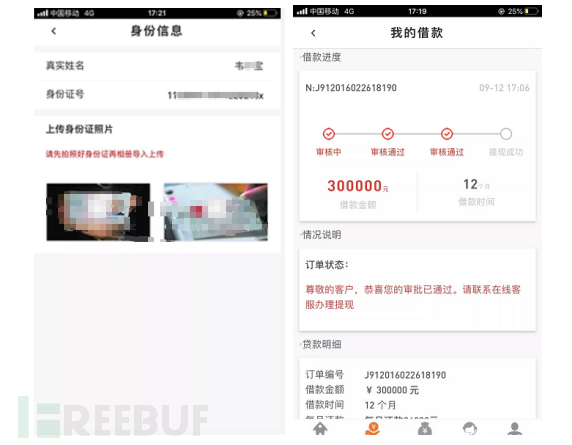

3.5 审核机制不严

贷款类App意在诈骗,所以在申请贷款时,不会对用户的身份信息进行审核,从而降低“贷款人”贷款风险以及难度,进一步的诱导“贷款人”步步深入。如图3-9所示,在使用虚拟身份申请贷款时,依然可以申请成功。

图3-5 虚拟身份申请

图3-5 虚拟身份申请

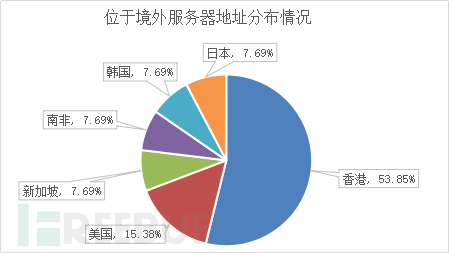

3.6 服务器地址分析

根据提取服务器地址进行追踪分析,可以看出此类软件物理地址多在国外和香港,并且均无备案信息,如图3-10所示,对同一家族样本服务器进行统计,可以看到该家族样本为规避检查,服务器变更频繁,如图3-11所示:

图3-6 境外服务器分布情况

图3-6 境外服务器分布情况

服务器地址 | IP地址 | IP物理地址 |

www.qo*****.com | 199.9*.6*.41 | 美国 |

app202*****.cn | 156.2*.1*.203 | 南非 |

www.it*****.com | 123.1*.9*.206 | 香港 |

www.c53*****.com | 103.5*.1*.131 | 香港 |

www.qih*****.com | 18.1*.2*.81 | 香港 |

www.lo*****i.com | 108.1*.1*.26 | 美国 |

bh*****1.w*****3.com | 185.2*.2*.15 | 香港 |

www.4k*****.com | 8.2*.1*.121 | 香港 |

jk.g*****.com | 156.2*.3*.107 | 香港 |

www.oi*****.com | 103.5*.1*.61 | 香港 |

图3-7 同一家样本族服务器以及IP

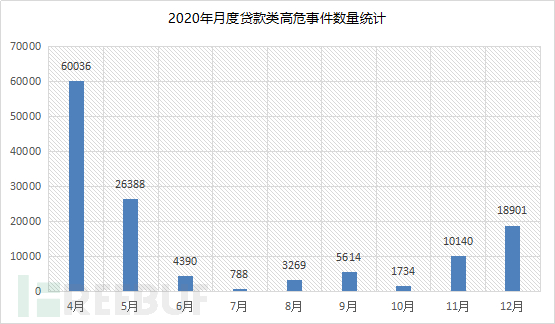

四、贷款类诈骗事件统计

由于贷款类诈骗案件高发,2020年4月份起,恒安嘉新开始对北京市地区的贷款类诈骗事件进行监控,4月到12月份累计监测到贷款类诈骗事件131260条,详细数据分布如图4-1所示。从图中可以看出,监测之初全北京地区就有大量的贷款诈骗事件发生,后续我司配合公安机关加强对贷款APP以及贷款网站的发现以及处置,对贷款诈骗进行了有效打击,截断了诈骗途径。截至目前,11月到12月份整体有一定抬头趋势。

图4-1 2020年月度贷款类高危事件数量统计

图4-1 2020年月度贷款类高危事件数量统计

五、贷款类诈骗溯源案例

5.1 溯源追踪案例

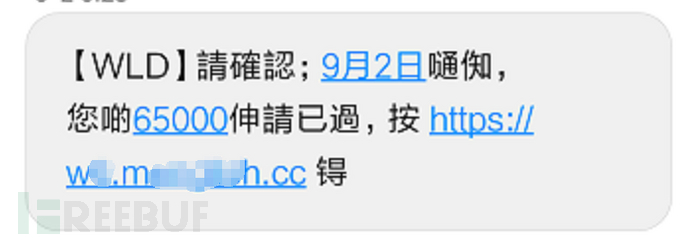

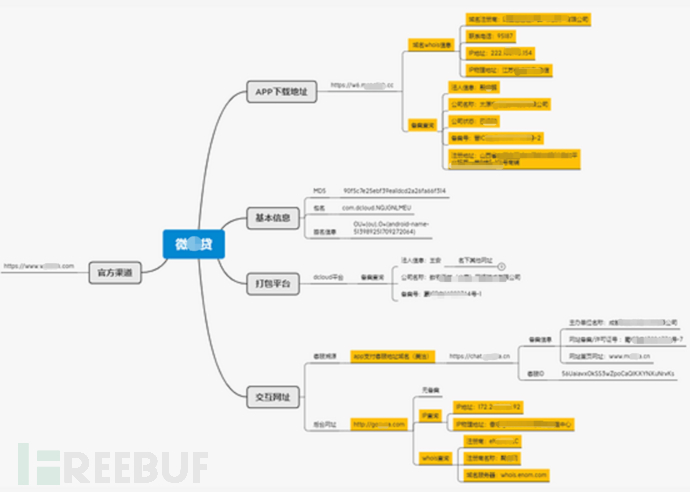

我们经过对贷款软件的整体深度分析,对相关链接进行深度溯源追踪,以下为诈骗短信链接,以及整体溯源分析流程。根据最终溯源结果,可以看到此次共溯源出一家公司太原市汇吉多商贸有限公司以及公司的法人殷建鹏。

图5-1 诈骗短信链接

图5-1 诈骗短信链接

图5-2 整体溯源流程

与客服进行沟通,尽管客服表示自己是正规微*贷,但仍然改变不了仿冒的身份。

图5-3 与客服沟通

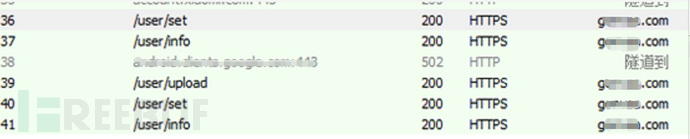

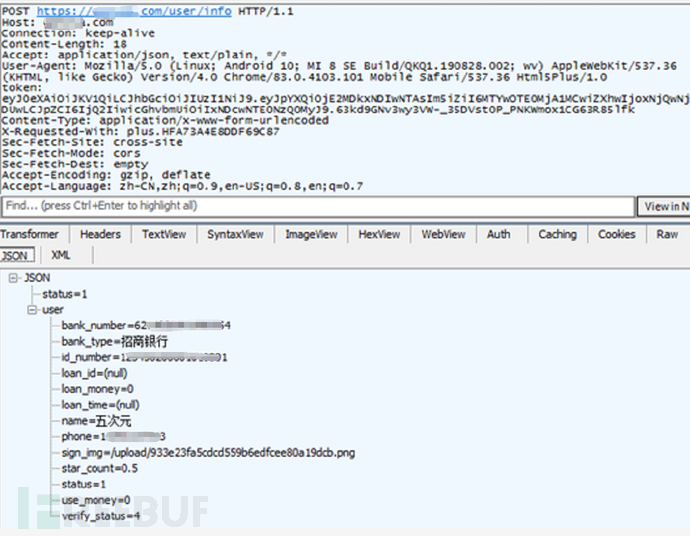

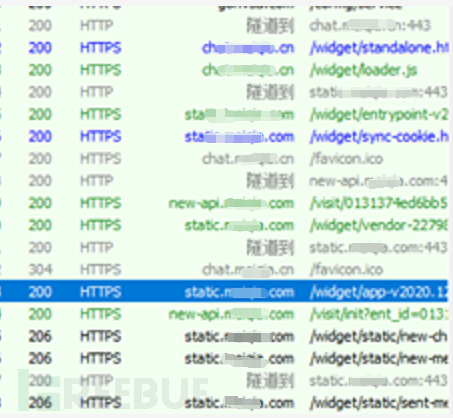

以下是此软件的后台交互信息,可以看到此软件一直在与https://g***.com进行交互。

图5-4 后台交互信息

图5-4 后台交互信息

在于客服沟通过程中,我们抓到了客服人员的后台网址信息,http://m*****.com,如下图所示:

图5-5 客服网址信息

图5-5 客服网址信息

对网站http://g*****.com进行IP以及备案查询,此网站并无备案信息,IP显示归属为香港,如下图所示:

图5-6 IP归属地址

图5-6 IP归属地址

对此软件的下载链接http://w6.me*****.cc进行WHOIS以及IP查询,可以看到此网站的联系邮箱为aliyun邮箱,IP地址为222.*.*.154,物理地址为江苏省镇江市。

图5-7 whois查询以及IP信息

图5-7 whois查询以及IP信息

对此链接进行备案查询,备案为太原市***商贸有限公司:

图5-8 网址溯源追踪

图5-8 网址溯源追踪

5.2 扩展溯源挖掘

在对上述样本进行分析总结中,我们发现涉诈类样本除了贷款类App,还有一类样本涉及诈骗,此类样本名字多为安全防护、公安防护等,此类样本意在仿冒公检法部门的App,用户安装后会主动上传用户通讯录、短信、银行Card等隐私信息至远程服务器,对用户造成金钱上的损失,危害性极大。

图5-9 图标信息

图5-9 图标信息

图5-10 安装界面

图5-10 安装界面

5.2.1 技术分析

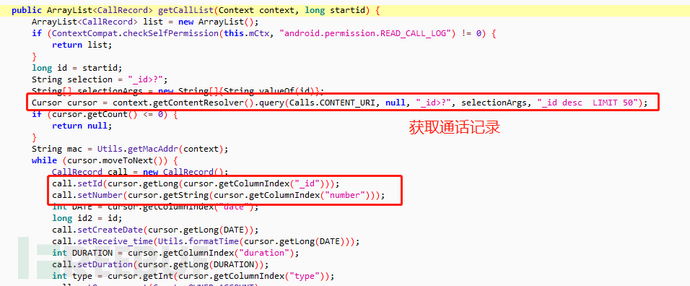

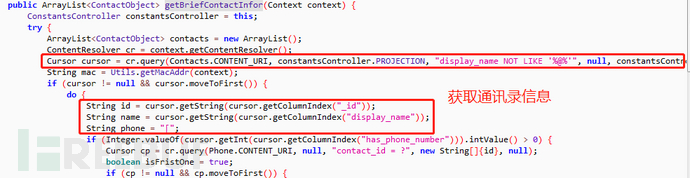

此类样本在运行后会上传用户的通话记录、通讯录信息到指定服务器。

图5-11 获取通话记录

图5-11 获取通话记录

图5-12 获取通讯录信息

图5-12 获取通讯录信息

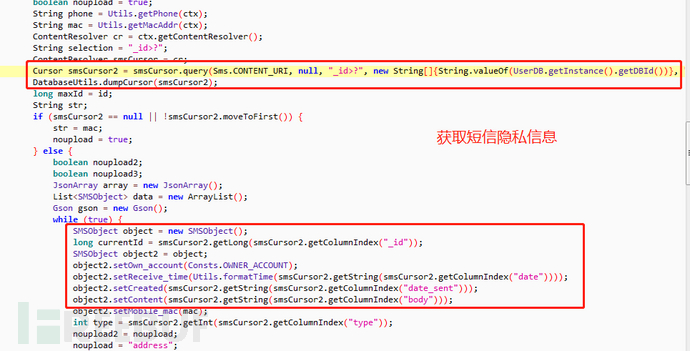

上传用户的短信隐私信息到指定服务器。

图5-13 获取短信信息

图5-13 获取短信信息

诱导用户填写银行Card等隐私信息。

图5-14 诱导用户填写银行Card信息

图5-14 诱导用户填写银行Card信息

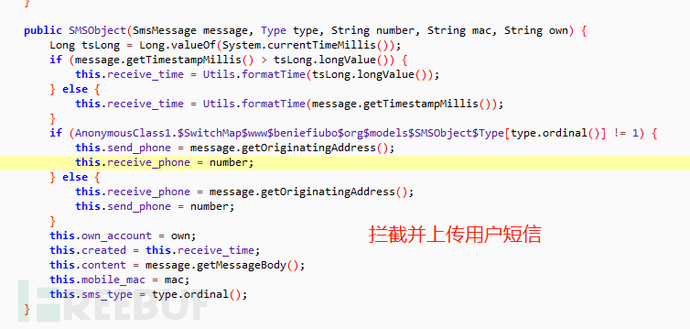

拦截并上传用户短信。

图5-15 拦截并上传用户短信息

图5-15 拦截并上传用户短信息

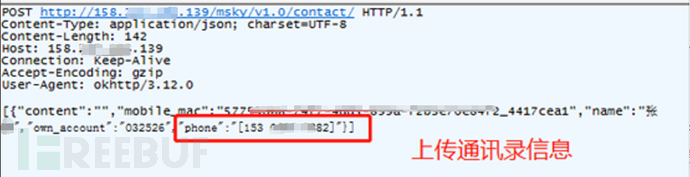

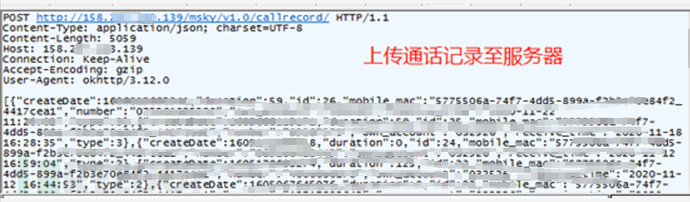

以下是上传隐私至服务器的抓包信息。

图5-16 上传用户隐私信息到指定服务器

图5-16 上传用户隐私信息到指定服务器

5.2.2 服务器地址分析

目前共抓取到上传隐私的服务器地址21条,此类服务器皆以IP地址为主,并无备案信息,且多数为158.247.*.*和141.164.*.*号段,经过查询,此类服务器地址IP物理地址信息为韩国首尔Choopa数据中心,此类样本的下载地址也与服务器上传地址对应。

表5-1 服务器地址以及IP物理地址信息

服务器地址 | IP物理地址信息 |

http://158.247.***.122/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://158.247.***.130/msky/v1.0 | 韩国 首尔Choopa数据中心 |

http://158.247.***.83/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://158.247.***.166/msky/v1.0 | 韩国 首尔Choopa数据中心 |

http://158.247.***.68/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://158.247.***.74/msky/v1.0 | 韩国 首尔Choopa数据中心 |

http://158.247.***.187/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://158.247.***.115/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://158.247.***.139/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.87/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.62/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.170/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.94/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.29/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.44/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.191/msky/v1.0 | 韩国 首尔Choopa数据中心 |

http://141.164.***.146/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.202/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.169/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://141.164.***.61/msky/v1.0/ | 韩国 首尔Choopa数据中心 |

http://160.124.***.97:2039/App/input.php | 香港 |

六、 如何避免被骗

网络贷款是有一定风险性的,如利率高、缺乏监管等等,但如果因为风险就提前交押金、工本费等这种都是属于非正规机构,正规的贷款机构在放贷前不会收取任何费用;

如果需要贷款,一定要提高防骗意识,同时还要注意以下几点:公司是否有运营资质,公司的网站是否备案,公司的客服电话是否正规,贷款金额与利息是否离谱,此家公司是否有不良信息,这些信息都是可以网上自主查到的,一旦有存疑的地方,那么贷款就需要慎重考虑了。