安全周报(04.06-04.12)

“世界最安全的在线备份”提供商遭数据泄露

两天前,一家号称“世界最安全的在线备份”云备份服务提供商SOS Online Backup(以下简称SOS)的客户数据遭泄露。总部设在加利福利亚的SOS在全球各大洲都建有数据中心,名符其实的行业巨头。据研究团队vpnMentor的发现,由于ES数据库配置错误,SOS大约暴露了1.35亿的客户信息记录在网上,其中有70GB是相关客户账户元数据信息,包括架构、参数、描述和管理元数据,覆盖SOS云服务的方方面面。

最令人担忧的到不是数据泄露,而是SOS的官方态度。研究人员早在2019年12月10日和17日先后两次将数据库泄露问题通知SOS,但即没有得到回复也没有采取保护数据库的措施。直到19日,SOS在即没有回复也没有承认泄露的情况上,悄然采取了保护措施。

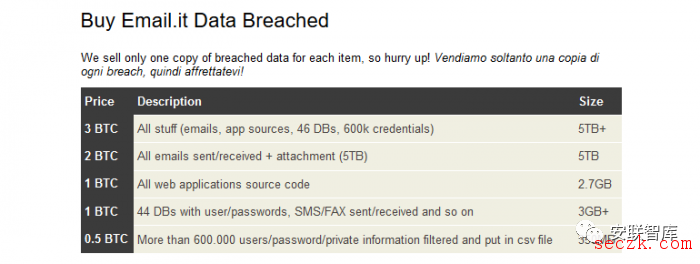

意大利电子邮件服务商被黑 60万用户数据在暗网出售

每日优鲜/学霸君/平安好医生等20余款APP存在隐私不合规问题被通报

300元/小时接单DDOS攻击网游公司,大学生黑客被判刑

2020年4月10日,台州首例黑客破坏网游公司计算机信息系统案判决生效,被告人骆某(贵州开阳人,27岁)因构成破坏计算机信息系统罪被判处有期徒刑1年10个月;而充当“网络打手”的凌某(广西防城港人,24岁)也以该罪被判处有期徒刑1年3个月。

DarkHotel 利用深信服 VPN 漏洞入侵政府机构

奇虎 360 安全博客披露,政府支持的黑客组织 DarkHotel 利用深信服 SSL VPN 服务器 0day 漏洞入侵了中国政府机构。有 200 多台深信服服务器遭到入侵,一百多台位于政府机构的网络内。攻击者入侵服务器之后,劫持了用户的更新程序,用嵌入后面的版本替换了合法版本。后门版本的 SangforUD.exe 使用了伪装成深信服的签名。位于意大利、英国、巴基斯坦、吉尔吉斯斯坦、印尼、泰国、阿联酋、亚美尼亚、朝鲜等地的中国海外机构遭到攻击。四月初,攻击扩大到了北京和上海的政府机构。

WannaRen勒索病毒溯源新进展或通过下载站大量传播

4月8日,火绒证实网传WannaRen勒索病毒疑似样本实际为病毒解密工具,并对真实的病毒样本展开溯源分析,随即捕获到其传播脚本(目前已被作者删除)。随后,通过进一步溯源,我们发现国内西西软件园(www.cr173.com)中一款被恶意篡改的开源代码编辑器所携带的病毒传播脚本,与该勒索病毒的传播脚本具有同源性,因此不排除下载站曾作为WannaRen勒索病毒的传播的渠道之一。

分析发现,火绒捕获到的勒索病毒会在本地同时执行下载挖矿病毒和勒索病毒两个命令,还可以通过“永恒之蓝”漏洞进行横向传播,并与大多数勒索病毒一样使用了非对称的加密方式,因此暂时无法对其进行解密。

而西西下载站内软件所携带的病毒传播脚本目前虽然只传播挖矿病毒,但不排除未来传播勒索病毒的可能性。令人担忧的是,通过搜索发现,该下载站的开源代码编辑器在同类软件中人气排名第一(如下图),或已致使不少用户受到影响。