安卓新漏洞,让你真真假假分不清楚

近日,安全研究人员在安卓系统上发现了一个新的还没有被修复的漏洞。这个漏洞被称为Strandhogg,目前已经有几十个恶意应用利用了这个漏洞来窃取用户的银行信息和其他的登录数据,而且受害者还毫不知情。

Strandhogg这个名字源自古挪威北欧海盗袭击沿海地区掠夺物资和奴隶的古老战术。

这个Strandhogg漏洞是利用安卓的多任务处理功能,使安装在安卓系统上的恶意应用可以伪装成该设备上的任何其他应用程序,其中包括需要特权的系统应用程序。

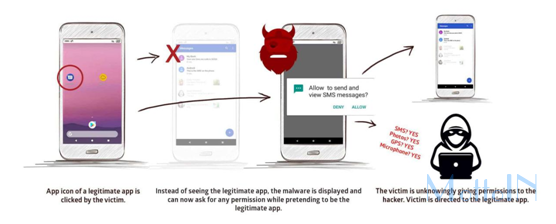

也就是说,当用户点击一个正常应用程序的图标时,利用Strandhogg漏洞的恶意应用可以劫持这个任务并且向用户显示一个虚假的应用界面,而不是启动那个正常的应用程序。

误导用户让他们以为打开的是一个正常的应用程序之后,恶意软件就像用户请求权限。这实在是太太太太正常了,平时我们打开一些应用程序都得进行授权,所以受害者丝毫没有意识到他们这是在给黑客授权,反而还认为他们在使用真正的应用程序。

获得权限之后,黑客就可以为所欲为了,包括:

通过麦克风监听受害者;

利用照相机拍照;

阅读和发送短信;

窃取凭证;

访问设备上的私密照片或文件;

获得定位以及GPS信息;

访问手机联系人;

访问手机日志。

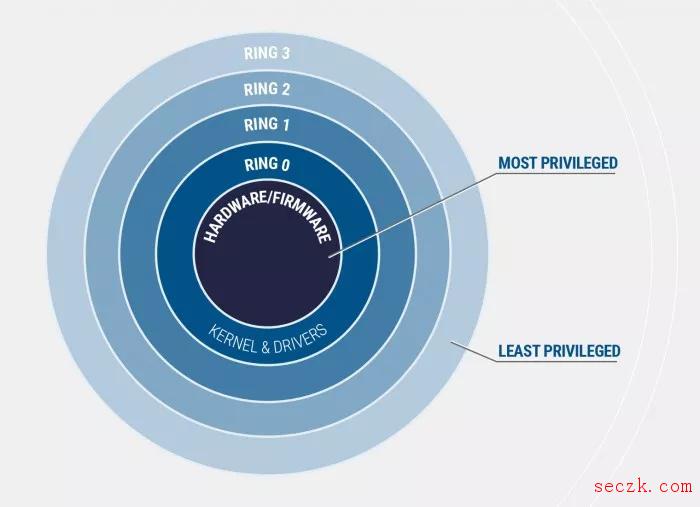

Strandhogg之所以独特,是因为攻击者无需获得设备的root权限就可以发起一系列复杂的攻击。它利用Android的多任务系统中的一个弱点来实施强大的攻击,使恶意应用程序可以伪装成该设备上的任何应用程序。

攻击者通过利用如taskAffinity和allowTaskReparenting等的任务状态转换条件,成功骗过系统并启动虚假界面。当受害者在这个假界面中输入他们的登录信息时,攻击者会立即收到这些信息,随后可以登录并控制那些应用程序。

研究人员对利用该漏洞的恶意软件进行了研究,发现前500个最流行的应用程序(根据应用程序情报公司42 Matters的排名)都有危险,而且所有版本的Android系统均受到影响。

目前没有任何可靠的方法来阻止或者检测这种攻击方式,不过用户可以通过注意任何异常情况来发现这类攻击,例如已经登录的应用要求再次登录、不包含应用程序名称的要求授权窗口、应用程序请求不需要的权限、用户界面中的按钮和链接点不了没反应、以及返回键失灵了等等异常现象。

说句题外话,早在2015年的时候,宾夕法尼亚州立大学的研究人员就从理论上描述了该漏洞的某些方面。当时谷歌还说这个漏洞没那么严重,结果现在被无情打脸。