CVE-2019-0193:Apache Solr远程执行代码漏洞预警

Apache Solr 是一个开源的搜索服务器。Solr 使用 Java 语言开发,主要基于 HTTP 和 Apache Lucene 实现。Apache Solr 中存储的资源是以 Document 为对象进行存储的。每个文档由一系列的 Field 构成,每个 Field 表示资源的一个属性。——百度百科

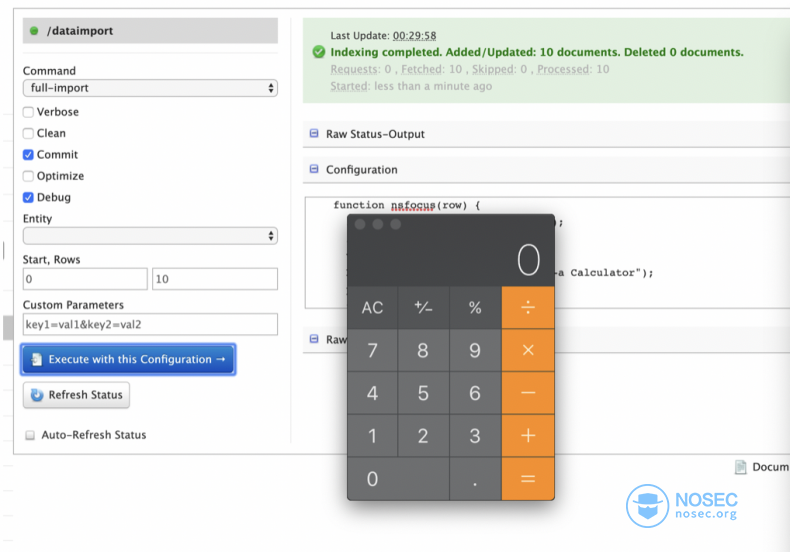

2019年8月1日,Apache Solr公布了最新漏洞CVE-2019-0193预警,漏洞影响评级为严重。 此漏洞存在于可选模块DataImportHandler中,该模块主要负责从数据库或其他源提取数据,使用者可以通过外部请求中的dataConfig参数设置DIH模块配置。且由于DIH配置可以包含脚本,因此存在安全风险。从Solr的8.2.0版开始,要激活此参数需要将Java System属性“enable.dih.dataConfigParam”设置为true。

攻击者可以使用dataConfig参数构建远程代码执行的恶意请求。所有用户需尽快将Solr升级到最新版本,确保不受漏洞影响。

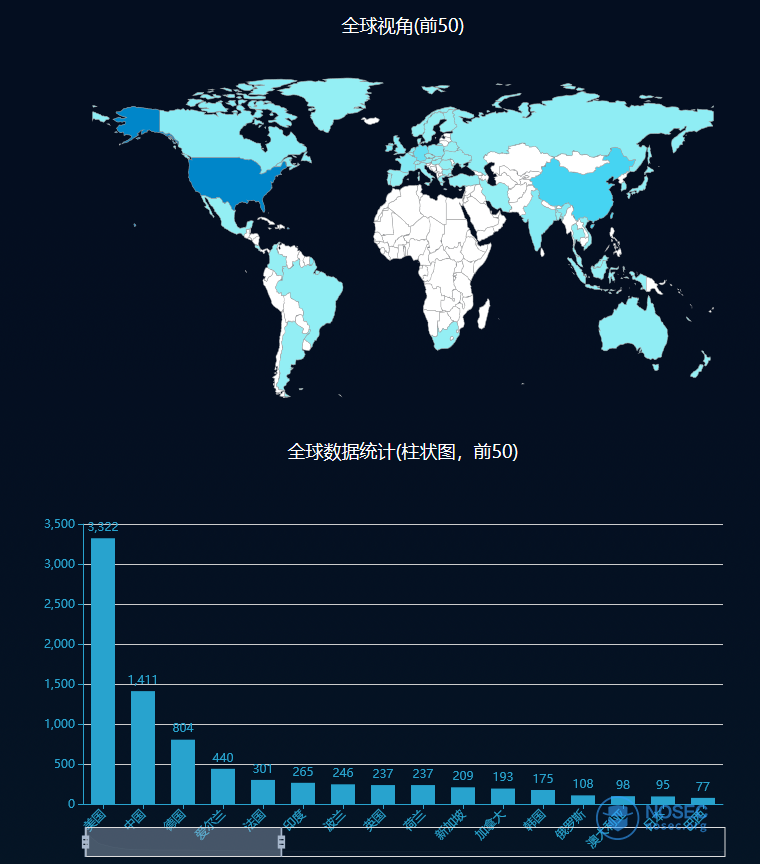

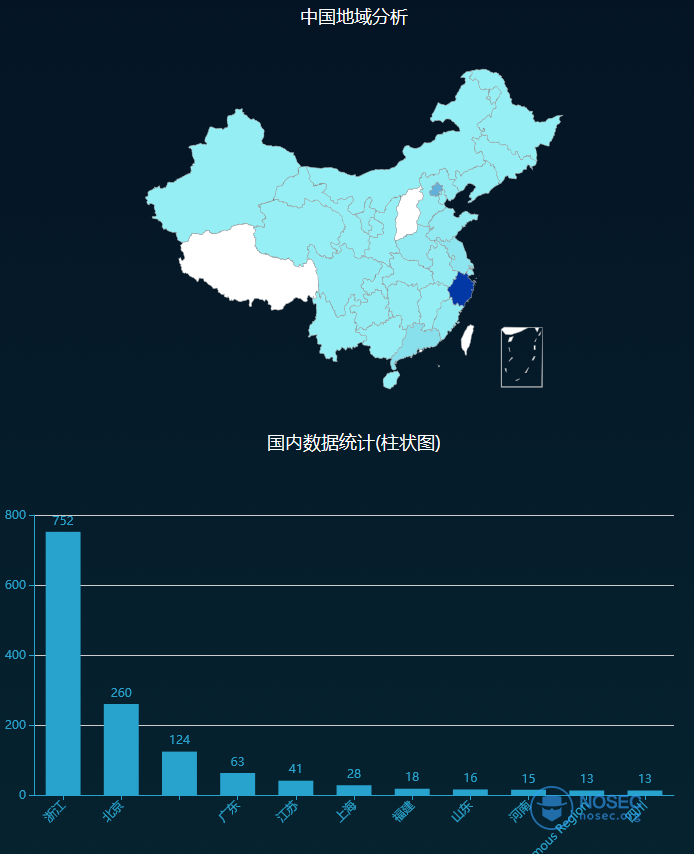

分布概况

目前FOFA系统最新数据(一年内数据)显示全球范围内共有8910个Solr服务。美国使用数量最多,共有3322个,中国第二,共有1411个,德国第三,共有804个,爱尔兰第四,共有440个,法国第五,共有301个。

中国地区中浙江省使用用数量最多,共有752个;北京市第二,共有260个,广东省第三,共有63个,江苏省市第四,共有41个,上海市第五,共有28个。

受影响的版本

Apache Solr <8.2.0

该漏洞利用条件苛刻,预计全球范围内受影响的服务较少。

CVE编号

CVE-2019-0193

修复建议

将Apache Solr升级到版本8.2.0或更高版本。

临时修补建议:

确保可信来源与Solr通信,尤其是与DIH请求处理程序相关的通信。

参考链接

https://issues.apache.org/jira/browse/SOLR-13669

https://meterpreter.org/cve-2019-0193-apache-solr-remote-code-execution-vulnerability/