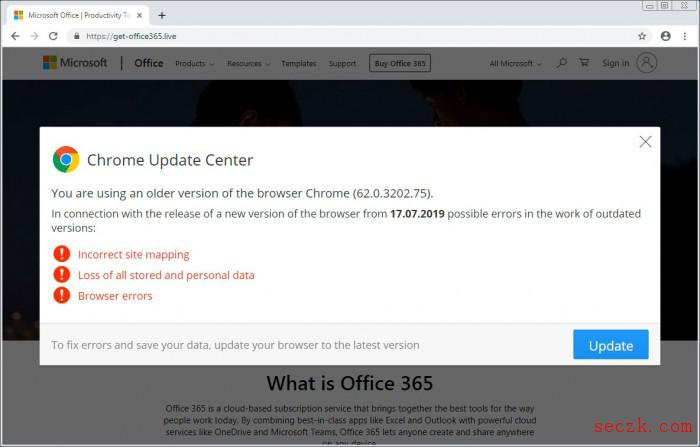

以微软用户为目标的恶意软件正伪装成以假乱真的浏览器更新

微软用户正成为新恶意软件活动的目标,其目的是感染设备后通过安插TrickBot木马窃取密码。一个外观看起来非常像微软官方的假Office 365页面提供了一个用于部署恶意软件包的虚假浏览器更新。MalwareHunterTeam的专家发现,该页面经过了精心设计,看上去尽可能相似,以至于它甚至包含指向微软官方域名的链接。但是,在登录页面几秒钟后,恶意网站将向用户提供适用于其浏览器的警告,并建议下载并

无需权限!Android设备扬声器可被监听?

Android系统手机的用户总是会遇到这样的问题:当首次打开一个应用程序时,其将会请求一堆用户权限,如果授权的话,可能就无法使用该应用程序。比起无脑的点击“同意授权”,稍微有些安全意识的朋友们可能会思考一下是否存在数据泄露隐患。新边信道攻击,无需权限现实往往会给人带来打击,现状是即使用户明确拒绝所需权限,数据泄露仍然存在可能,比如说扬声器被监听,而能够做到这一点的Android应用程序多达1300

刚接到个信息,说我快递掉沟里了……

等待快递就像等待爱情,每一秒都是期待与煎熬。只是,快递有它自己的想法——但大部分快递都没有这样的旅程,更多快递只是平凡的在路上,等着送到你手中。然而,有骗子却瞄准了这个空档。近日来,微信冒出批量快递理赔的帐号,冒充快递公司理赔中心工作人员,以电话、短信形式联系用户,引导用户关注公众号。下面是一个真实的案例:谢先生接到了一通自称是某快递公司客服的电话,称他的货品被寄丢了,并报出了订单号和个人信息。谢

网络勒索常用的4个勒索手段,安全防护不能掉以轻心

相比于传统线下的勒索,网络勒索更加快捷,并且因为匿名性,即使实施了网络犯罪,勒索者一时半会也不会被抓到,而勒索病毒的受害者却深受其害,苦不堪言。网络勒索的发布者为了索取赎金,一般会采用以下几种手段。勒索软件(Ransomware,又称勒索病毒)是一种恶意软件,它的工作方式基本与计算机病毒类似,不过跟一般的计算机病毒不同,它们不会直接地破坏数据,而是将数据进行加密锁定,然后要求被勒索者支付赎金,否则

世界上最著名也最危险的APT恶意软件清单

本文尝试列举出由各国军事情报处的网络安全部门开发的最危险、最有效也是最闻名的恶意软件清单,其中有些可以说早已盛名在外,另一些可能你还没听过……然而这正是它最危险之处。一、ReginRegin被认为是有史以来国家级最先进的恶意软件系列,由NSA开发,并与其五眼联盟合作伙伴(主要是GCHQ)共享。在2014年被公开披露,但最早的样本可以追溯到2011年,但也有一些人怀疑Regin早在2003年就被创建

真实案例:黑客精准攻击某日企 收集信息后或将发起更深层攻击

日前,火绒工程师接到某日企公关公司求助,称在未安装火绒的情况下,员工所用企业邮箱被盗,并向其服务的多个客户发送带有病毒附件的邮件。火绒工程师根据该公司提供的邮件及病毒附件分析发现,这是一起有预谋的、针对特定企业进行的APT类攻击(高级可持续性攻击)。附件文档内容并非公司员工编写,并经过精心设计,可以看出攻击者对该公司及其所服务客户工作时间、习惯以及业务等都极其熟悉。 火绒工程师分析,病毒

全面普及HTTPS有意义吗?

记得小时候,敞篷卡车从果园拉着一车车的苹果,运到码头上,然后再装载到万吨货轮上运往上海。但运往码头的最后一公里,道路坑坑洼洼,卡车会放慢速度,这时就会有一些青少年爬上货车,从袋子里拿苹果吃,每次都会有一袋或几袋被开包,为此运输公司非常苦恼。后来为了减少损失,运输公司使用了封闭的集装箱,装载好苹果再将车厢锁起来,到达目的地再打开,这样即使有人想从车厢里拿苹果,也无从下手。以上敞篷卡车所对应的就是TC

网络安全调查:半数公司管理层忽视了潜在的攻击

近年,工业互联网的发展如火如荼,而在这个过程中的主要重点是工业工业应用安全、网络安全、工业数据安全以及工业智能产品的安全。工业互联网是互联网和新一代信息技术与工业系统全方位深度融合所形成的产业和应用生态,是工业智能化发展的关键综合信息基础设施。工业互联网的本质是以机器、原材料、控制系统、信息系统、产品以及人之间的网络互联为基础,通过对工业数据的全面深度感知、实时传输交换、快速计算处理和高级建模分析

等保2.0安全管理中心要求解读

等保2.0的核心今年5月,随着《信息安全技术网络安全等级保护基本要求》(GBT22239-2019)的公布,宣告等保2.0时代正式开启,并将于2019年12月1日正式实施。也就意味着,到今年年底,所有的信息系统,只要对外的,就要做定级备案,对于重要系统同时还要定为关键信息基础设施,在等保之上还要满足《关键信息基础设施安全保护条例》的要求。而等保中新增的个人信息保护中,也要满足《互联网个人信息安全保

信息时代,企业如何利用好网络安全技术

计算机的普及与应用给人们带来了众多的好处,但计算机网络会非常容易遭受到不法分子的恶意攻击。因此网络通讯中的安全威胁与计算机防御研究成为了在计算机使用过程中企业非常注重的问题。一、计算机网络安全的特征分析1.1 真实性与可靠性真实性质的网络安全通常是针对客户的,是真实的授权用户相关信息。真实性的网络安全是为了在网络大环境中,避免有造假或者冒名顶替的情况发生。对此,网络用户的真实身份能够有效的对不真实