Magecart黑客通过错误配置的Amazon S3存储桶攻击了17000个网站

Magecart再度来袭!

网络安全研究人员已经确认,这些针对支付卡的黑客又对17000多个网站发起了新一轮供应链攻击,其中包括在Alexa排名前2000的网站。

Magecart既不是特定的群体,也不是某款恶意软件,而是对那些在已沦陷的网站上注入用于窃取支付卡的恶意代码的网络犯罪团体和个人的统称,每个人使用的攻击和窃取技术都不尽相同。

TheHackerNews从一份刚刚掌握的报告中,详细了解到一起最新的针对供应链的攻击活动,攻击者没有偏向特定的目标,而是希望尽可能攻击更多的网站。

近两个月前,RiskiQ的安全研究人员发现了新的供应链攻击,涉及多家厂商的信用卡,包括AdMaxim, CloudCMS和Picreel,这次攻击者打算感染尽可能多的网站。

而且,通过对此次攻击活动的持续监测,研究人员发现,这起2019年4月初开始发动的攻击的实际规模比之前报道的要大得多。

又是Amazon S3存储桶

据安全研究人员称,这组Magecart攻击者一直在互联网上扫描存在错误配置的Amazon S3存储桶(即允许任何人查看和编辑其中包含的文件),并将他们用于窃取支付卡数据的恶意代码插入能找到的每个javascript文件中。

由于攻击者并不知道这些注入的javascript文件是否被网站或项目使用,所以这更像是无特定目标的大范围攻击。

此外,许多受感染的javascript文件甚至都不是支付网页(即和支付卡有关)的一部分。

研究人员表示:“攻击者使用这种技术尽可能多地感染文件,但是许多脚本根本不会加载到支付网页上。”

“但是,这种攻击的成本很低,所以即使只有一小部分文件是正确目标,攻击者也可获得可观的回报。”

如果你经常阅读黑客新闻,那么你肯定知道,几乎每星期都会听到某家大公司的敏感数据暴露在互联网上,而这其中,往往都有Amazon S3存储桶的身影。

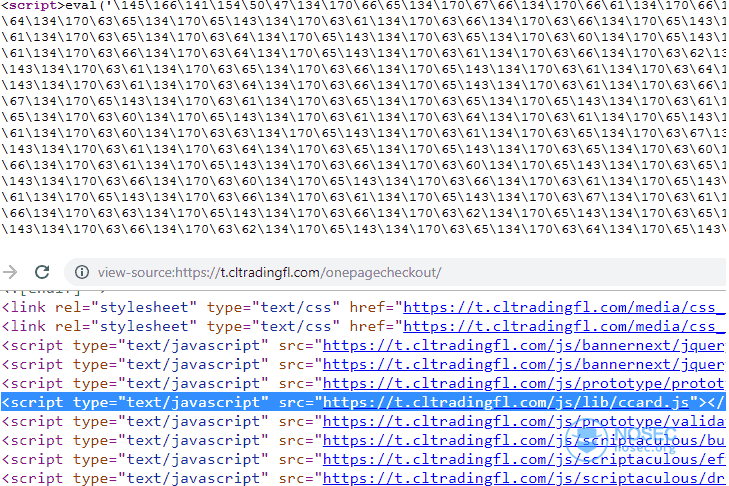

恶意代码

而在Zscaler ThreatLabZ研究小组发布的另一份报告中,研究人员披露了一个新发现的Magecart攻击细节,攻击者正在使用一种复杂的、有针对性的方法从电子商务网站窃取支付卡信息。

据报告称,研究小组没有使用简单的javascript恶意代码,而是使用了一个混淆的很厉害且经过加密的代码,以防止研究人员轻易识别出来。

去年,Magecart黑客就对包括英国航空公司、Ticketmaster和Newegg在内的几家国际大公司发起了几次震惊世界的攻击。

英国信息专员办公室(ICO)近期以1.83亿英镑的创纪录罚款惩罚了英国航空公司,因其在去年的安全漏洞事件中没有保护好50万客户的敏感信息。

本文由白帽汇整理并翻译,不代表白帽汇任何观点和立场 来源:https://thehackernews.com/2019/07/magecart-amazon-s3-hacking.html

发表评论

请登录帐号后发表评论 [登录]